漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033782

漏洞标题:支付宝存在任意读取(泄露)任意账户姓名缺陷

相关厂商:支付宝

漏洞作者: godlong

提交时间:2013-08-08 10:52

修复时间:2013-09-22 10:53

公开时间:2013-09-22 10:53

漏洞类型:内容安全

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-08: 细节已通知厂商并且等待厂商处理中

2013-08-09: 厂商已经确认,细节仅向厂商公开

2013-08-19: 细节向核心白帽子及相关领域专家公开

2013-08-29: 细节向普通白帽子公开

2013-09-08: 细节向实习白帽子公开

2013-09-22: 细节向公众公开

简要描述:

支付宝存在任意读取(泄露)任意账户姓名缺陷,容易被攻击者利用于社会工程学攻击和不法分子的人肉搜索中,造成严重的安全风险,这是支付宝所不用看到的。也正是由于存在这个风险,支付宝的付款信息会予以马赛克屏蔽掉姓氏,利用本缺陷,将可以读取任意账号(邮箱&手机号)存在支付宝数据库的真实姓名。

详细说明:

1.首先使用手机打开wap.alipay.com。我测试的是触屏版!标准版似乎没有转账功能,那我就不测试了!

2.点击“我要付款”进入付款转账页面。

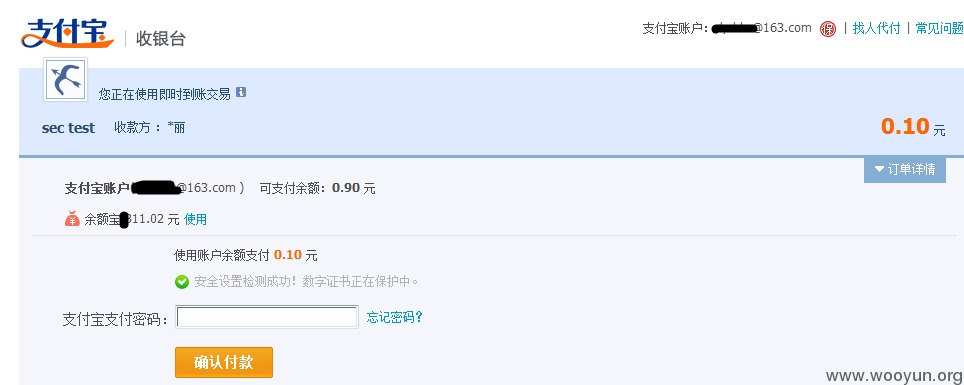

3.输入对方的账号(邮箱 or 手机号),这里我输入我领导的手机号码152022**662,输入付款理由“安全测试”,然后金额0.1元(也就是每次查询一个信息最少要转账0.01元哦,当然看完下面你也可以不回复短信确认...),确定转账。

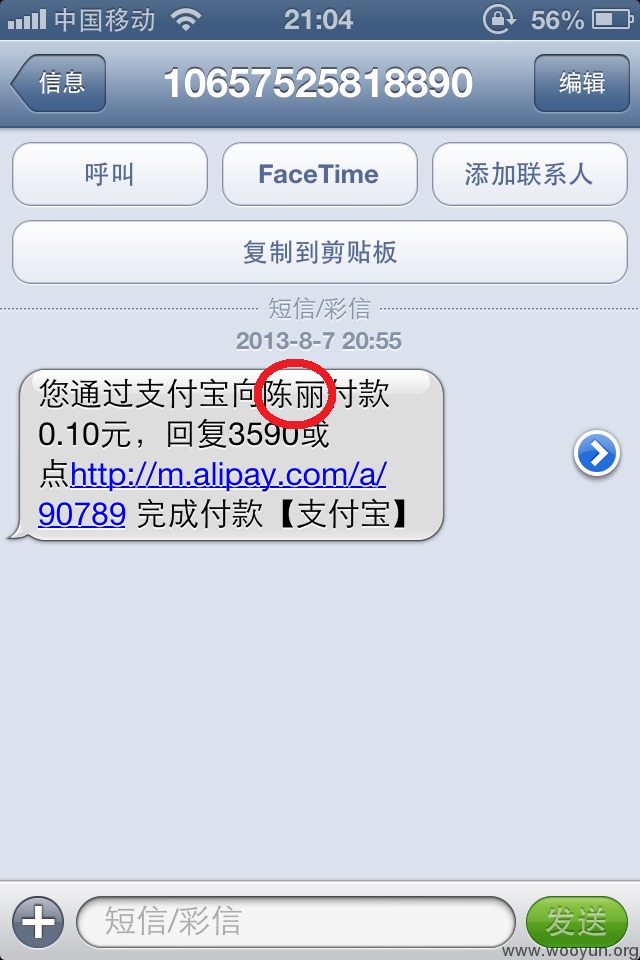

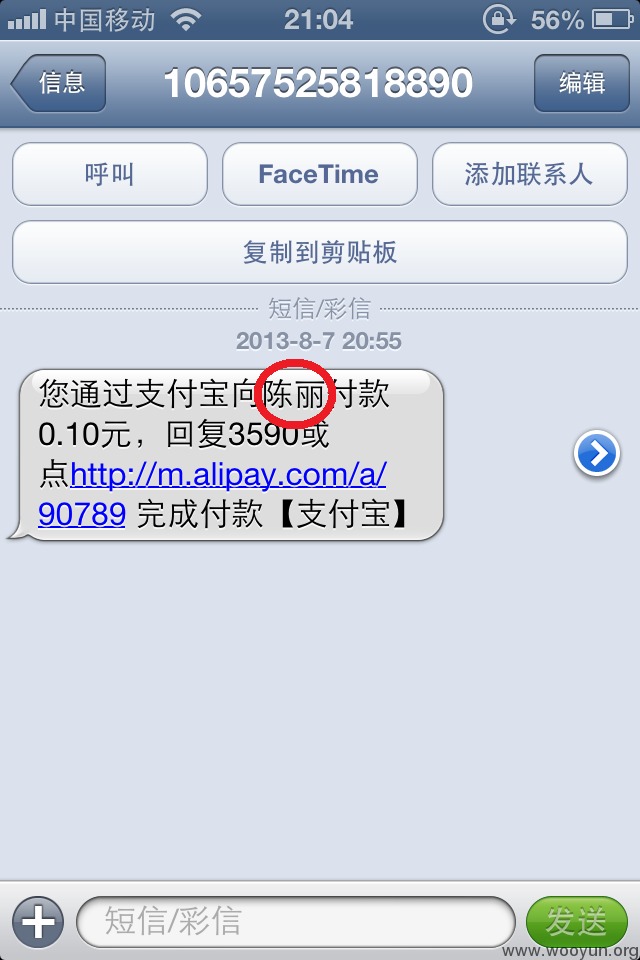

4.输入支付密码,确认付款。至此信息都正常屏蔽,比如出现*丽,而没出现姓氏。但是接下来短信来了,直觉告诉我这是个洞,居然把收款方的姓氏都显示出来了!OK!目的达到,可以不用付钱了,得知该账号的真实姓名就达到目的了!可以进行下一步的攻击了

=================================================================

www版的alipay便不存在此问题:) 但是安全是一个木桶原理的体系,取决于最短木板,wap网站泄露了信息,www主站隐藏再好有什么用呢!截取几张图:)

正常马赛克

正常马赛克

正常马赛克

漏洞证明:

修复方案:

我认为的修复方案:将验证短信中的姓氏屏蔽掉即可!检查所有转账功能的姓氏输出问题,我相信安卓,ios,wp,symbian可能还会存在这种情况!

此漏洞和这2个漏洞有所相似,修复你们更加专业!支付宝是我认为一向为数不多最懂细节的一家公司!特别在信息安全这方面更应该注重细节!

WooYun: 淘宝、支付宝任意用于姓名读取

WooYun: 支付宝手机客户端用户信息泄露

Rank请看着给吧!多多善意 :)

版权声明:转载请注明来源 godlong@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2013-08-09 14:35

厂商回复:

非常感谢您的反馈,我们正在进行处理。

最新状态:

暂无