漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-029118

漏洞标题:WEIPHONE威锋网任意用户密码修改 直探700万用户数据

相关厂商:weiphone

漏洞作者: 猪猪侠

提交时间:2013-07-16 22:57

修复时间:2013-08-30 22:58

公开时间:2013-08-30 22:58

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-16: 细节已通知厂商并且等待厂商处理中

2013-07-16: 厂商已经确认,细节仅向厂商公开

2013-07-26: 细节向核心白帽子及相关领域专家公开

2013-08-05: 细节向普通白帽子公开

2013-08-15: 细节向实习白帽子公开

2013-08-30: 细节向公众公开

简要描述:

过程还是很有意思的,国内存在此类缺陷的网站大把。

下一单用京东做演示!

详细说明:

# 测试发现

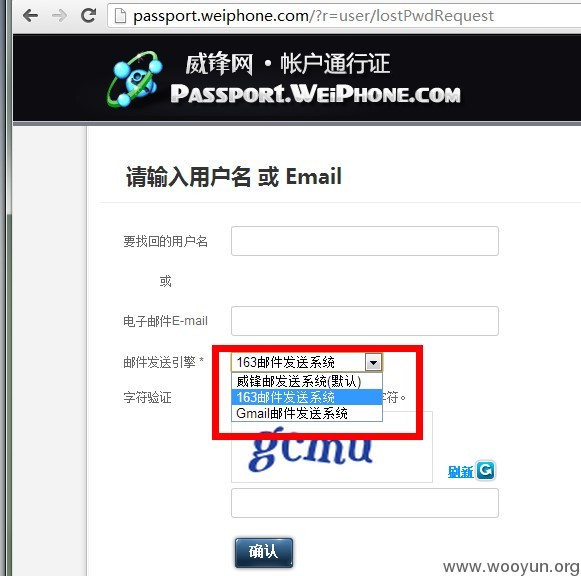

今天上weiphone查询点东西,由于自己的用户密码忘记了,点击找回密码,发现威锋网找回密码功能有几个很有意思的选项。

可以自定义选择要哪个SMTP用户服务器发送修改密码信息;

# 溯源找到发送信息的邮箱名

可爱的:[email protected]

# 好戏开始

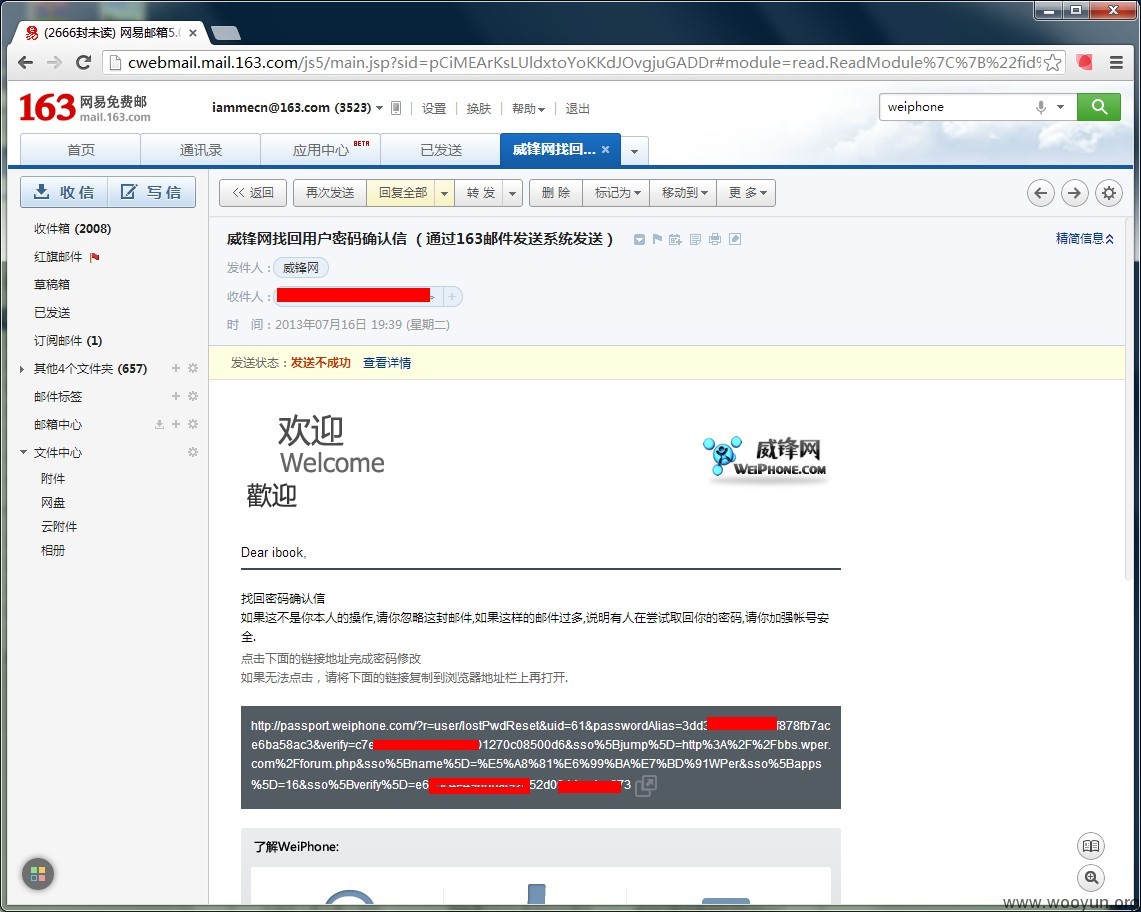

抱着尝试的心态,在大数据里面找了找结果,null返回接口,但是内心觉得163的邮箱一直做得很渣,而且对于程序员来讲,发送邮件的账号,肯定是随便注册的。

于是下意识的试了试弱口令weiphone,第一个猜测就命中了,登录了这个邮箱,接下来你懂的!

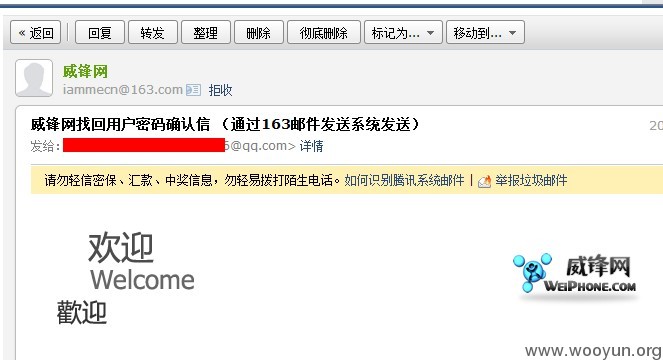

# 找回管理员peter的密码,邮件将通过[email protected]发送,然后去发件箱找重设密码的TOKEN就行了。

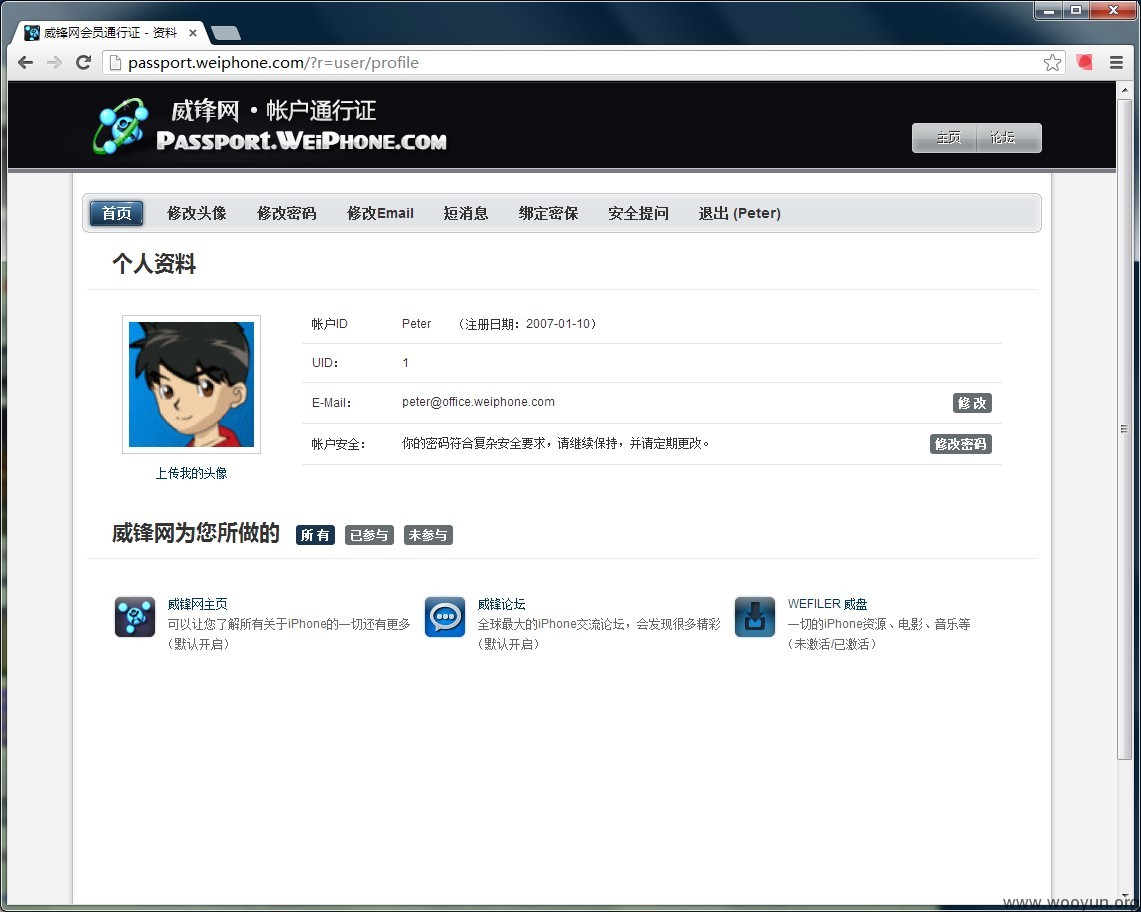

# 成功修改了管理员peter的密码,利用他的身份进入weiphone。

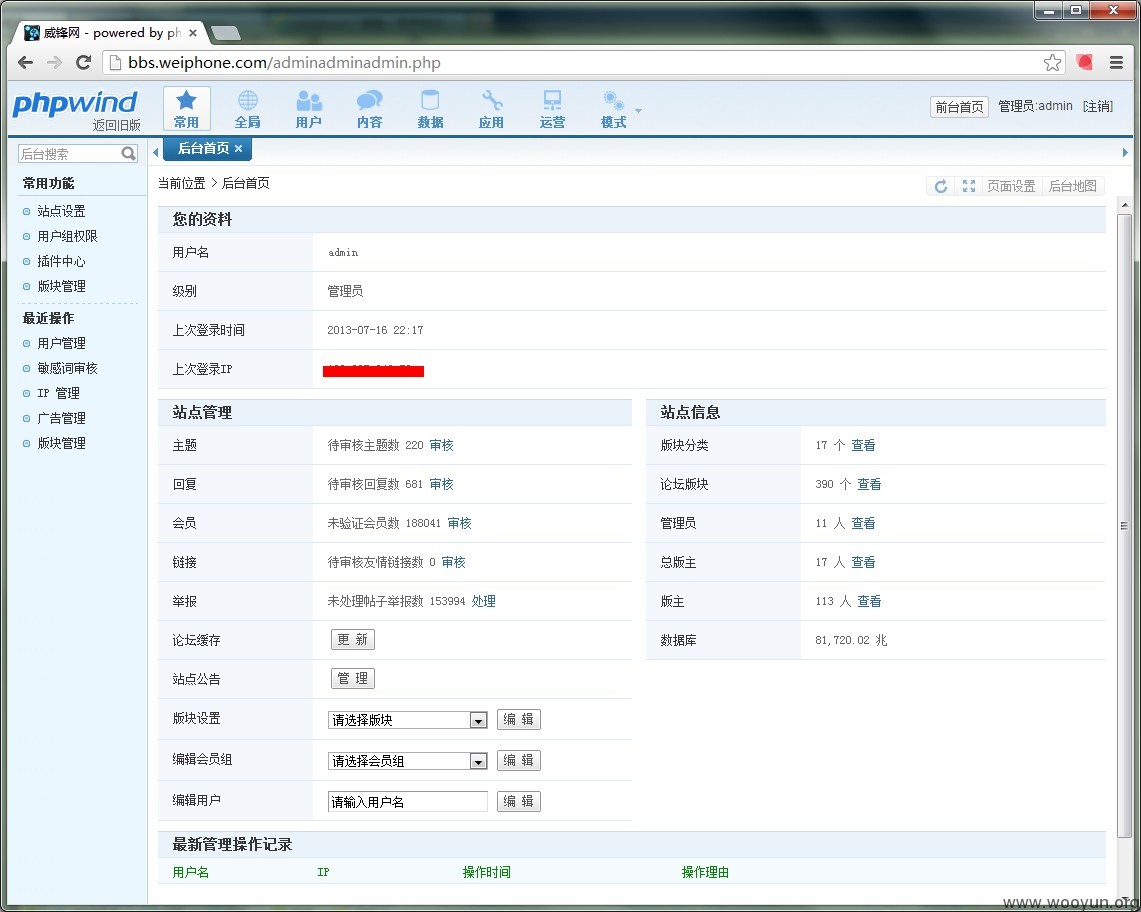

# 成功进入论坛后台

# 成功进入UCenter管理后台

漏洞证明:

# SHELL就不发了,有点血腥暴力,含蓄点,你懂得!

修复方案:

你们比我更专业,更猥琐!

版权声明:转载请注明来源 猪猪侠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-07-16 23:25

厂商回复:

非常感谢,相关密码已经修改。

最新状态:

暂无