漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-014403

漏洞标题:爱顾商城作废任意未支付订单

相关厂商:爱顾商城

漏洞作者: 小胖胖要减肥

提交时间:2012-11-09 15:50

修复时间:2012-12-24 15:50

公开时间:2012-12-24 15:50

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-11-09: 细节已通知厂商并且等待厂商处理中

2012-11-12: 厂商已经确认,细节仅向厂商公开

2012-11-22: 细节向核心白帽子及相关领域专家公开

2012-12-02: 细节向普通白帽子公开

2012-12-12: 细节向实习白帽子公开

2012-12-24: 细节向公众公开

简要描述:

爱顾商城前台可以作废任意未支付订单

详细说明:

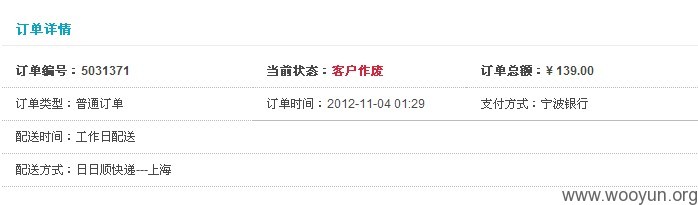

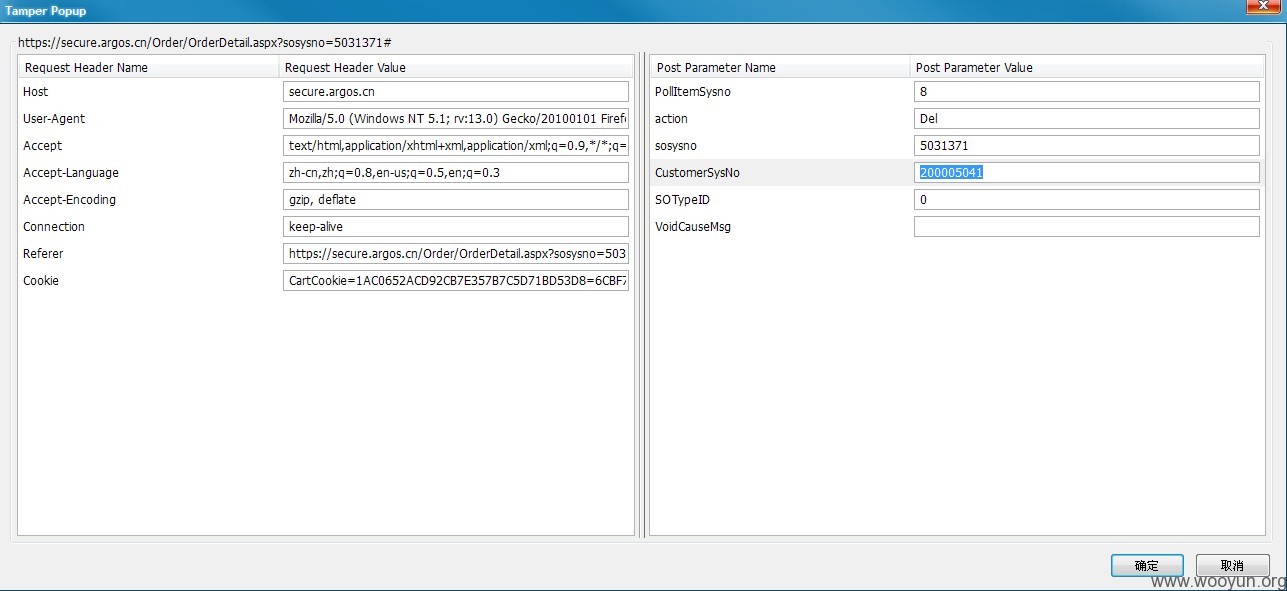

由于是测试没有进行支付,用户A登陆下单,用户B在另一台电脑登陆下单,用户B点击作废订单,http截断post数据,修改sosysno为用户A所下的订单号,提交,可以看到用户A的订单作废了,用户B的订单状态未变。

可以用burpsuite执行post信息,只要有任意一个账户的cookies就可以,订单规则为+38,前台随便下2个单据就知道了,跑100或1000个线程执行1天,那么所有单子全部作废

漏洞证明:

修复方案:

绑定customsysno就可以了,或者直接绑定cookies的用户,就像还有一个无关紧要的漏洞是用户A可以支付用户B的订单,就是因为cookies或session未绑定,测试的时候可以适当的了解下代码逻辑,这样能设计更好的用例,也能知道风险在哪里

版权声明:转载请注明来源 小胖胖要减肥@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2012-11-12 17:10

厂商回复:

customersysno虽作为参数但实际未作校验引起的bug,可以利用此漏洞批量作废订单从而引起其他正常客户的利益受到影响。

最新状态:

暂无