漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-022847

漏洞标题:JCG JHR-N825R 路由器存在权限许可和访问控制的漏洞

相关厂商:JCG路由

漏洞作者: 0x334

提交时间:2013-05-02 12:07

修复时间:2013-07-31 12:08

公开时间:2013-07-31 12:08

漏洞类型:默认配置不当

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2013-05-02: 细节已通知厂商并且等待厂商处理中

2013-05-06: 厂商已经确认,细节仅向厂商公开

2013-05-09: 细节向第三方安全合作伙伴开放

2013-06-30: 细节向核心白帽子及相关领域专家公开

2013-07-10: 细节向普通白帽子公开

2013-07-20: 细节向实习白帽子公开

2013-07-31: 细节向公众公开

简要描述:

JCG JHR-N825R 路由器存在权限许可和访问控制的漏洞,可被恶意人员窥探日常上网行为习惯等内容

详细说明:

由JCG公司生产的JHR-N825R,JHR-N828R等型号家庭网关,通过ADSL拨号,家庭网关可以获得一个互联网IP地址;但是此网关默认开启了远程80端口访问,也就是说可以通过互联网访问家庭网关,而家庭网关的默认帐号密码为 admin admin,普通用户在使用过程中未进行口令修改,导致外部互联网恶意攻击者可以通过远程访问并登陆,影响用户正常使用,进而发动其他攻击。

漏洞证明:

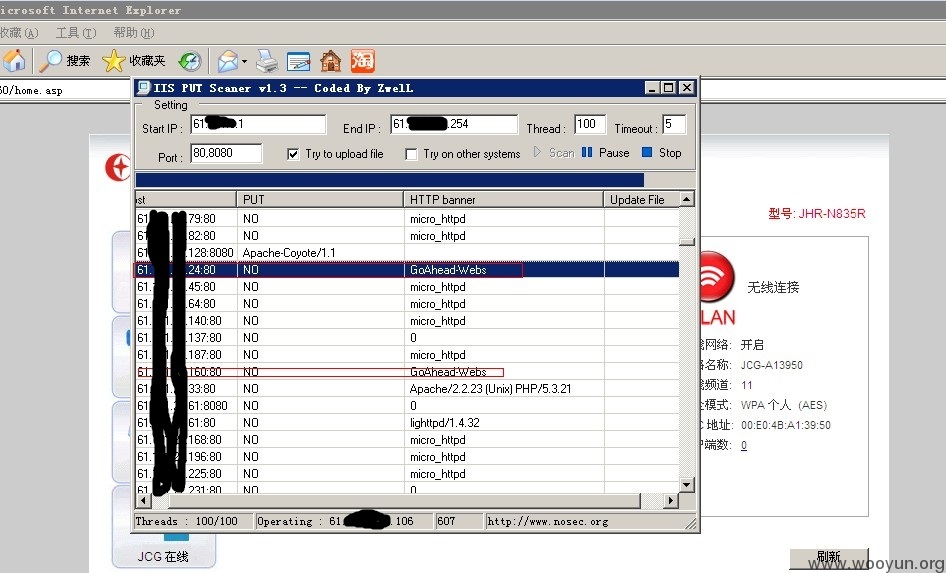

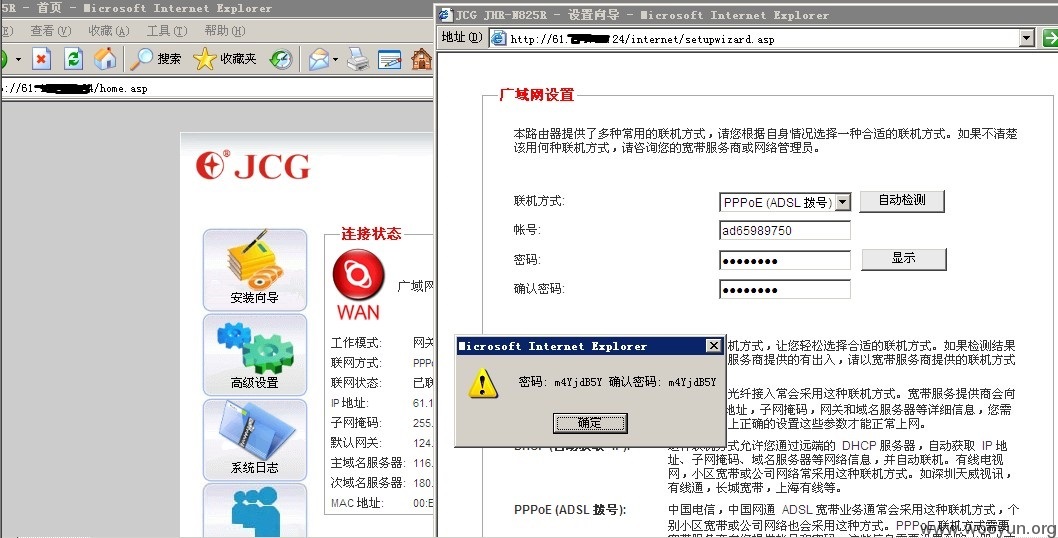

通过iis put scanner 扫描,得到HTTP banner为GoAhead-Webs 打开直接出现如下显示页面

点击相应的功能性按钮,会弹出一个验证框

默认帐号口令为 admin admin

输入后可以查看相应的宽带帐号和密码、无线网络密码、局域网内网用户网络会话列表等。

修复方案:

厂商懂如何修复

普及网络安全知识,争取让小白都知道,不能存在默认帐号和密码

版权声明:转载请注明来源 0x334@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-05-06 22:34

厂商回复:

至6日,CNVD暂未直接确认漏洞通用特征。先行确认,待后续处置。

rank 10

最新状态:

暂无