漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-015524

漏洞标题:139邮箱OAuth 1.0标准协议设计缺陷

相关厂商:139移动互联

漏洞作者: 小胖胖要减肥

提交时间:2012-12-02 22:07

修复时间:2012-12-07 22:07

公开时间:2012-12-07 22:07

漏洞类型:账户体系控制不严

危害等级:低

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-12-02: 细节已通知厂商并且等待厂商处理中

2012-12-07: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

之前提交了剑心说描述不够清楚那好,重新提交下,还特地在几大电商测试了下,并结合官方文档,确认是协议设计的隐患,毕竟作为一个第三方登陆平台,还涉及那么广,就应该更要重视任何一个细小点

详细说明:

首先打开1号店,看到了第三方的139邮箱登陆,当然要试下了,之前爆了很多oauth的问题

之后输入用户名密码登录,当然登陆成功了,不过查看登陆数据的时候发现其实最后起到登录作用的是URL=https://passport.yihaodian.com/139/callback.do?clickSysId=13&userAccount=9f317ed76ab54343445074489571662b&rType=0&rUrl=https%3A%2F%2Fpassport.yihaodian.com%2F139%2Fcallback.do&mKey=DF37443453h45F3CDCF0FC6A413EB6DF×tamp=407799950&usertoken=OLPTOKENbfGGGHH61340e1ad0cdd85a99ddfc05

地址已做处理,要弄证明自己试一下就知道了

于是就让朋友在他电脑上试一下,并看看我写的那些用户信息能不能看到,结果果不其然,没有对是否是当前用户,即输入用户名密码的那个用户作校验,安全隐患啊

在局域网嗅探或公共wifi登录都有可能被人截获这个地址,说不定电商账户还有钱呢

黑客能够盗取客户信息和账户余额了,而作为第三方登录平台其他网站说不定收获更多

漏洞证明:

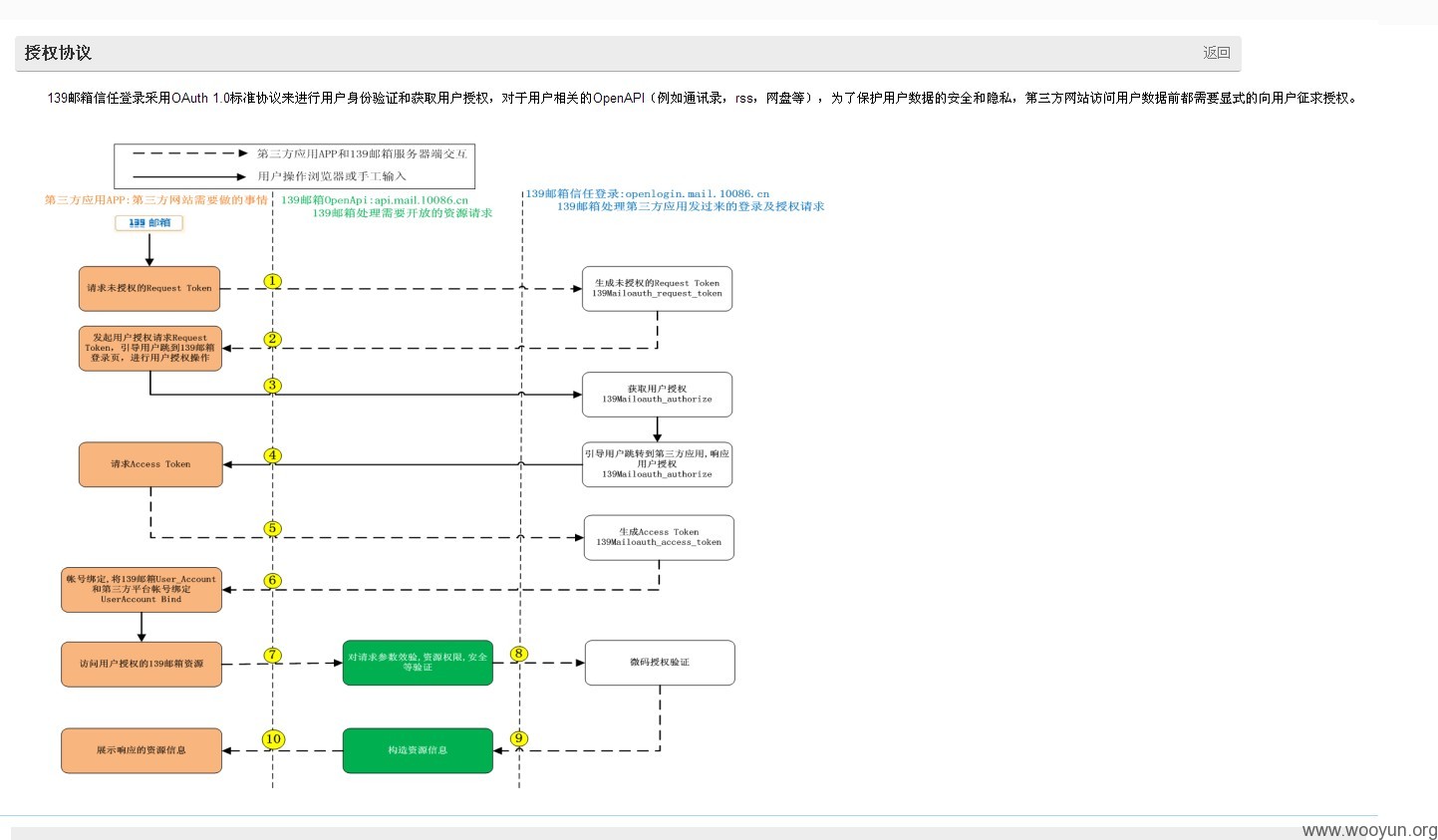

于是就查了一下139邮箱开放平台的授权协议

果然在最后换取令牌的时候没有对是否是输入用户名密码的那个用户作校验,其实这个是可以做到的,对于一个地址就能够登陆网站这个行为来说是是分危险的,你们自己评估下吧,其实解决方法也很简单的,第三方平台设计甚广,该做好的必须要做好

修复方案:

可以在输入139邮箱和密码的时候返回一个state参数放cookies里,最后换取令牌的时候校验这个state,如果不一致就表明不是当前用户,返回客户信息不正确的信息

版权声明:转载请注明来源 小胖胖要减肥@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-12-07 22:07

厂商回复:

最新状态:

暂无