漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2011-03612

漏洞标题:新浪微博疑似出现漏洞导致帐号被滥用

相关厂商:新浪

漏洞作者: 网路游侠

提交时间:2011-12-12 15:21

修复时间:2012-01-26 15:22

公开时间:2012-01-26 15:22

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2011-12-12: 细节已通知厂商并且等待厂商处理中

2011-12-12: 厂商已经确认,细节仅向厂商公开

2011-12-22: 细节向核心白帽子及相关领域专家公开

2012-01-01: 细节向普通白帽子公开

2012-01-11: 细节向实习白帽子公开

2012-01-26: 细节向公众公开

简要描述:

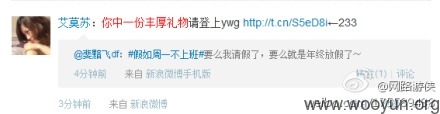

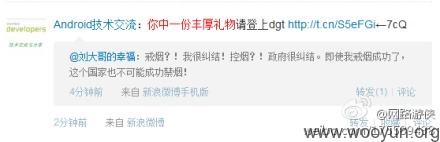

新浪微博帐号被滥用,变更昵称、描述等,并自动发中奖信息。

详细说明:

起初发现在关注人中有人发中奖信息,后来发现这个人帐号被利用;

昨天发现自己的某个帐号(MD5生成的密码,并做了二次处理,且该账号只在公司、家庭的无线路由器登录,或直接手机3G登录)被利用,昵称、地址、描述等被修改,并发中奖信息;

今天早上将此问题发到微博之后,发信多人遇到此问题,包括我附近的博友,和几个安全公司的同仁。

疑似:

1、被拖库

2、在网关或DNS处被XSS或CSRF

有人密码被修改,有人的没有,所以很难一概而论此种情况。

漏洞证明:

修复方案:

厂商进行安全审计确认问题出现原因之后方可做漏洞修复方案

版权声明:转载请注明来源 网路游侠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2011-12-12 19:04

厂商回复:

我们已经觉察到此类帐号攻击事件,并进行了监控与分析。国内很多网站的数据库被拖,利用其他网站的会员库进行集合后对微博进行撞库攻击(因为攻击者未得到微博会员库,只能采取这种周转行为)。很多网友喜欢在多处使用同一密码这个习惯被攻击者所利用。新浪不推荐用户对密码的泛滥使用,并且近期会对此类问题进行一次安全推广。

帐号体制安全隐患的攻击是目前互联网的大问题,我们已经重视到此类攻击对用户的影响,一些方案与措施也正在逐步的完善,已经确认的问题也会全力解决,如有其他线索与好的想法我们洗耳恭听,一起面对这个严峻的考验。

最新状态:

暂无