漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-09998

漏洞标题:新浪台湾某站sql注入

相关厂商:新浪

漏洞作者: shine

提交时间:2012-07-22 11:18

修复时间:2012-09-05 11:18

公开时间:2012-09-05 11:18

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:6

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-07-22: 细节已通知厂商并且等待厂商处理中

2012-07-22: 厂商已经确认,细节仅向厂商公开

2012-08-01: 细节向核心白帽子及相关领域专家公开

2012-08-11: 细节向普通白帽子公开

2012-08-21: 细节向实习白帽子公开

2012-09-05: 细节向公众公开

简要描述:

某站存在sql注入!

详细说明:

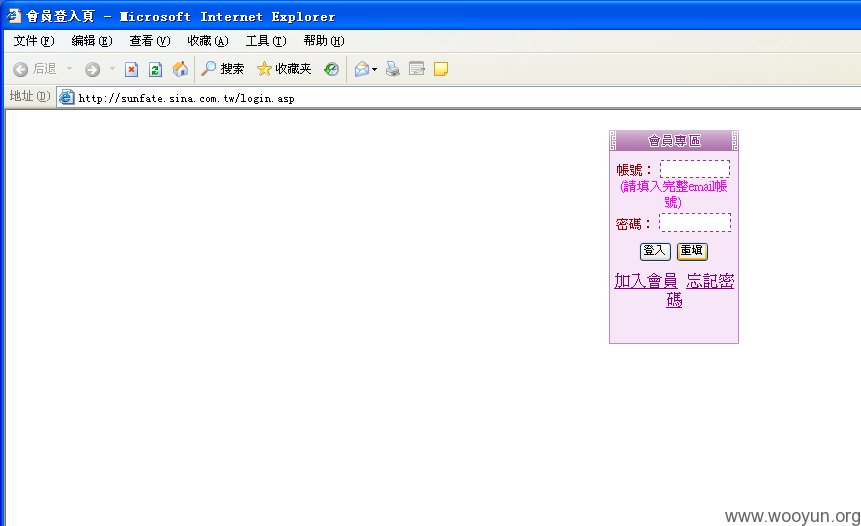

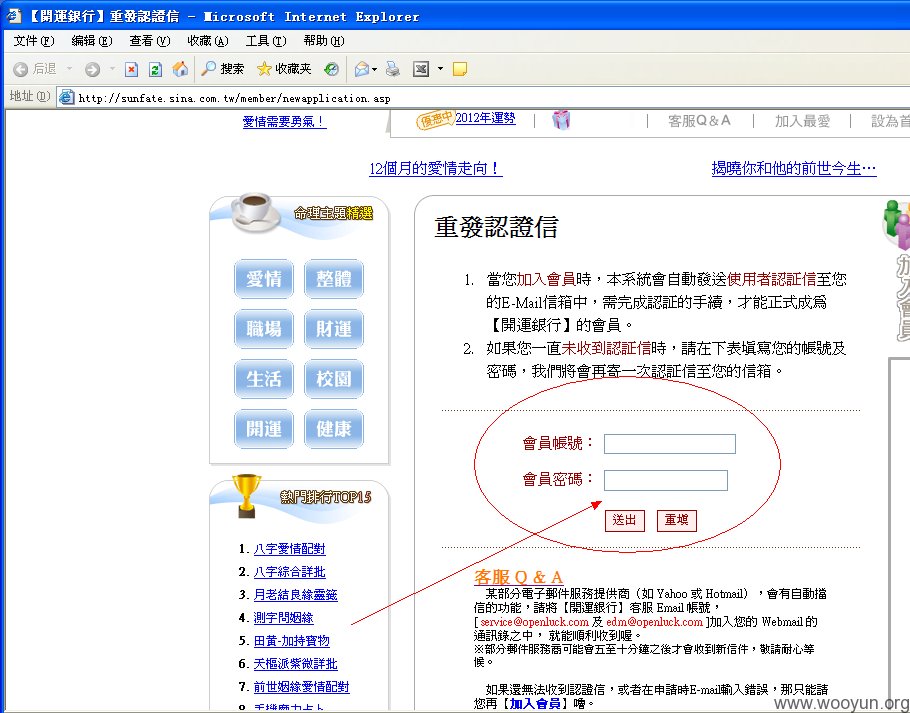

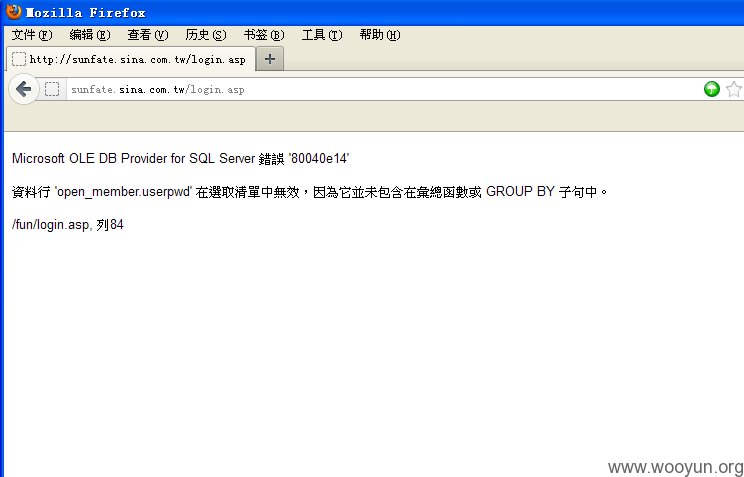

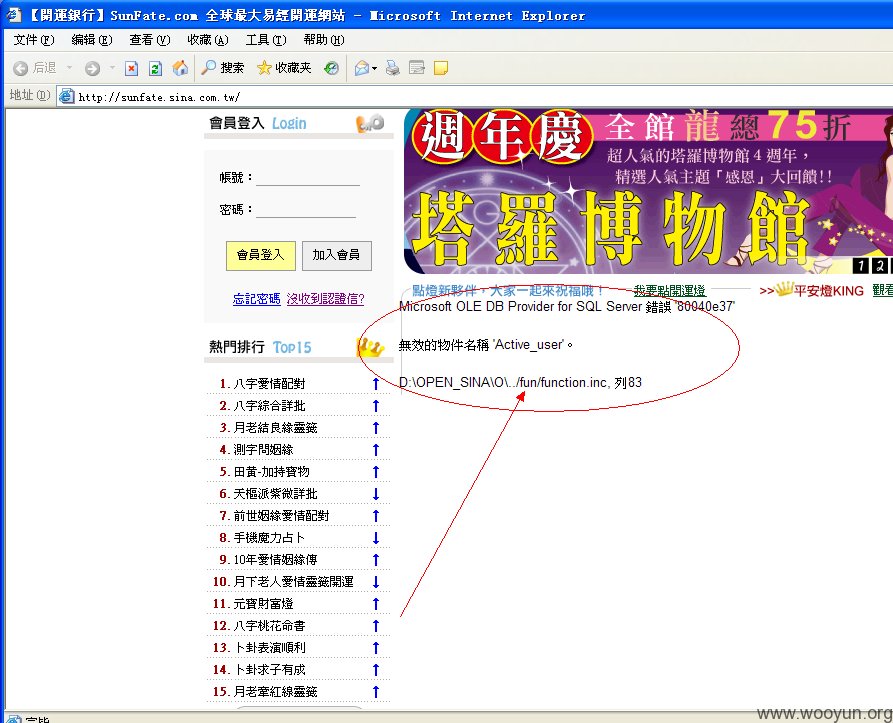

新浪算命站sql注入,两个登录页面注射:

http://sunfate.sina.com.tw/login.asp

http://sunfate.sina.com.tw/member/newapplication.asp

漏洞证明:

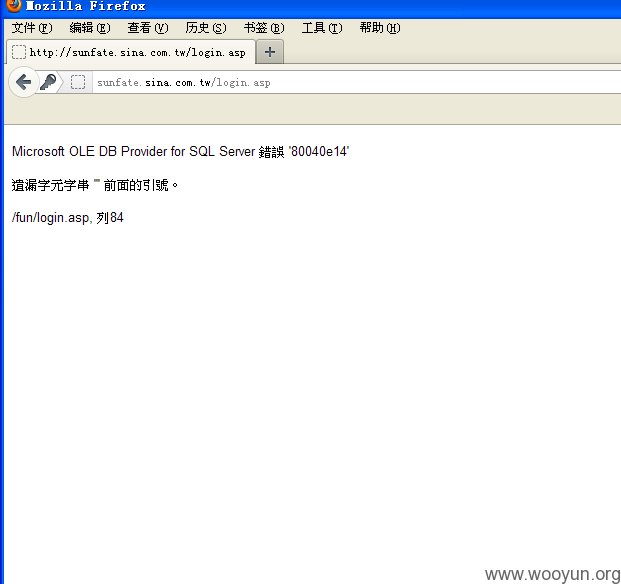

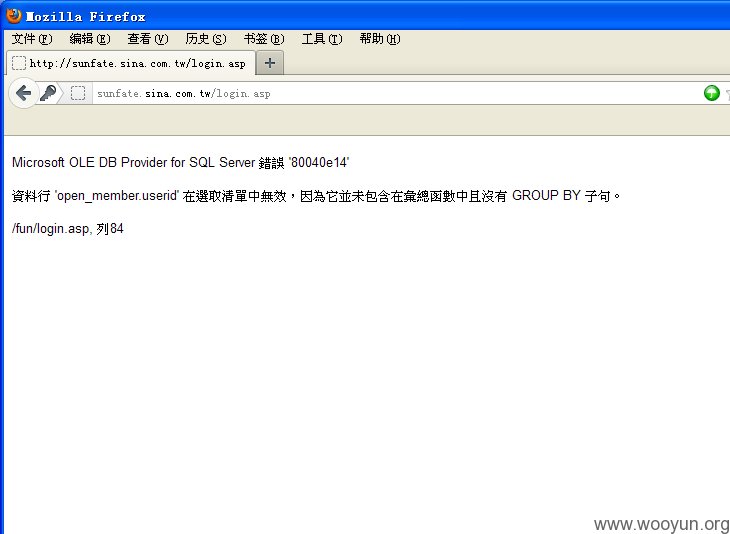

以http://sunfate.sina.com.tw/login.asp为例测试,先暴表字段(另外,关键字基本都没过滤):

刚测试到一半,sql server出异常了,还暴路径了(^-^! 不好意思啊!)!

数据读取、以及当前数据库权限没法测试了,不知道是否能渗透进内网!

修复方案:

昨天,某朋友看到zone里的新浪狗公仔们甚是喜爱,非要弄几个给她,没办法,求新浪狗公仔!

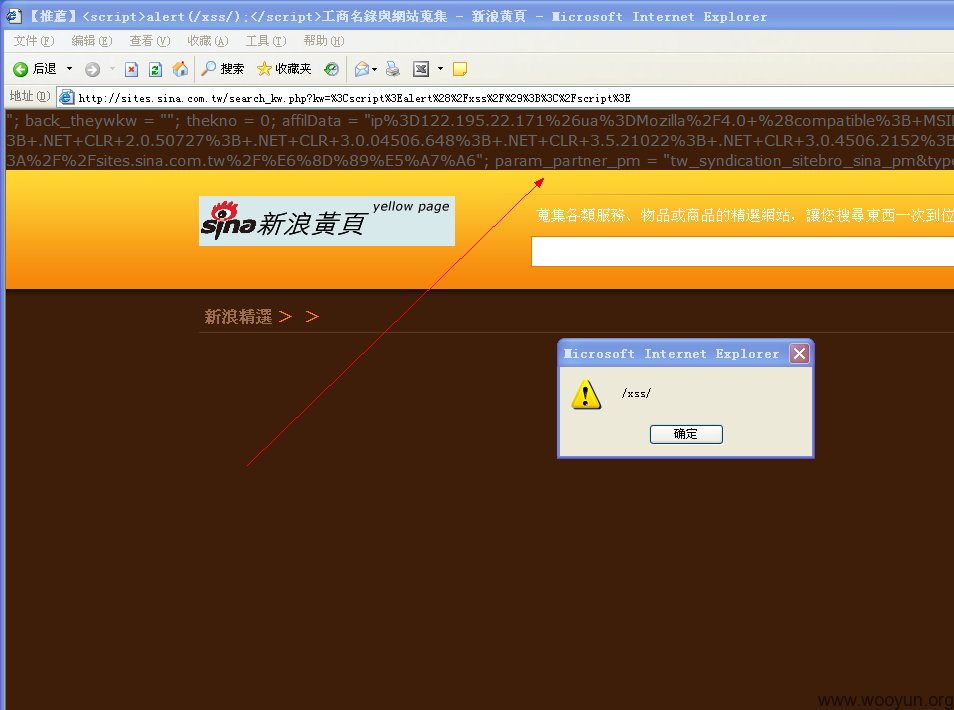

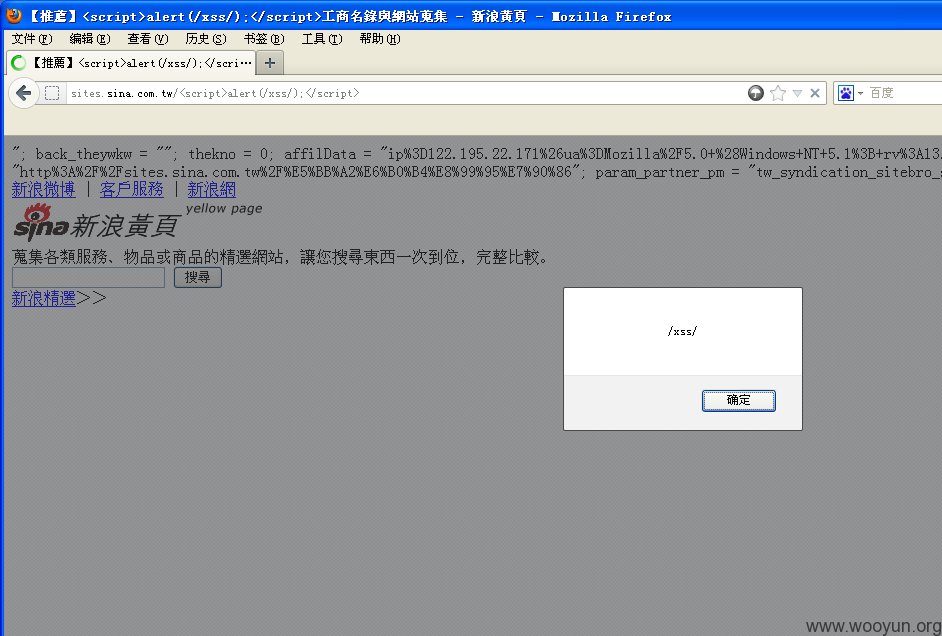

另:附带两个小问题

1、xss

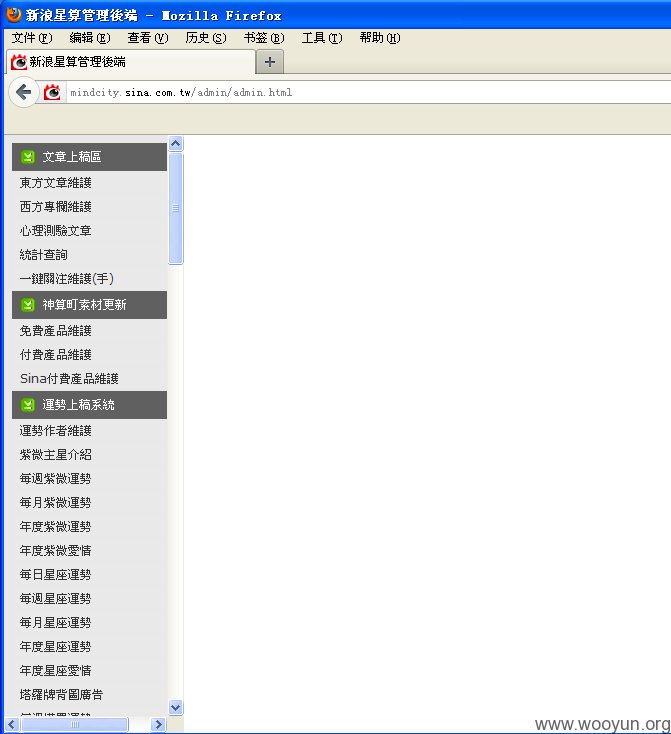

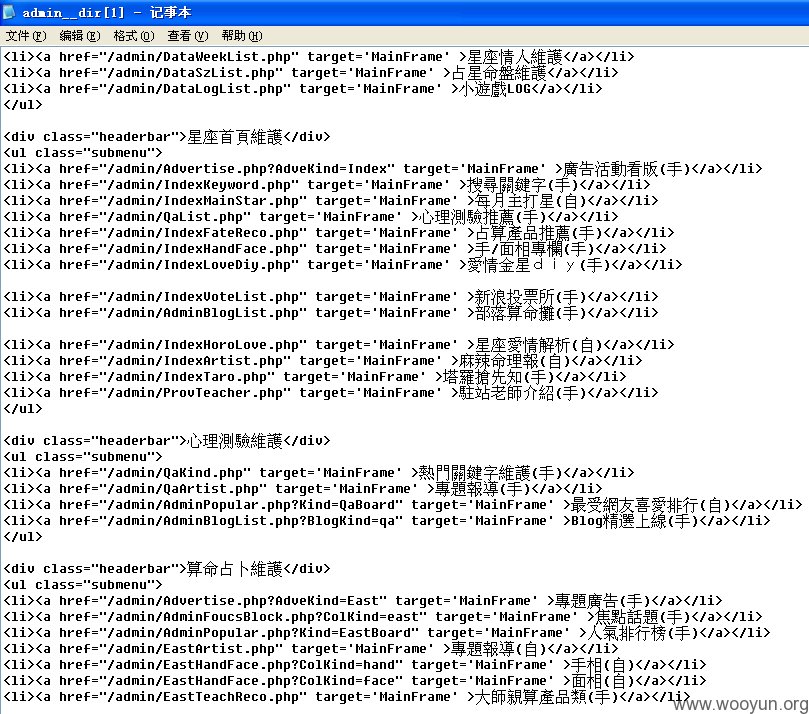

2、后台管理url页面暴露(这个不知道与前面是不是一个数据库或数据相同);

http://mindcity.sina.com.tw/admin/admin.html

版权声明:转载请注明来源 shine@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2012-07-22 11:24

厂商回复:

添加对漏洞的补充说明以及做出评价的理由

最新状态:

暂无