漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0116063

漏洞标题:拉手网商家后台设计不当可探测大量弱口令账号(二)

相关厂商:拉手网

漏洞作者: px1624

提交时间:2015-05-25 14:08

修复时间:2015-07-09 11:12

公开时间:2015-07-09 11:12

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-25: 细节已通知厂商并且等待厂商处理中

2015-05-25: 厂商已经确认,细节仅向厂商公开

2015-06-04: 细节向核心白帽子及相关领域专家公开

2015-06-14: 细节向普通白帽子公开

2015-06-24: 细节向实习白帽子公开

2015-07-09: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

前些天来了一发,收到拉手网索要地址发礼物的短消息了,开心 o(∩_∩)o

今天花了些时间,再来一发,期待礼物中......

详细说明:

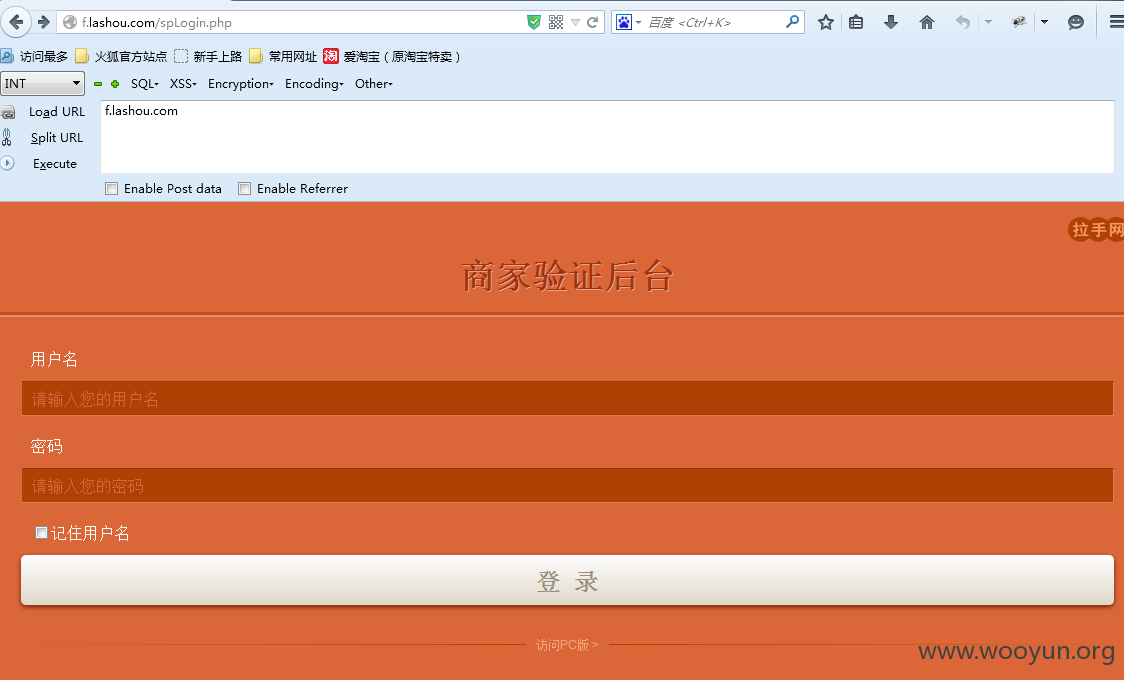

1 在商家后台这里看到了个手机端的接口,就是看看。

发现手机端的登录地址:http://f.lashou.com/spLogin.php

2 发现这里的设计是这样子的。帐号第一次登录的时候,没有验证码,如下图。

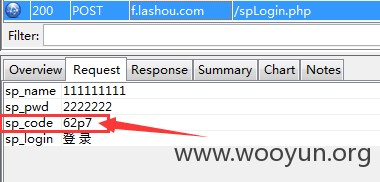

3 然后第一次如果帐号密码正确,就直接成功登入了,如果不正确,就会出现验证码要求输入。

4 然后这个验证码的验证是和帐号密码进行一起验证的。

5 这里看起来貌似没啥问题,而且很好的保证了用户体验,但是其实还是存在缺陷的。那就是可以保持对大量用户进行首次登录的扫号。然后登录成功后,手机端的功能只有一个验券功能,但是由于手机端和pc的帐号是通的,所以还是会造成严重的影响,具体见我发的上个漏洞。

http://wooyun.org/bugs/wooyun-2010-0115492

漏洞证明:

这里用常见的用户名去爆破,123456这个就不尝试了,上次已经爆破出了40多个了,估计你们修的也没这么快。

这里将帐号密码设置为相同的字符串去爆破,成功爆破出了84枚!

随便选一个登录证明下,用户名:caiyan 密码:caiyan

下面的帐号和密码均一样,列出84枚弱口令!

修复方案:

1 修补弱口令

2 第一次请求的时候就加入页面验证码

3 或者加个手机短信的二次验证

4 手机端的登录用的是http,然后登录密码是直接明文传输的,很容易被抓取和嗅探,建议对其进行协议或者数据的加密。

版权声明:转载请注明来源 px1624@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2015-05-25 14:53

厂商回复:

谢谢您的关注,我们正在讨论此漏洞的处理方案,争取尽快修复.万谢.

最新状态:

2015-07-09:已经修复完成.谢谢.