漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0217649

漏洞标题:唐朝扫描器某处越权可查看插件EXP

相关厂商:乌云官方

漏洞作者: 老黑

提交时间:2016-06-18 07:51

修复时间:2016-06-18 09:50

公开时间:2016-06-18 09:50

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:5

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-06-18: 细节已通知厂商并且等待厂商处理中

2016-06-18: 厂商已经确认,细节仅向厂商公开

2016-06-18: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

唐朝扫描器某处越权可查看插件EXP

详细说明:

为了获取邀请码,然后提交了新的插件,在邀请码通过后,会有一段时间访客可以免费查看到页面源码

这个时候 插件作者会以店小二为名

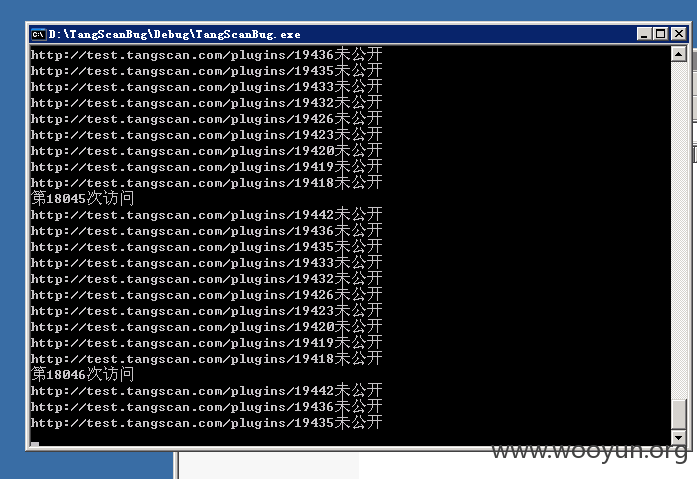

已知目前曝光的后门作者写了个工具,在不停的获取最新的唐朝EXP

地址:http://m7lrv.blog.expnet.cn

利用很简单,不停的获取 http://www.tangscan.com/plugins 页面上的最新漏洞,然后依次访问,然后判断网页中的EXP是否可见。

于是插件作者的劳动果实就被人不劳而获了。

漏洞证明:

为了获取邀请码,然后提交了新的插件,在邀请码通过后,会有一段时间访客可以免费查看到页面源码

这个时候 插件作者会以店小二为名

已知目前曝光的后门作者写了个工具,在不停的获取最新的唐朝EXP

地址:http://m7lrv.blog.expnet.cn

利用很简单,不停的获取 http://www.tangscan.com/plugins 页面上的最新漏洞,然后依次访问,然后判断网页中的EXP是否可见。

于是插件作者的劳动果实就被人不劳而获了。

修复方案:

权限修改

版权声明:转载请注明来源 老黑@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2016-06-18 09:49

厂商回复:

感谢白帽子发现并提交该问题,影响少量插件,且大部分插件可支付下载,再次感谢!

最新状态:

2016-06-18:已处理