漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017421

漏洞标题:乌云帐号系统疑似存在暴力猜解可能

相关厂商:乌云官方

漏洞作者: 专注XSS三十年

提交时间:2013-01-17 10:58

修复时间:2013-01-17 11:19

公开时间:2013-01-17 11:19

漏洞类型:重要敏感信息泄露

危害等级:低

自评Rank:2

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-17: 细节已通知厂商并且等待厂商处理中

2013-01-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

今天刚刚拿到邀请码,兴冲冲注册登录。个人习惯登录的时候开着LIVE HTTP,发现一些有趣的东西

详细说明:

首先有一个大前提:wy_uid和wy_pwd加密方法是一样的,并且没有变量参与加密,比如wy_pwd使用了username参与加密。

虽然我不明白为什么乌云分别保存了UID和PWD,而不是统一混编成一个加密串,但这不妨碍我有一些有趣的想法。

登录成功后,wy_uid和wy_pwd是保存在COOKIE里的,我尝试修改COOKIE然后刷新,当时就不在线了;用另一电脑伪造COOKIE访问,果然是在线状态。这证明乌云是仅仅依靠COOKIE判断在线状态的,而若干事例证明过,任何客户本地的信息都是不可信任的。

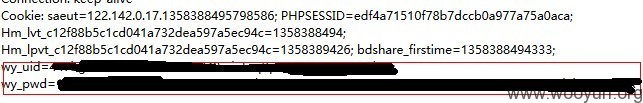

我们先来看一下COOKIE:

wy_uid和wy_pwd 是加密过的,理论上我们根本不可能知道加密方式,这比明文存储先进多了。但是问题也是恰恰出现在这里。wy_uid和wy_pwd的加密串太相近了,近到让我很难不去猜想这两个不是用的同一种加密方式【这一点并未确认,所以标题只是说可能】

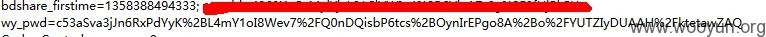

这里给出一种利用方法:先确定你要猜解的目标(选择名字是英文和数字的白帽子——因为我是中文,所以很可惜没办法验证),然后使用修改密码功能,将你的密码修改成你要猜解的目标白帽子的名字,比如xsser。修改成功后COOKIE中就会得到加密串,如果乌云采用的是同一种加密方式,那么它同时也应该是 @xsser 的用户名加密串:

同理,可以得到任何密码的加密串,也因此可以构造出暴力猜解的COOKIE。

因为我只有1个帐号,而且还是中文的,所以没办法验证这个猜想。只做一个提醒,如果官方是这样的设置那么修改一下就行了。如果不是就直接忽略把,其它网站肯定会存在这样的情况。

漏洞证明:

修复方案:

你懂的。

版权声明:转载请注明来源 专注XSS三十年@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-01-17 11:19

厂商回复:

1 赞提交者敏感的思路,的确可以利用系统中原有的接口和算法对系统自身进行攻击

2 乌云因为独特的逻辑不受此影响

最新状态:

暂无