漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0166962

漏洞标题:美团云服务主站某漏洞涉及大量用户信息并可控制云主机

相关厂商:美团网

漏洞作者: H.H.H

提交时间:2016-01-03 09:39

修复时间:2016-02-12 18:49

公开时间:2016-02-12 18:49

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-03: 细节已通知厂商并且等待厂商处理中

2016-01-04: 厂商已经确认,细节仅向厂商公开

2016-01-14: 细节向核心白帽子及相关领域专家公开

2016-01-24: 细节向普通白帽子公开

2016-02-03: 细节向实习白帽子公开

2016-02-12: 细节向公众公开

简要描述:

美团云服务主站某漏洞涉及大量用户信息并可控制云主机

详细说明:

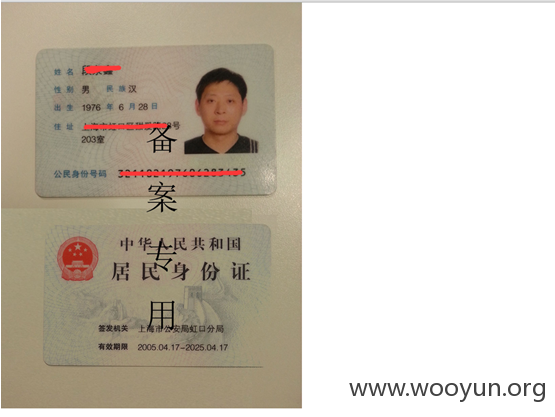

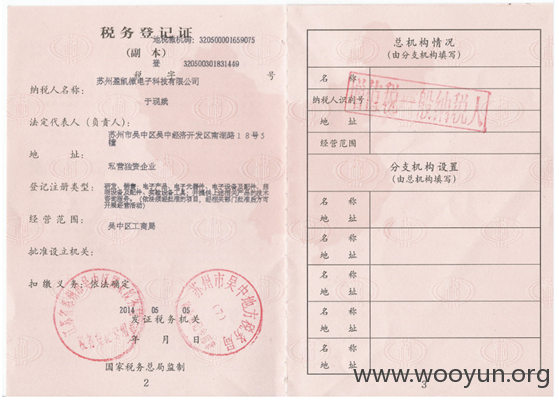

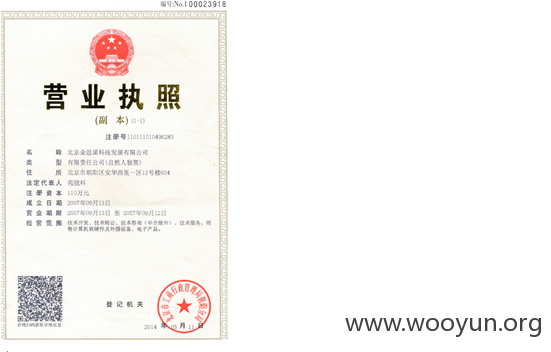

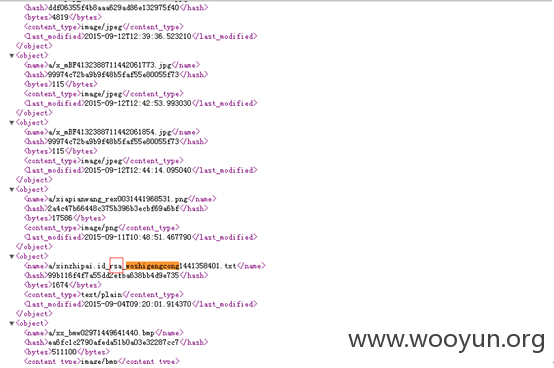

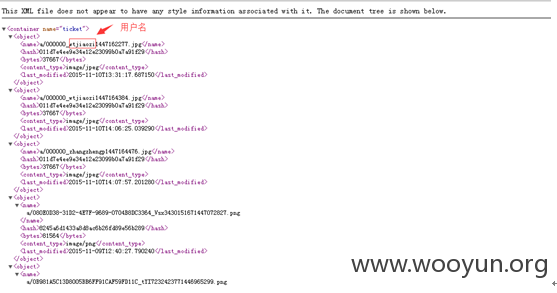

1、先看一下有哪些信息泄露吧,随便截取了几张图

http://www.mtmos.com/v1/mss_5b79eadbac274c9b90c57eab23c92533/ticket/a/118.pic_hd_%E5%8C%97%E4%BA%AC%E4%BA%BA20111441708756.jpg

http://www.mtmos.com/v1/mss_5b79eadbac274c9b90c57eab23c92533/ticket/a/55555_zhenxin3601433995977.jpg

http://www.mtmos.com/v1/mss_5b79eadbac274c9b90c57eab23c92533/ticket/a/mini%E6%96%B0%E7%9A%84%E5%BC%80%E5%8F%91%E5%95%86%E8%90%A5%E4%B8%9A%E6%89%A7%E7%85%A7%E6%89%AB%E6%8F%8F%E4%BB%B6_GPc3772105731448092534.jpg

http://www.mtmos.com/v1/mss_5b79eadbac274c9b90c57eab23c92533/ticket/a/id_rsa_ZKt6602240841449111282.txt

漏洞证明:

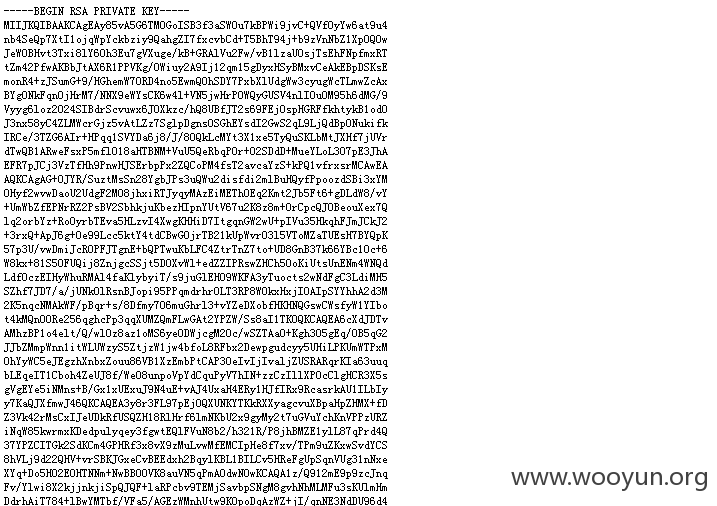

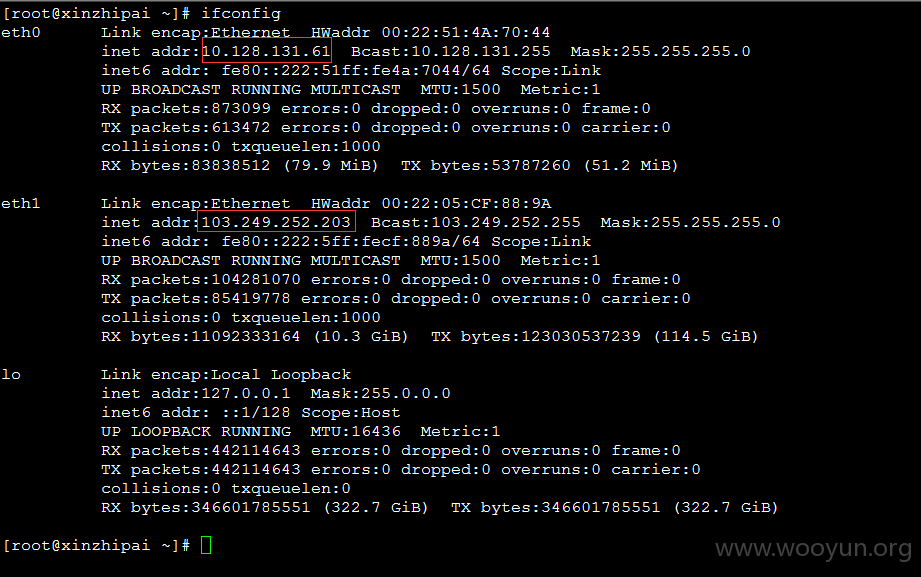

2、根据泄露信息拿个主机权限

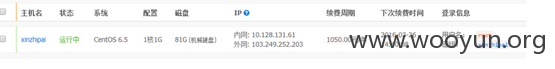

获取用户主机IP和密钥密码

http://www.mtmos.com/v1/mss_5b79eadbac274c9b90c57eab23c92533/ticket/a/QQ%E6%88%AA%E5%9B%BE20150926211902_woshigengcong1443273560.jpg

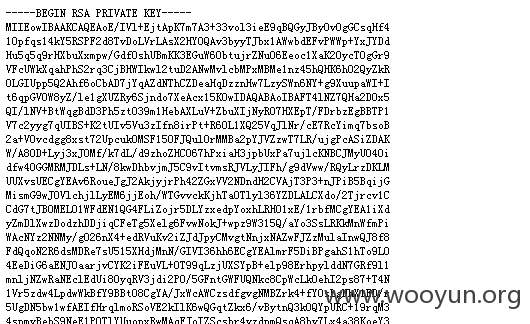

找到主机密钥

http://www.mtmos.com/v1/mss_5b79eadbac274c9b90c57eab23c92533/ticket/a/xinzhipai.id_rsa_woshigengcong1441358401.txt

直接使用SSH密钥登录主机

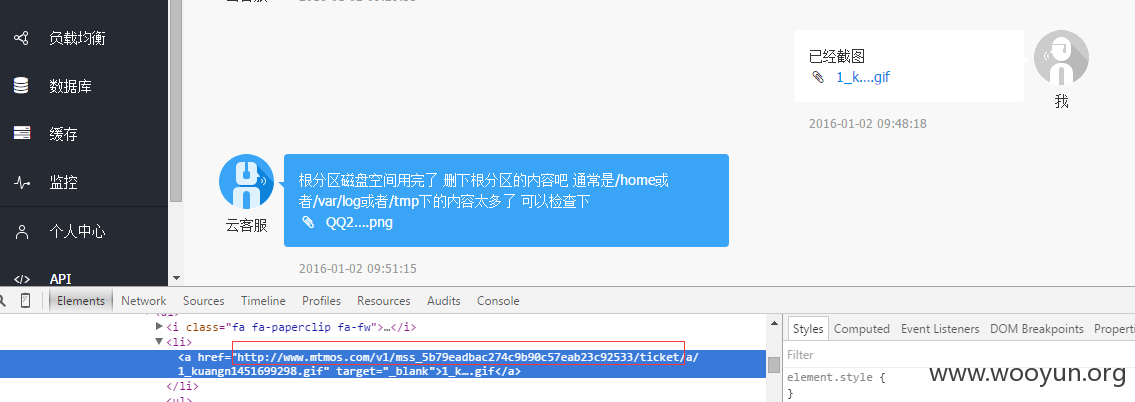

3、问题是怎么发现的

今天跟客服聊天,无意注意到上传文件的地址,随便测试一下,没想到权限控制有问题,可以获取所有人在客服上上传的文件信息。

可以获取云主机的用户名(文件名中包含用户名)

http://www.mtmos.com/v1/mss_5b79eadbac274c9b90c57eab23c92533/ticket/

修复方案:

1、对上传的文件增加权限限止

2、文件名应该加密,不应该泄露用户名信息

版权声明:转载请注明来源 H.H.H@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2016-01-04 17:35

厂商回复:

非常感谢,已经修复。

最新状态:

暂无