漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0163819

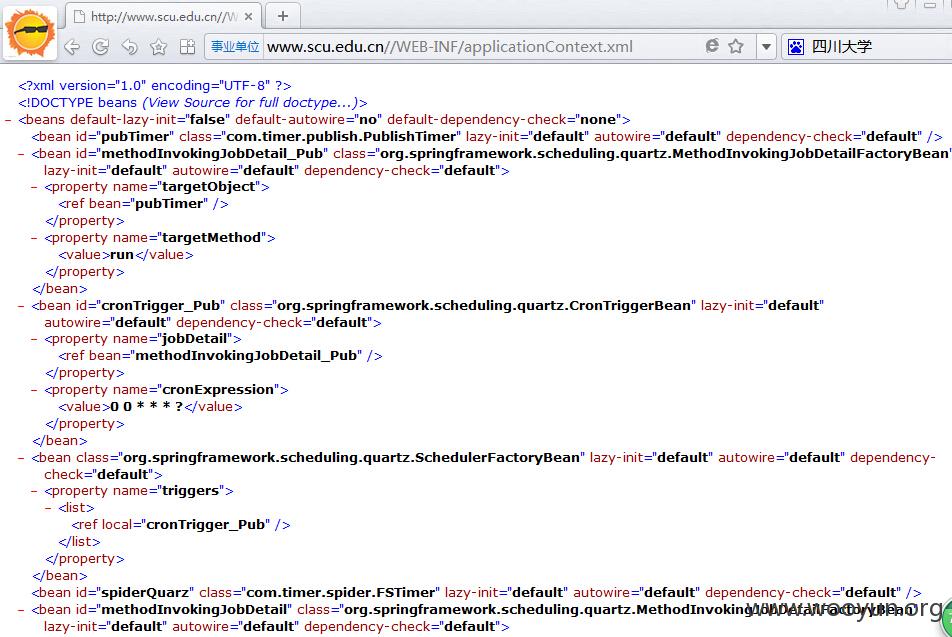

漏洞标题:四川大学主站文件读取漏洞

相关厂商:四川大学信息管理中心

漏洞作者: Jyhtpy

提交时间:2015-12-23 12:11

修复时间:2016-02-09 23:29

公开时间:2016-02-09 23:29

漏洞类型:应用配置错误

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-23: 细节已通知厂商并且等待厂商处理中

2015-12-28: 厂商已经确认,细节仅向厂商公开

2016-01-07: 细节向核心白帽子及相关领域专家公开

2016-01-17: 细节向普通白帽子公开

2016-01-27: 细节向实习白帽子公开

2016-02-09: 细节向公众公开

简要描述:

RT

详细说明:

漏洞证明:

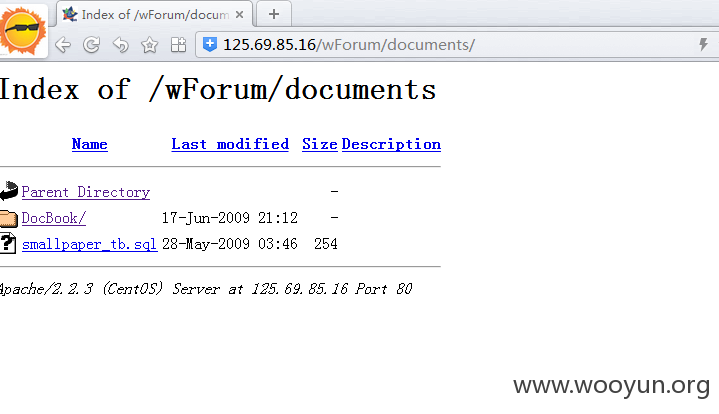

另外有一处站点存在目录遍历

http://125.69.85.16/lsxk_pic/

http://125.69.85.16/wForum/inc/

http://125.69.85.16/wForum/documents/

修复方案:

版权声明:转载请注明来源 Jyhtpy@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-12-28 09:34

厂商回复:

感谢可爱的白帽子,已经转交给相关人员和部门处理

最新状态:

暂无

![EK[183A{M8QJ}AX2]1RJ686.jpg](http://wimg.zone.ci/upload/201512/231151123249d79d94efddbe2861d9d1bec2bb7b.jpg)

![4VQQN8)MIN0OO3]7[(7RZ]V.png](http://wimg.zone.ci/upload/201512/23120323669d4359614ee5831b9d0abf1f8bcb44.png)