漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-071289

漏洞标题:阿里巴巴某员工登录接口验证码绕过可撞弱密码

相关厂商:阿里巴巴

漏洞作者: D&G

提交时间:2014-08-06 18:32

修复时间:2014-09-20 18:34

公开时间:2014-09-20 18:34

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-06: 细节已通知厂商并且等待厂商处理中

2014-08-07: 厂商已经确认,细节仅向厂商公开

2014-08-17: 细节向核心白帽子及相关领域专家公开

2014-08-27: 细节向普通白帽子公开

2014-09-06: 细节向实习白帽子公开

2014-09-20: 细节向公众公开

简要描述:

阿里巴巴某员工登录接口验证码绕过可撞弱密码

详细说明:

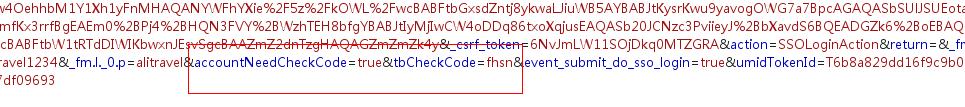

https://***.alibaba-inc.com/ssoLogin.htm?APP_NAME=webmail&BACK_URL=https%3A%2F%2Fmail.alibaba-inc.com%2Falimail%2F&CANCEL_CERT=true&CONTEXT_PATH=%2Falimail%2F

很多前辈都搞过,安全机制更加多了。这里仅作安全问题提出,不做更多的渗透性测试了。

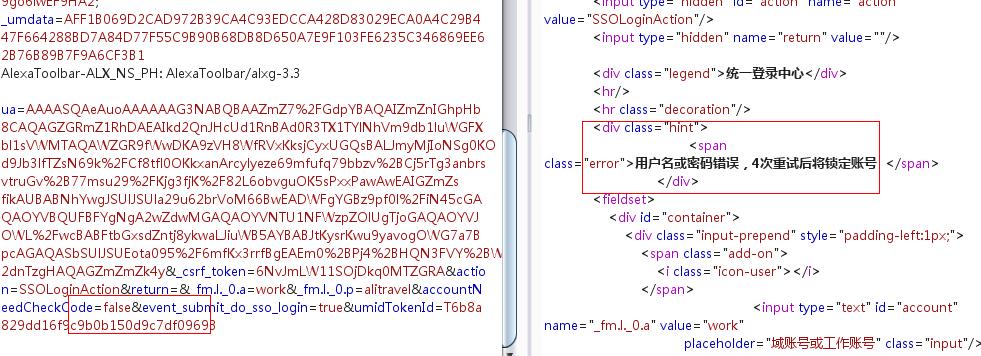

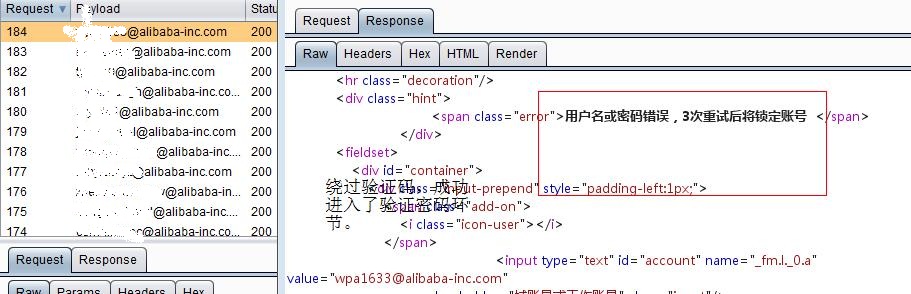

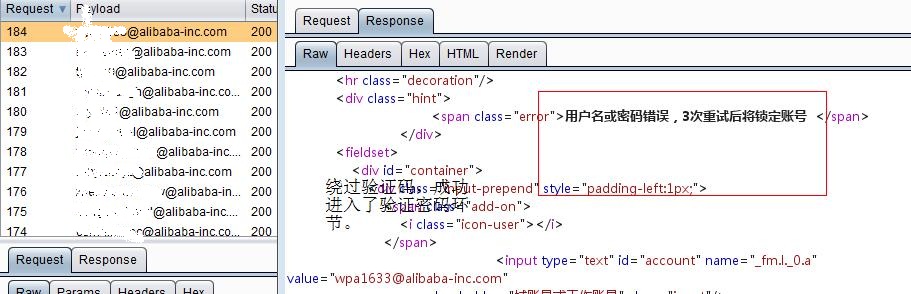

请求里有个字段叫needcheckcode=true,改成false就可以绕过验证码检测了。第一次遇到这种问题。。。

每个帐号可以尝试5次密码。对多个帐号测试发现没有额外的限制。

可以收集足够多的阿里员工帐号,进行破解。

WooYun: 社交网络对阿里安全带来的安全威胁(可涉及到内网、淘宝、招聘等)#1

WooYun: 记漫游阿里巴巴安全响应中心&&查内部任意员工信息#2

漏洞证明:

修复方案:

不要相信客户端传递的数据。

版权声明:转载请注明来源 D&G@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2014-08-07 14:15

厂商回复:

感谢您的关注和支持,该漏洞我们正在修复!

最新状态:

暂无