漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0184751

漏洞标题:APP安全之三维度从一个毫无用处的xss到获取大量身份证信息图片(包括李刚身份证)

相关厂商:tddpay.com

漏洞作者: 小龙

提交时间:2016-03-14 23:36

修复时间:2016-03-19 23:40

公开时间:2016-03-19 23:40

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-14: 细节已通知厂商并且等待厂商处理中

2016-03-19: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

三维度,秉承“互联网生活+”理念,以游戏社交、全球购物、移动金融为核心,打造将互联网和生活紧密融合的生活应用型APP。[1] “互联网生活+”,即融合互联网与生活,打造互联网+购物、互联网+游戏、互联网+社交三位一体的互联网生活平台。在“三维度”APP中,用户可以便捷地全球购物,并通过游戏社交的方式获得各种惊喜并结交朋友。[2]

详细说明:

看到 usernam=tdd152

不难想象

192 191 302 false false 223

299 298 302 false false 223

329 328 302 false false 223

343 342 302 false false 223

362 361 302 false false 223

369 368 302 false false 223

375 374 302 false false 223

384 383 302 false false 223

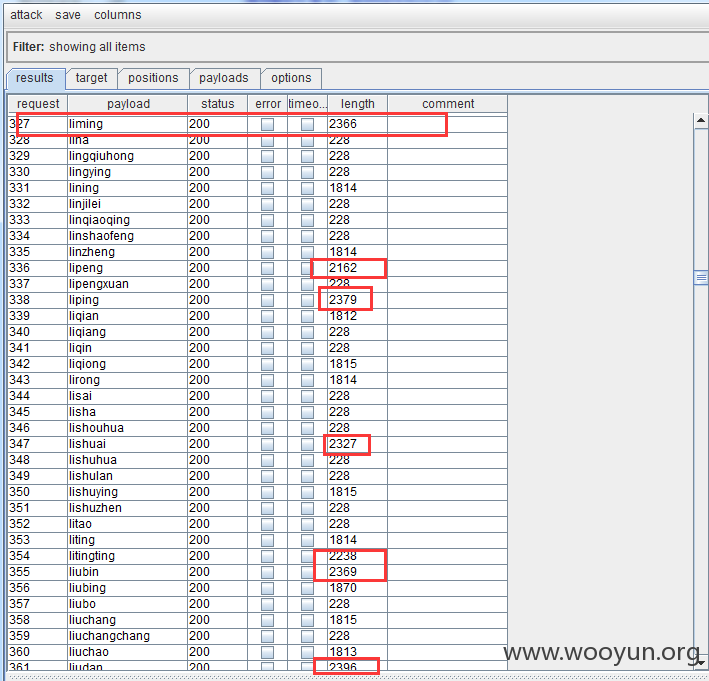

TT三位数字,爆破一下,密码123456的 返回233即可进入

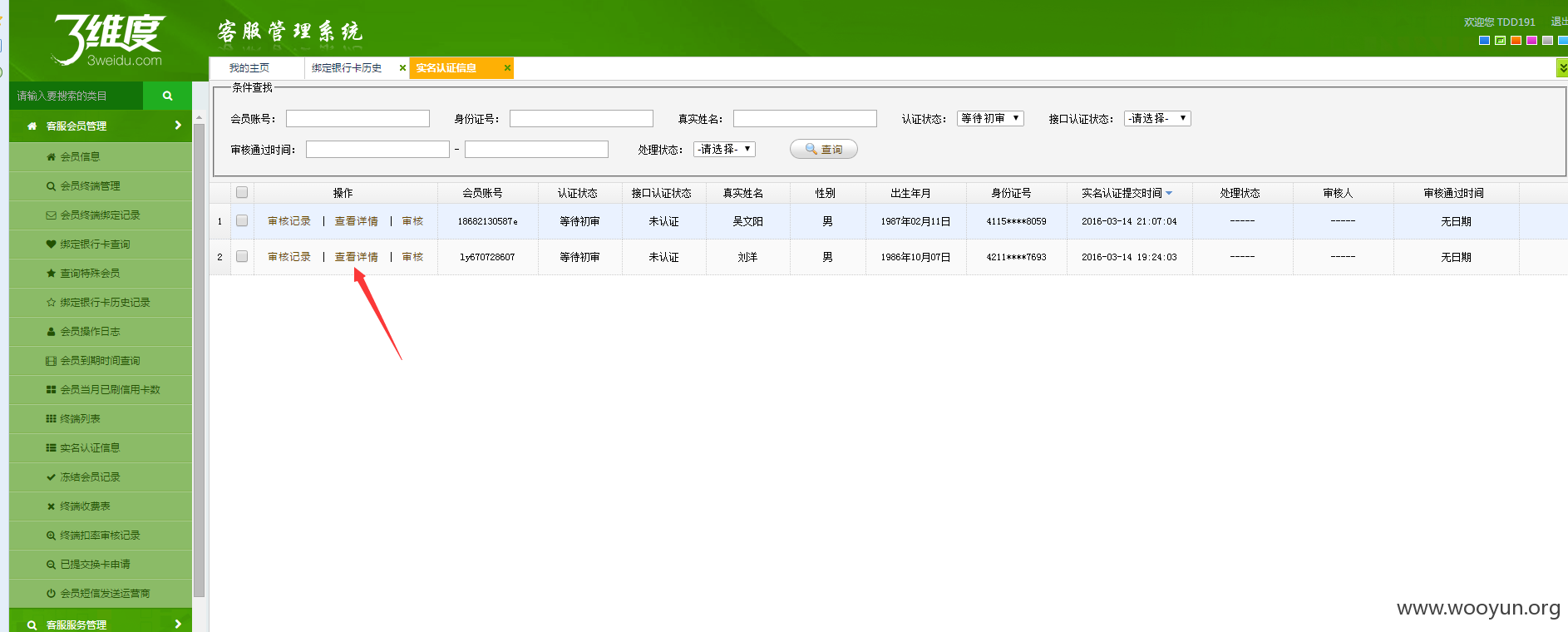

映入我眼帘的是

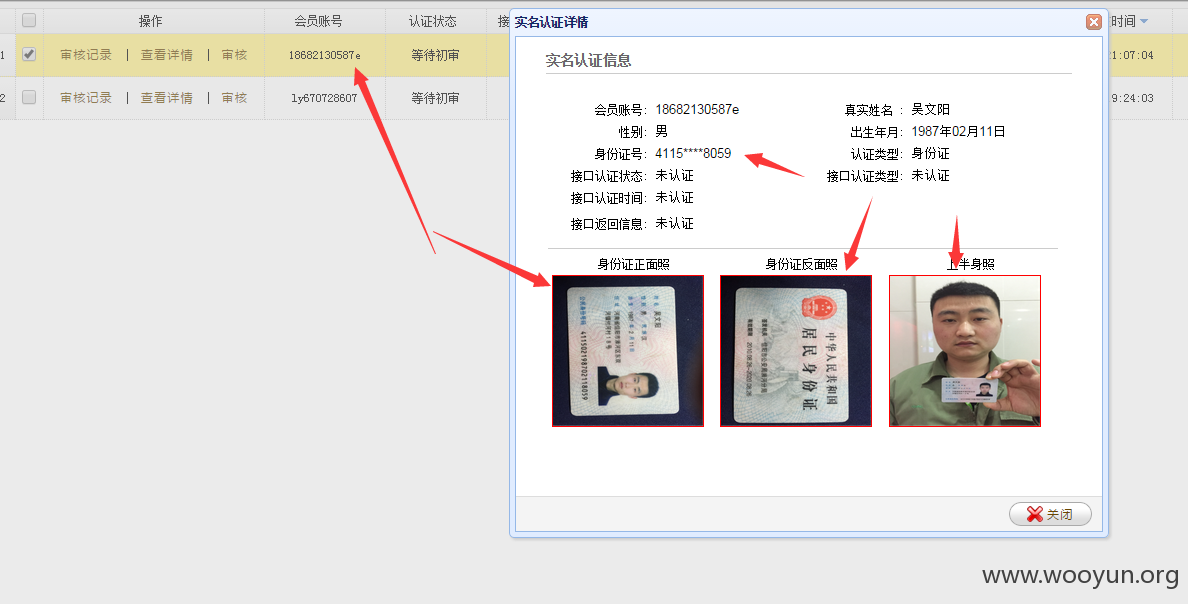

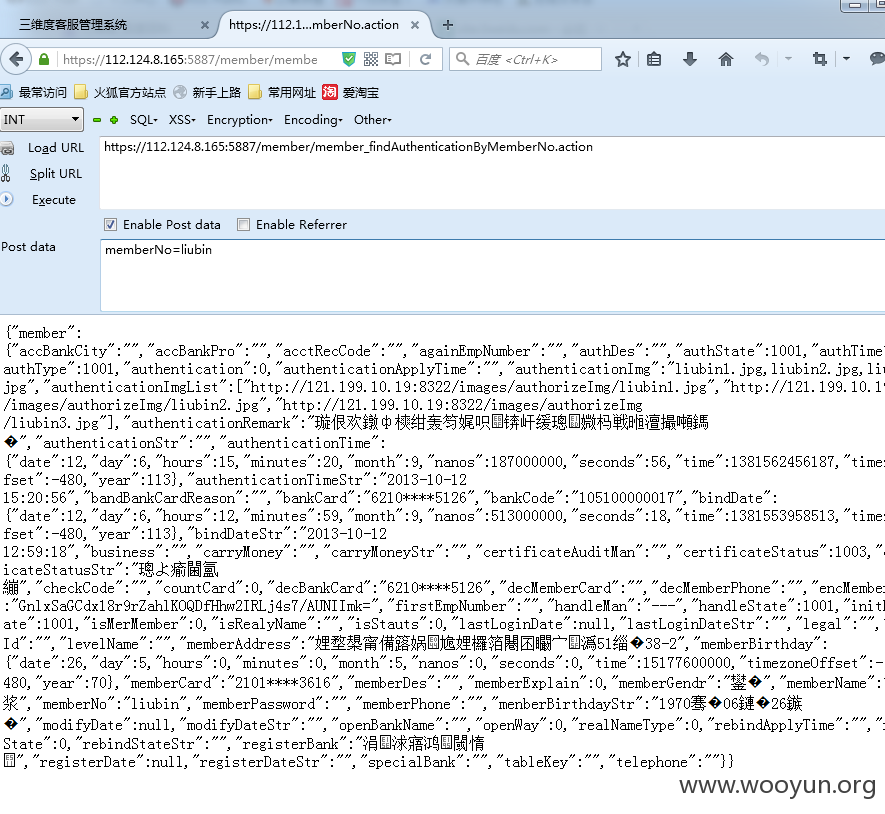

发现他post请求是把用户名带入进去而已

爆破下看看

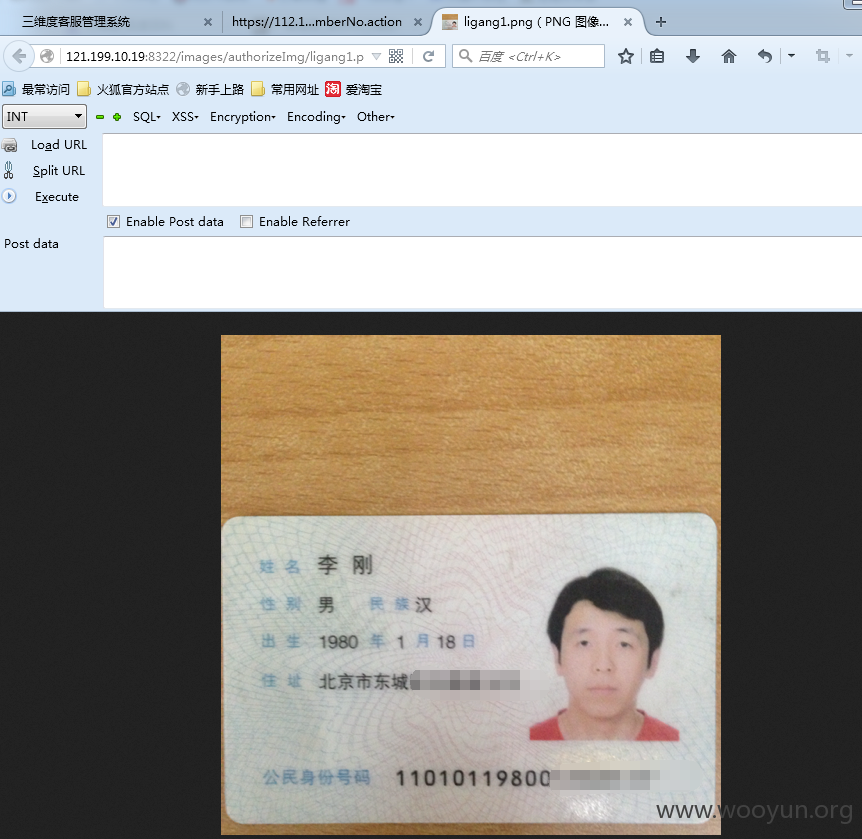

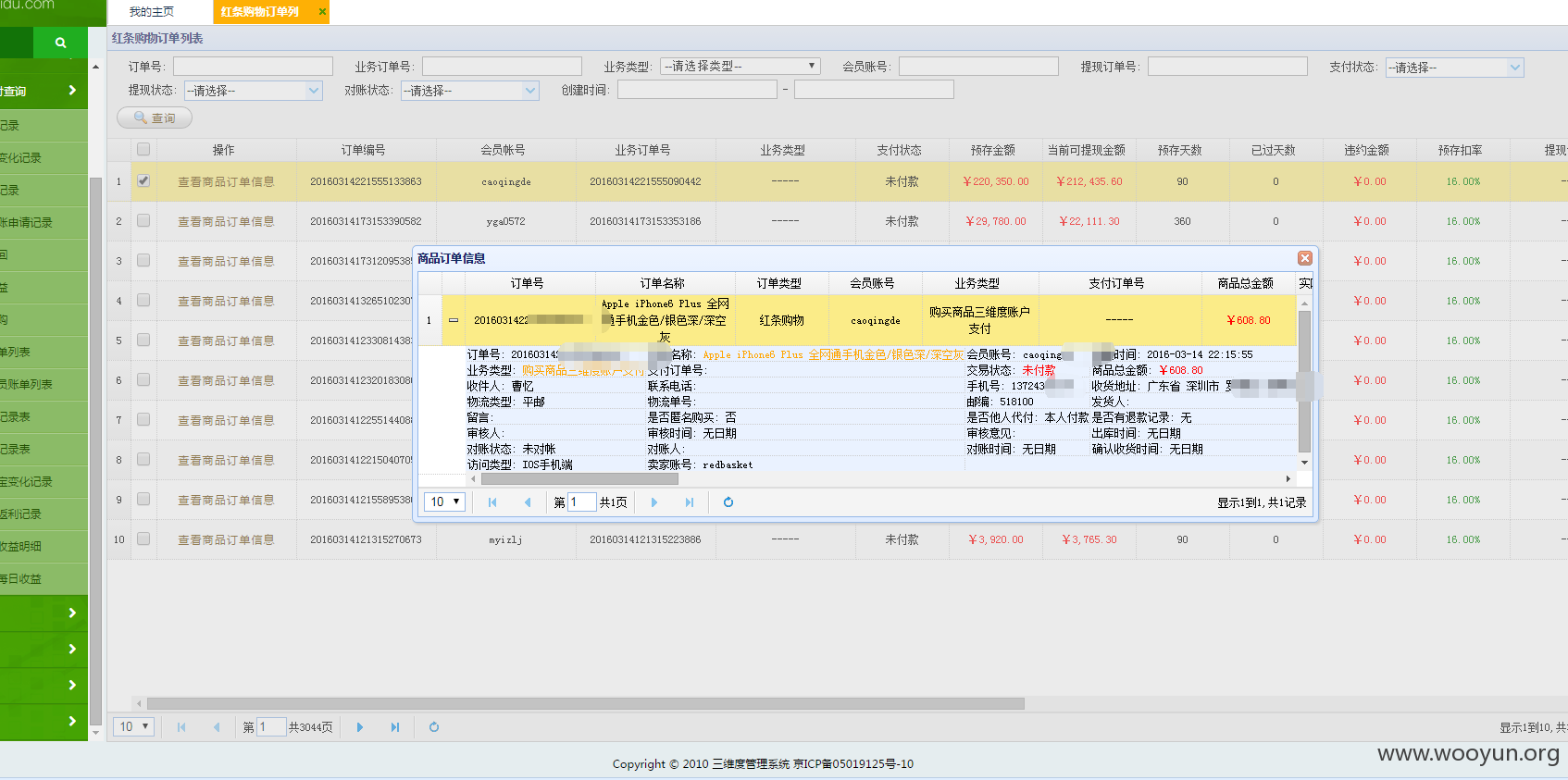

神逻辑。身份证打码了。图片能看到。

http://121.199.10.19:8322/images/authorizeImg/liubin1.jpg

还有很多不一一举例了

不多说了。还有很多,其他的自测

我这是1千2百多姓名

有的有1万的。。。 可以爆破更多

结贴

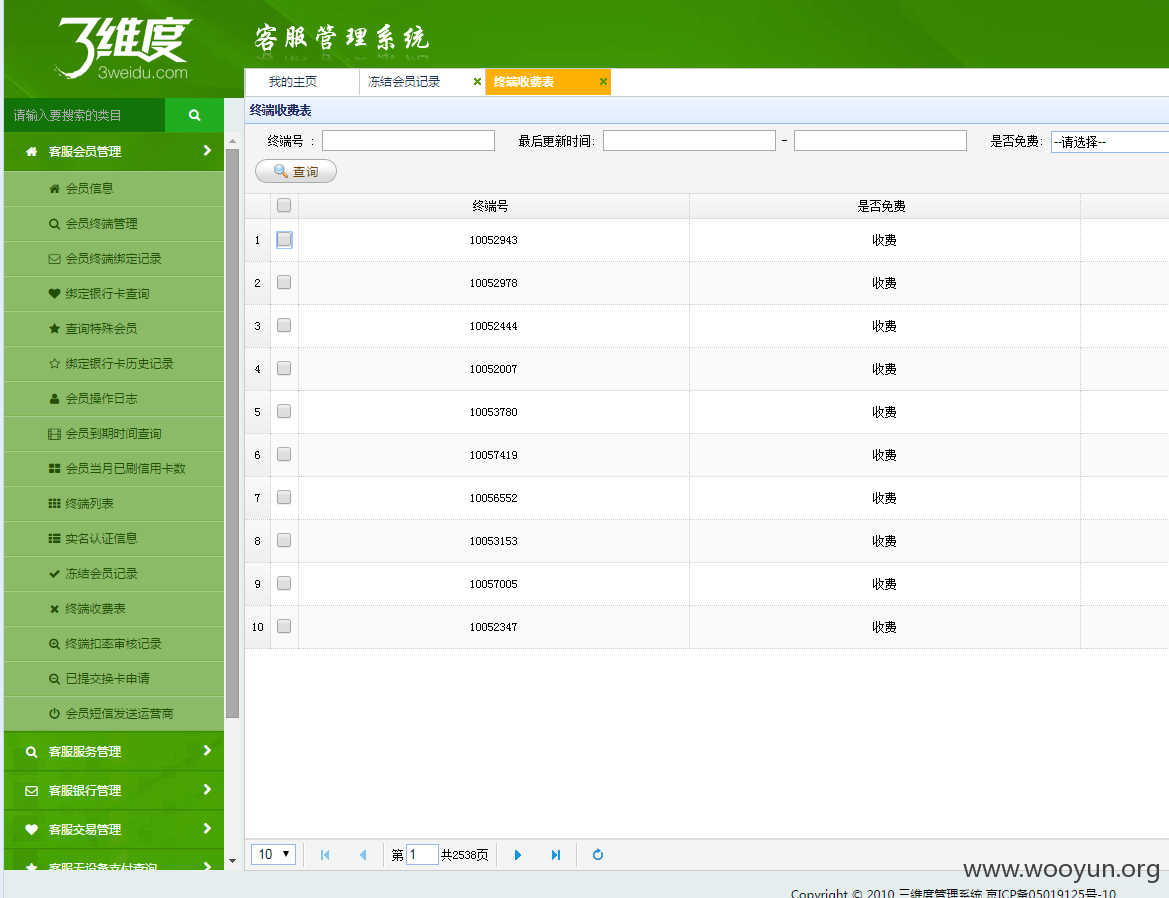

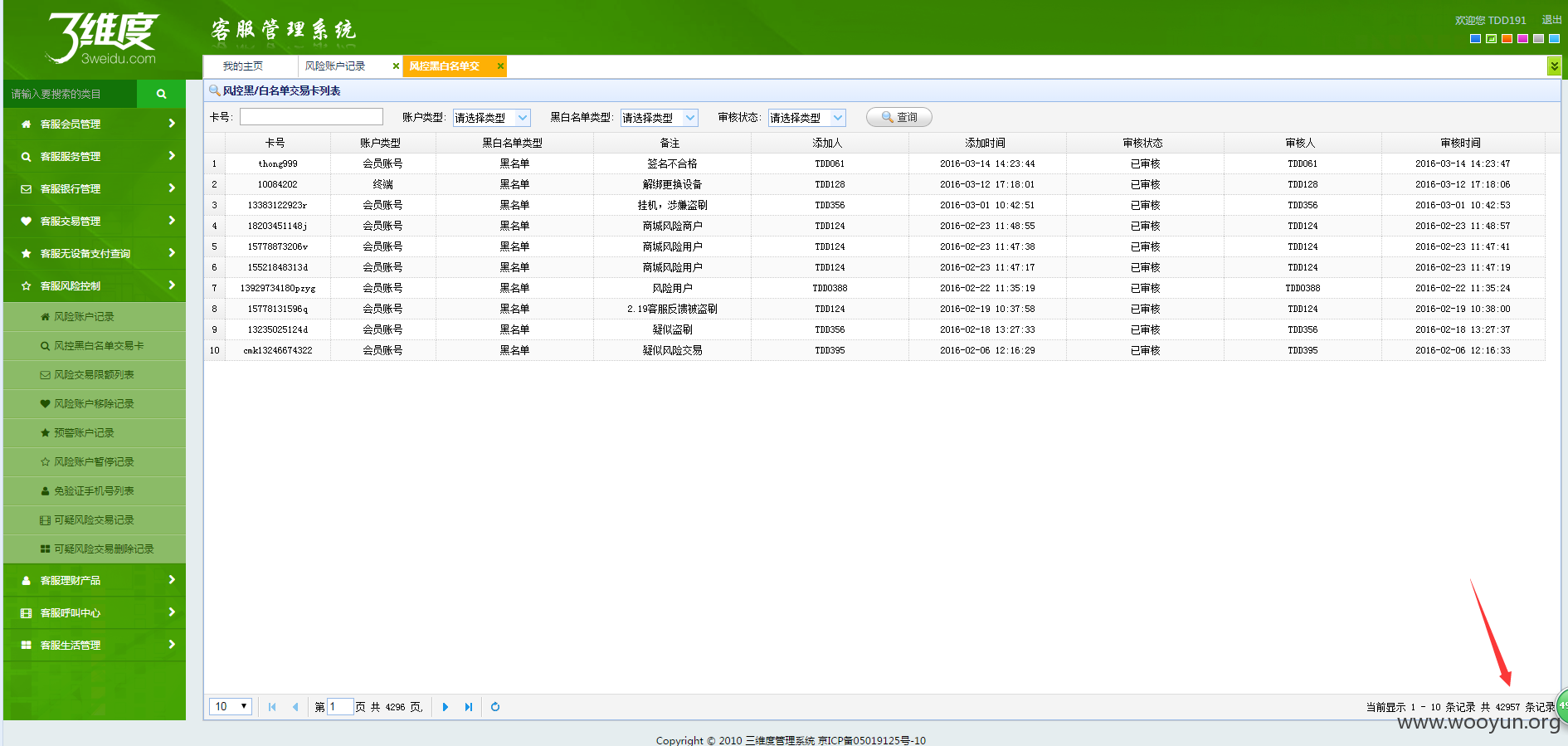

2000多终端

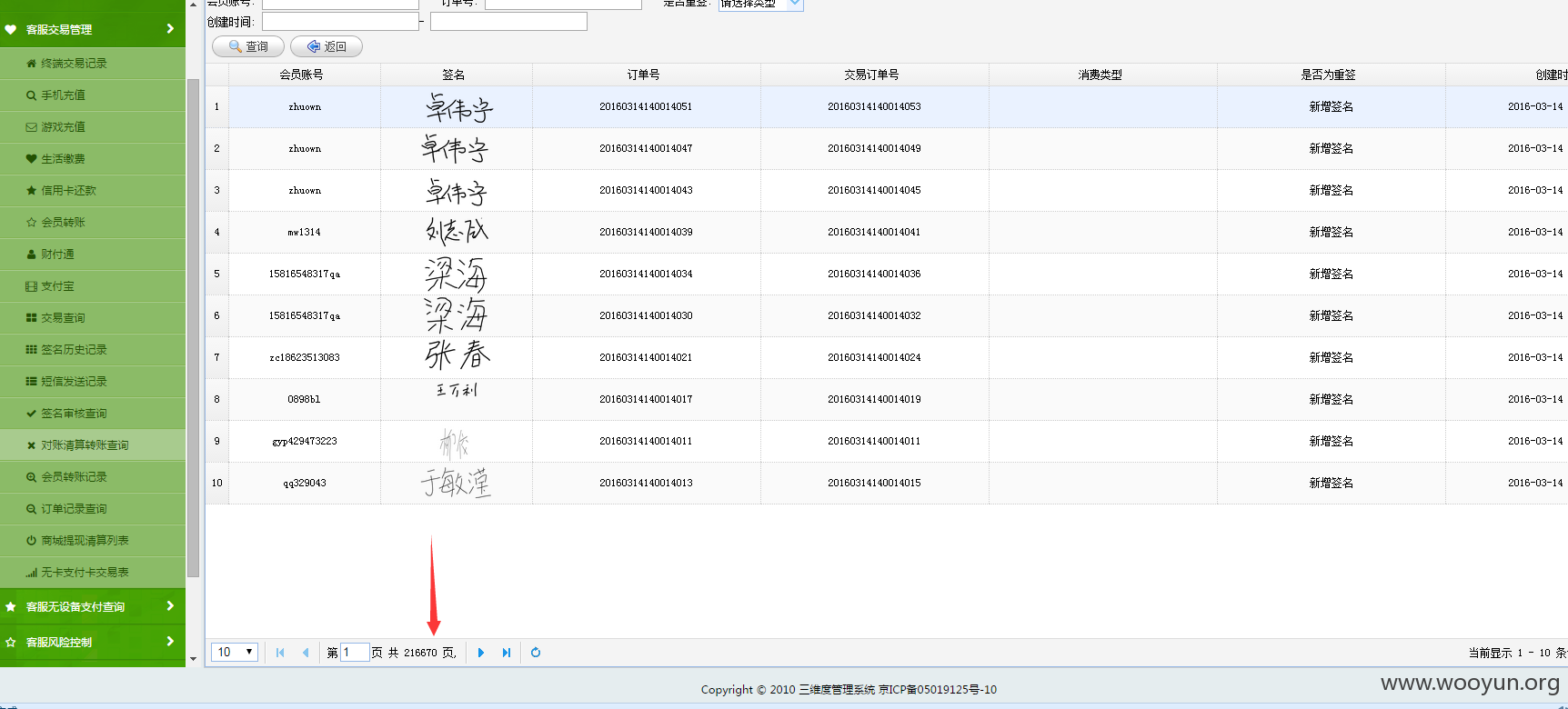

这个签名可以伪造合同啥的。大家懂得。

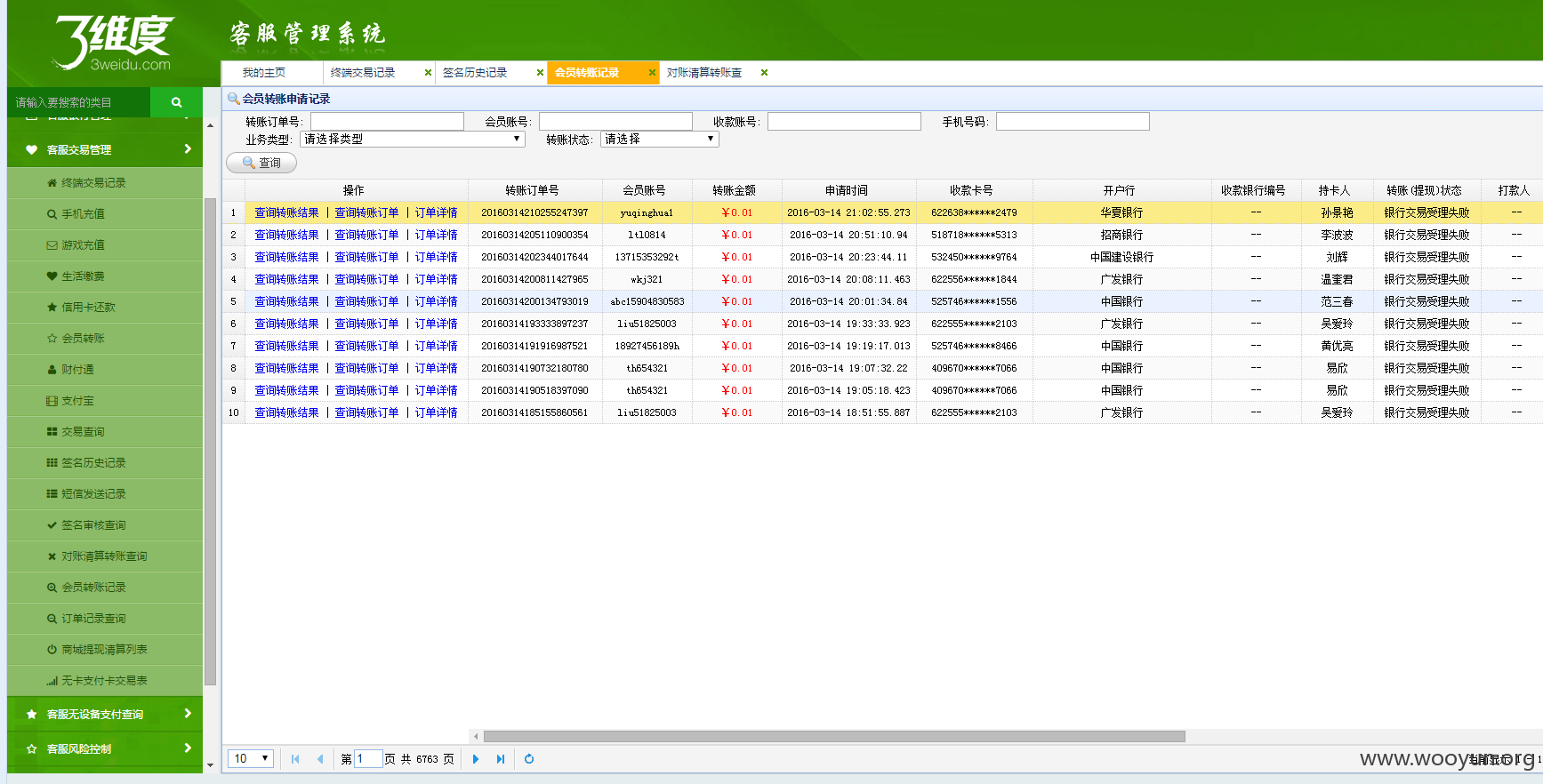

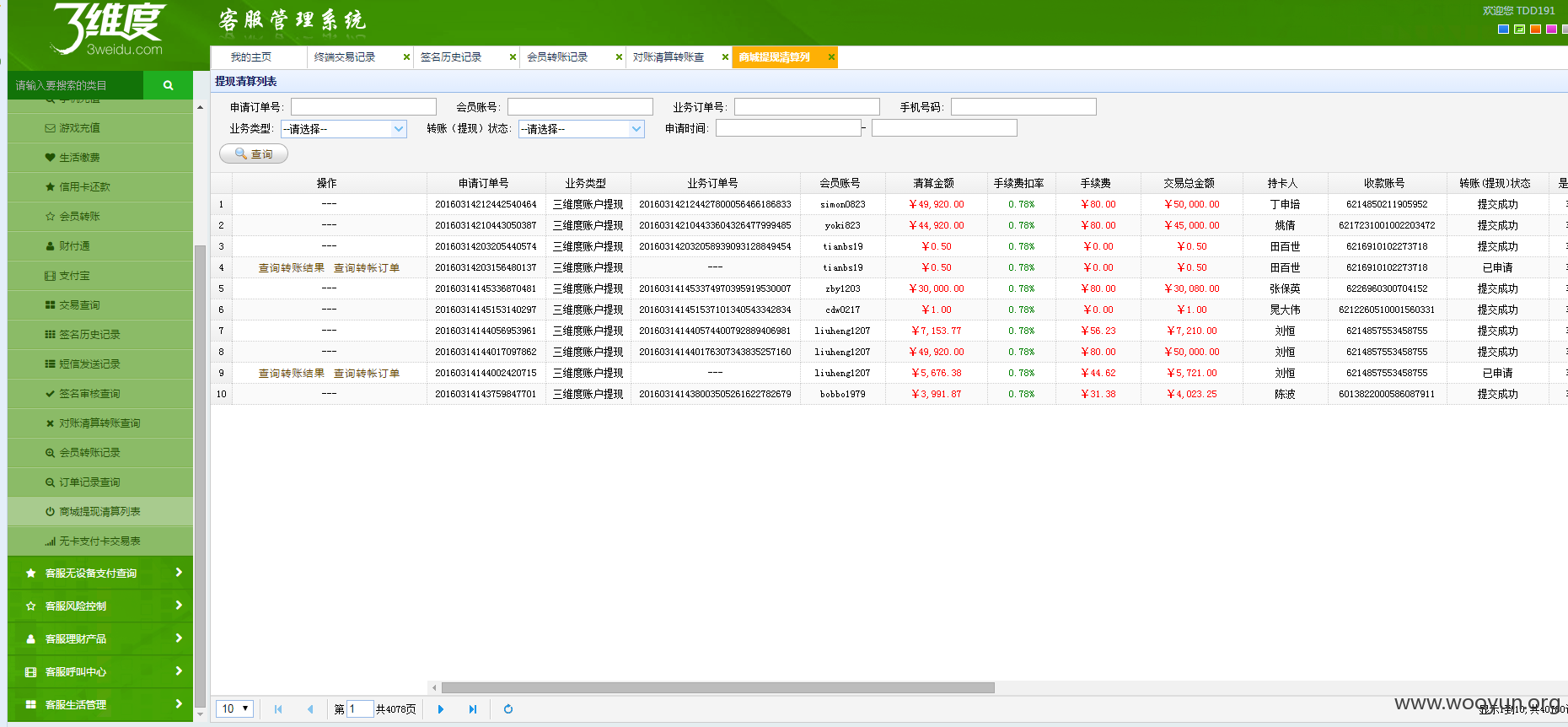

4万 转账记录

3万订单信息

城里人真TM有钱。。。

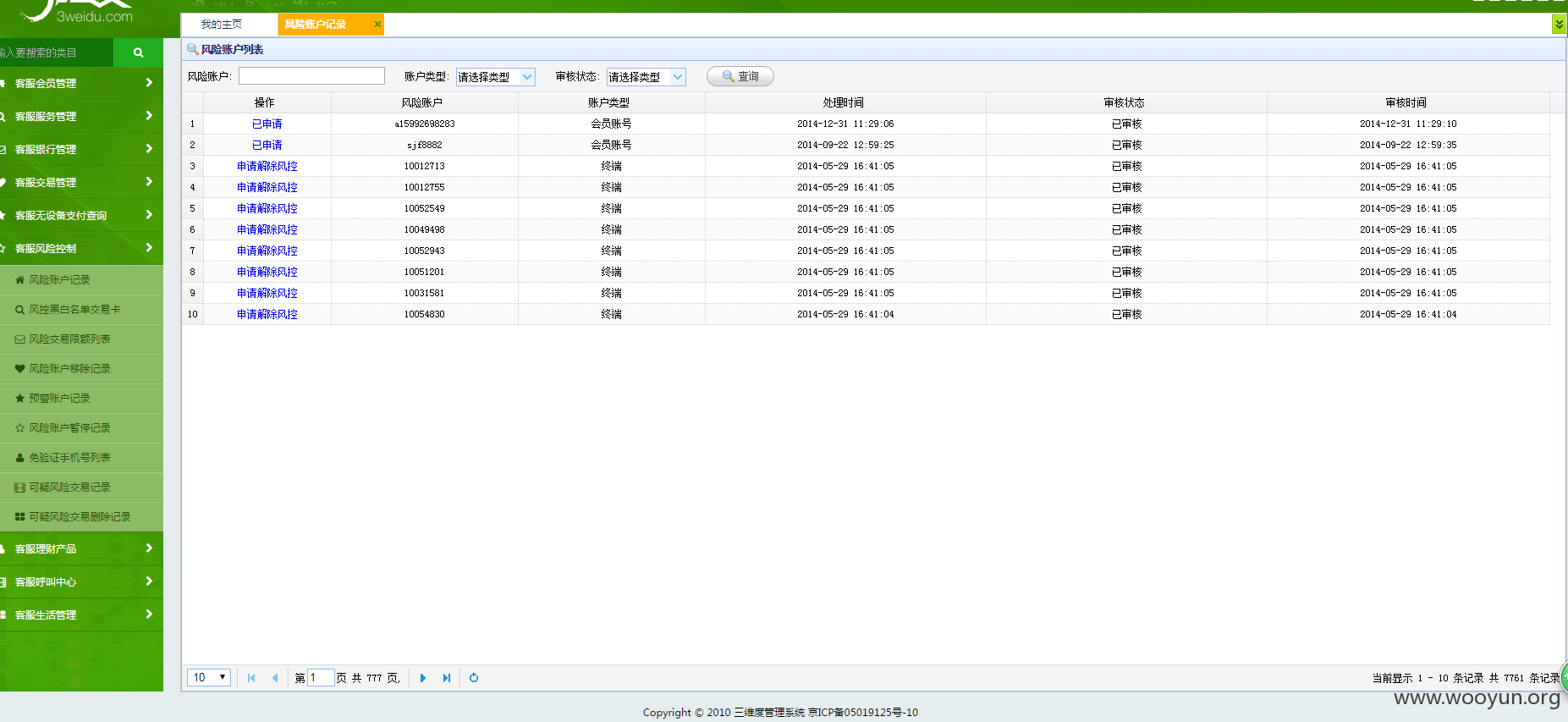

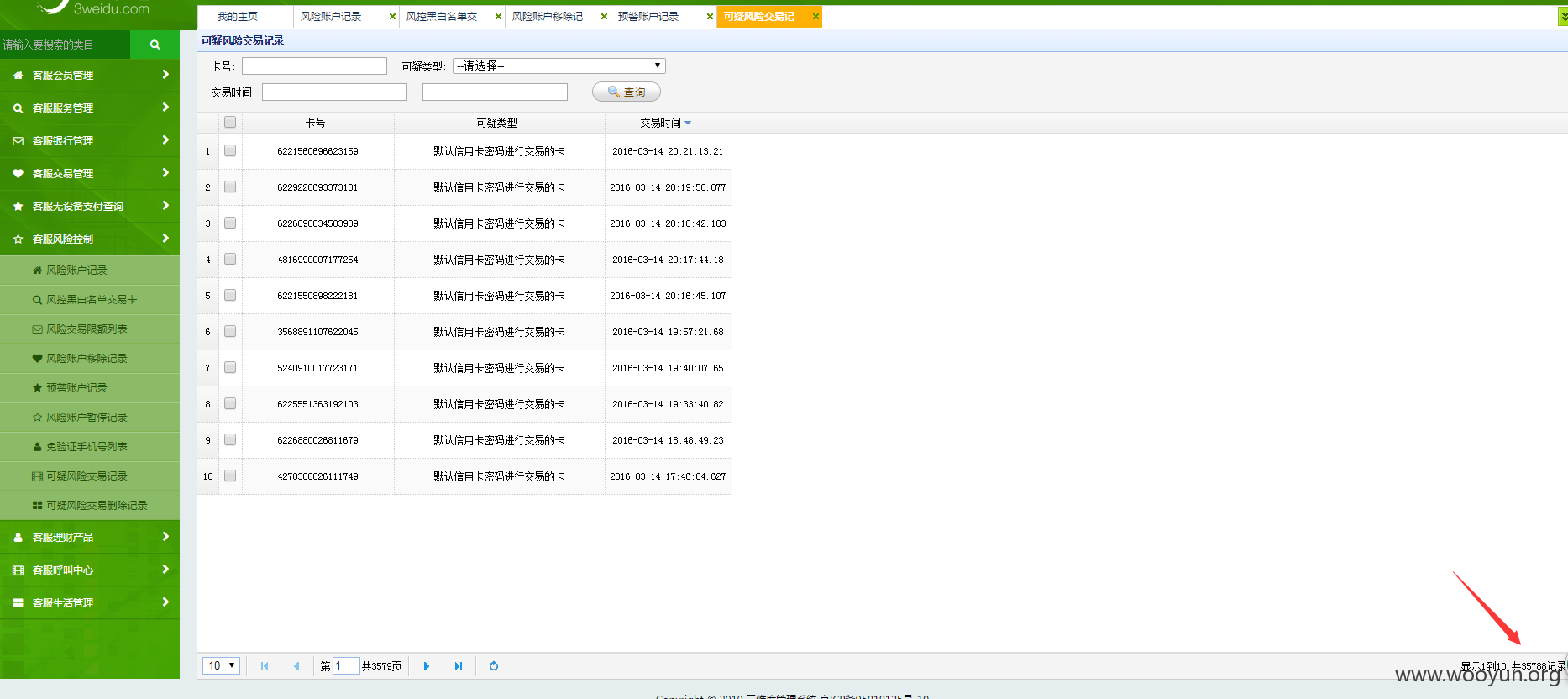

7千条风险账户

挂机,篡改信息的账户都被查到了

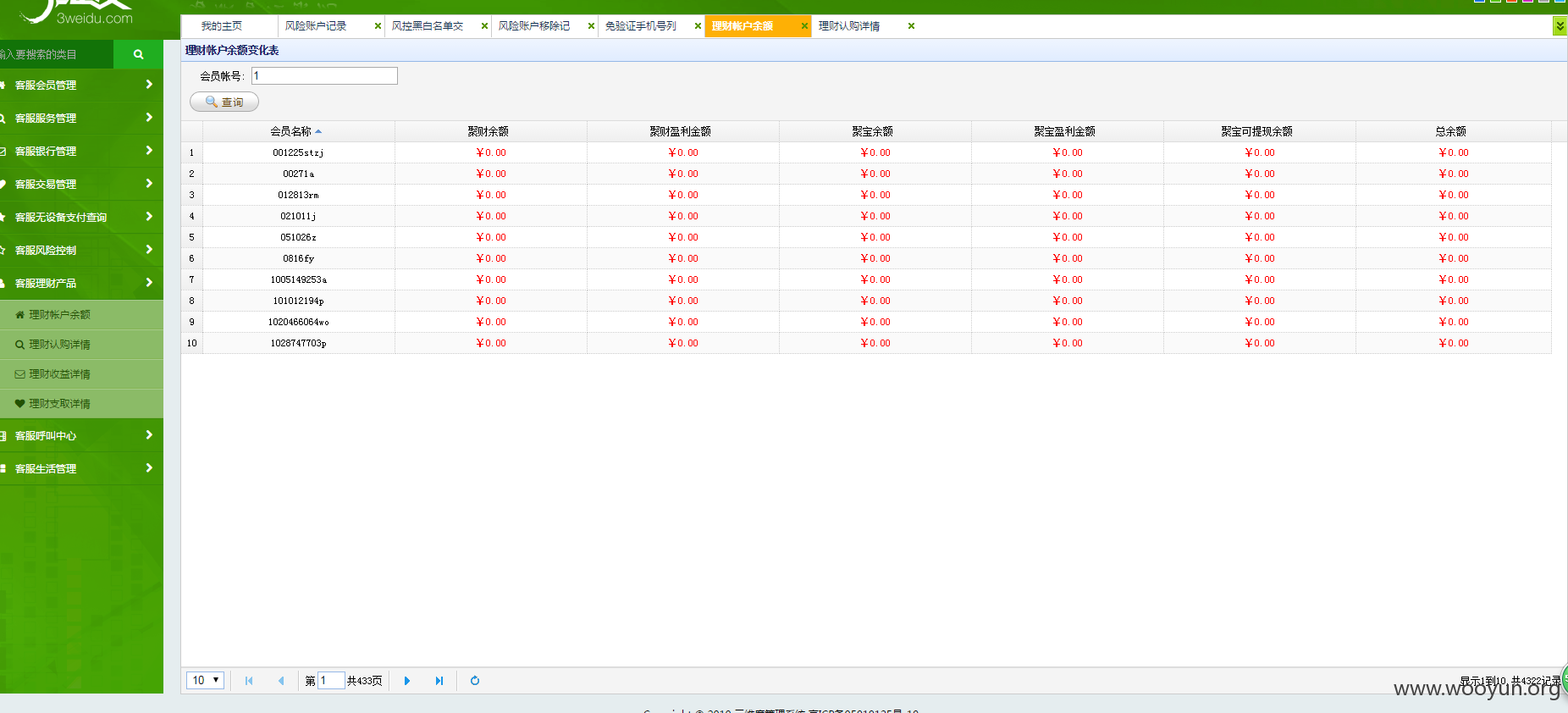

4万条

大多都是没数据出来的,其实输入账户名就可以了

例如上面含身份证的用户名都可以看

7万订单,当然这只是冰山一角。更大的还在管理权限更高的管理员上

漏洞证明:

11

修复方案:

修改密码

版权声明:转载请注明来源 小龙@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-03-19 23:40

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无