漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-026905

漏洞标题:搜狐某分站泄露用户邮箱以及部分小漏洞打包

相关厂商:搜狐

漏洞作者: 齐迹

提交时间:2013-06-26 10:23

修复时间:2013-08-10 10:24

公开时间:2013-08-10 10:24

漏洞类型:未授权访问/权限绕过

危害等级:低

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-26: 细节已通知厂商并且等待厂商处理中

2013-06-26: 厂商已经确认,细节仅向厂商公开

2013-07-06: 细节向核心白帽子及相关领域专家公开

2013-07-16: 细节向普通白帽子公开

2013-07-26: 细节向实习白帽子公开

2013-08-10: 细节向公众公开

简要描述:

搜狐某分站未授权访问用户信息,储存xss2枚,泄漏邮箱

详细说明:

问题发生在

http://jiu.sohu.com

首先访问一个评价很高的商品 看看评论

茅台 非你莫属

http://jiu.sohu.com/baijiu/product-Y3Rzb2h1LDIwMDg.html

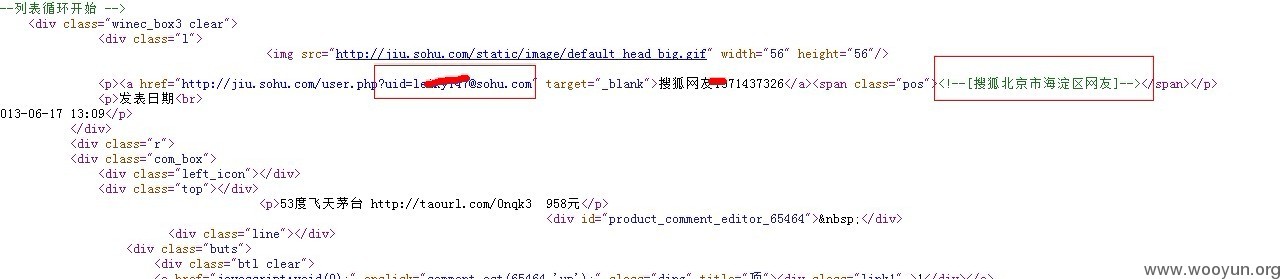

看看评价的异步请求

http://jiu.sohu.com/comment.php?action=list_comment&product_id=Y3Rzb2h1LDIwMDg&page=1&from=product&random=0.6170307428110391

查看源码 邮箱竟然作为参数。。测漏了把!还有地理位置信息!

打开http://jiu.sohu.com/[email protected](为了方便测试不马赛克了)

并没有登录 竟然有编辑。不过点击提示 请登录。。

但是我还是没有放弃!

依次访问

http://jiu.sohu.com/[email protected]&action=show&active=4

http://jiu.sohu.com/[email protected]

http://jiu.sohu.com/[email protected]

http://jiu.sohu.com/[email protected]

全部可以越权访问(这个用户有几项下面没有数据。但是问题确实存在)

难道本来数据就是公开的???

继续注册一个自己的帐号把 登录访问

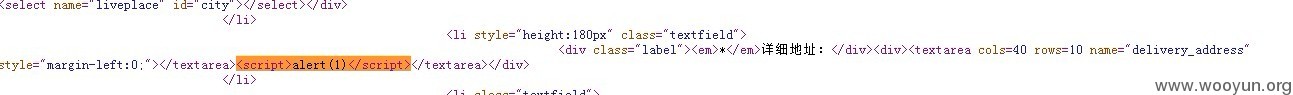

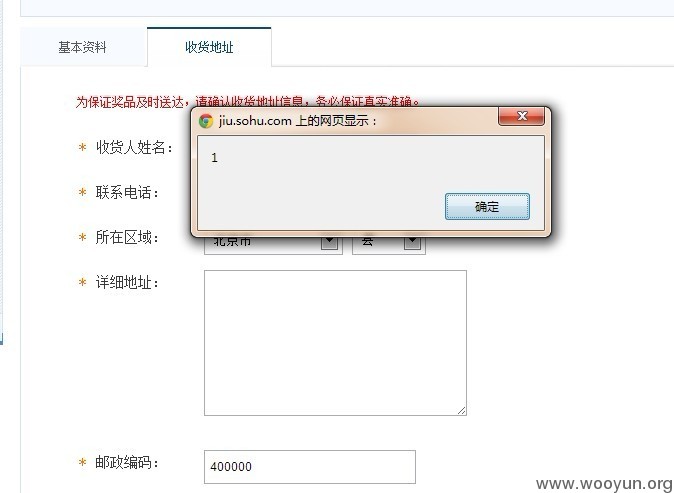

http://jiu.sohu.com/baseinfo.html

有个收货地址

习惯性的alert一下试试

第二枚xss

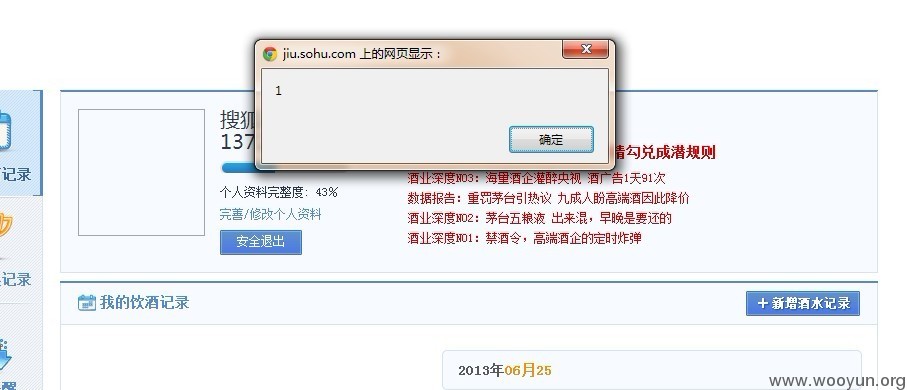

由于第二枚xss 的页面可以越权访问 所以可以实现定向用户攻击

引导用户访问

http://jiu.sohu.com/drinklog.php.php?uid=攻击者邮箱@sohu.com

漏洞证明:

打包送你们了!rank 你们看着给把!

修复方案:

你们更专业!

版权声明:转载请注明来源 齐迹@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-06-26 15:50

厂商回复:

感谢关注搜狐安全

最新状态:

暂无