漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099914

漏洞标题:携程某处越权导致任意用户航班信息遍历(姓名、订单号、航班等)

相关厂商:携程旅行网

漏洞作者: 路人甲

提交时间:2015-03-06 18:24

修复时间:2015-04-25 18:38

公开时间:2015-04-25 18:38

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-06: 该漏洞正等待厂商内部评估

2015-03-06: 厂商已经确认,与白帽子共同解决该漏洞中,漏洞信息仅向厂商公开

2015-03-26: 细节向核心白帽子及相关领域专家公开

2015-04-05: 细节向普通白帽子公开

2015-04-15: 细节向实习白帽子公开

2015-04-25: 细节向公众公开

简要描述:

携程某处越权导致任意用户航班信息遍历(姓名、订单号、航班等)

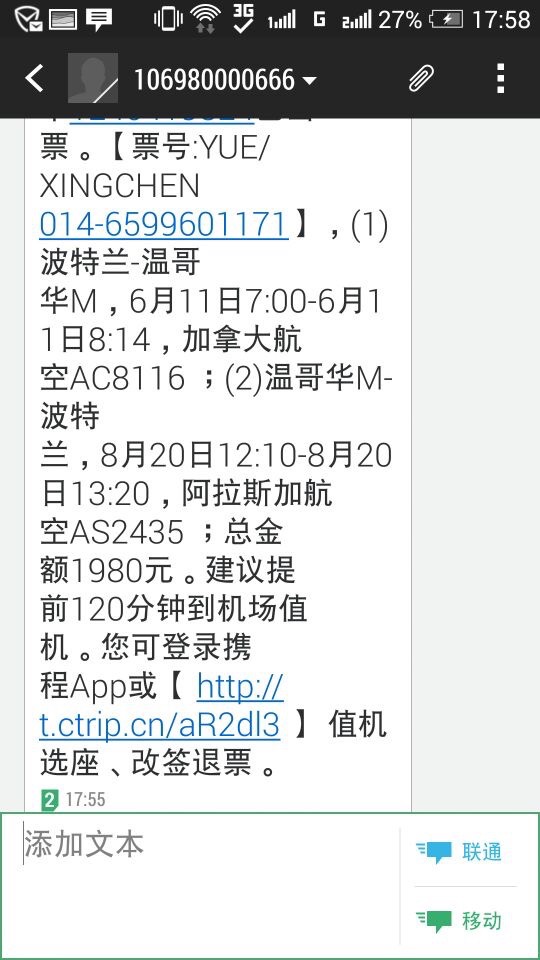

随便遍历了一下 结果被航班信息DDOS了 (´Д`)

详细说明:

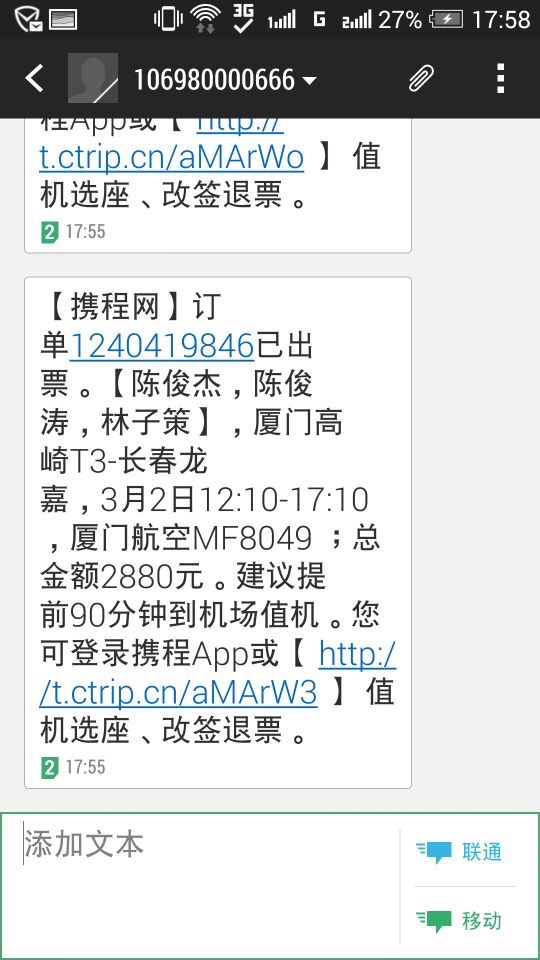

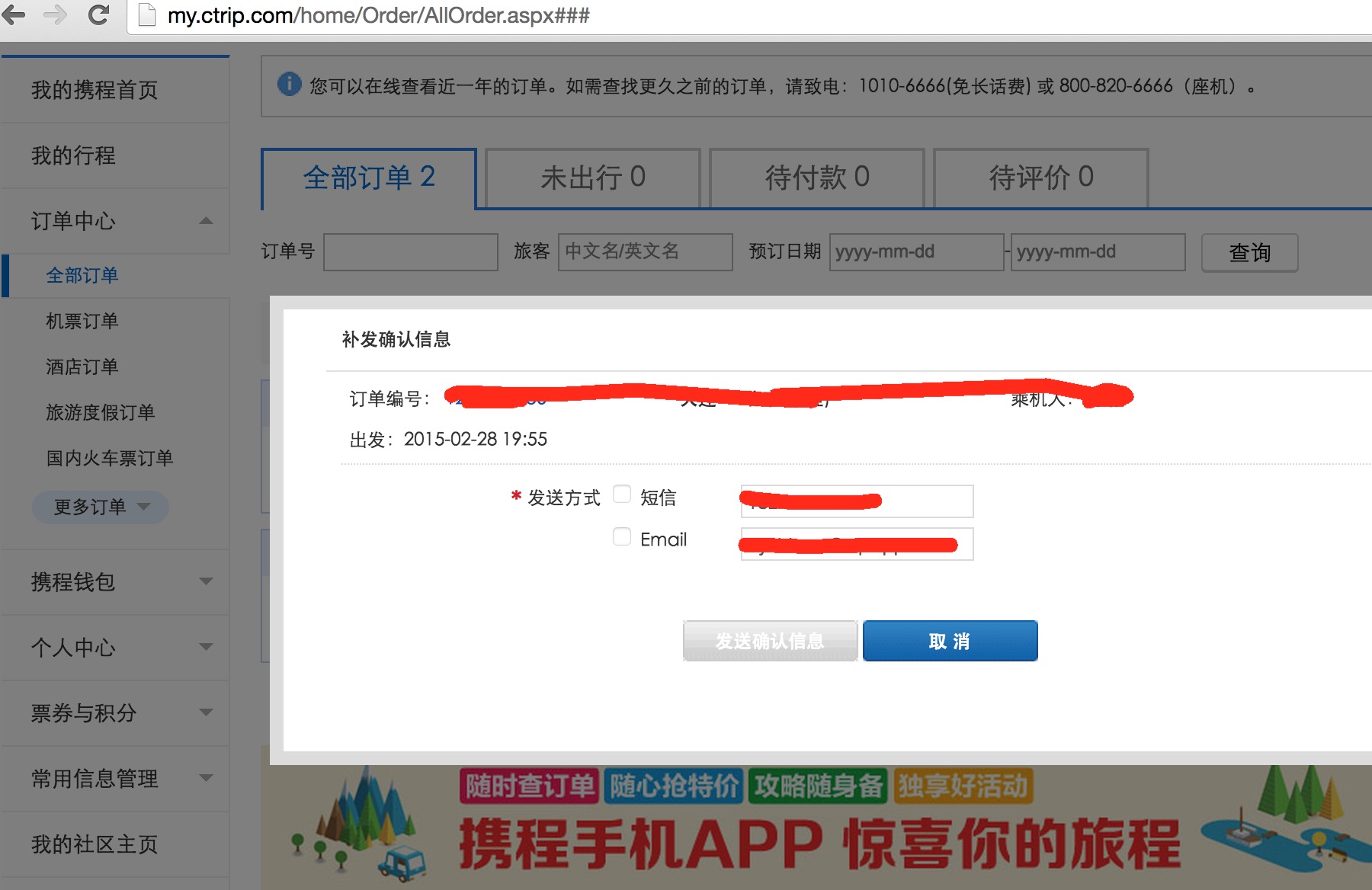

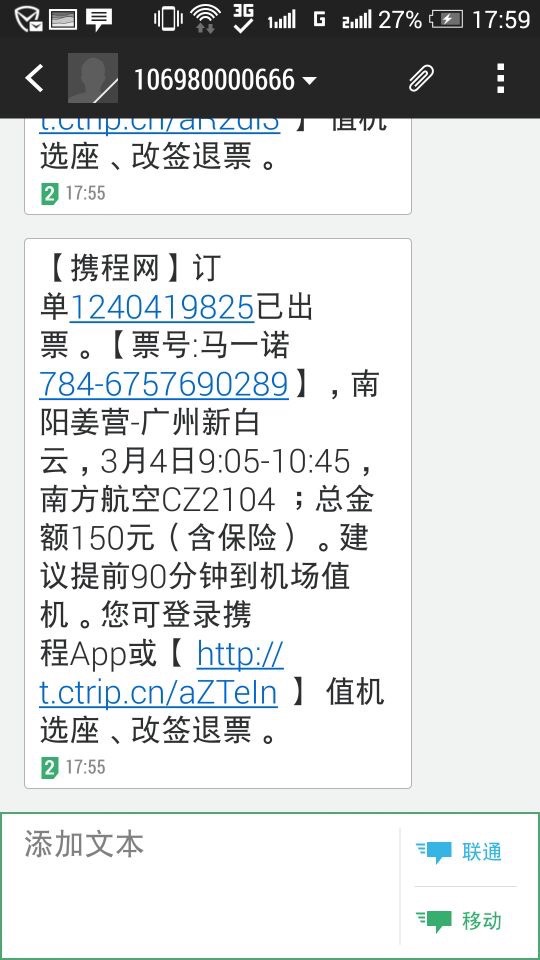

此处抓包 遍历OrderID 可获取他人航班信息

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-03-06 18:37

厂商回复:

漏洞已确认真实存在,并已安排人处理。

十分感谢。

最新状态:

暂无

![@X~M){MO8ZR2IMZ8LT48Q]6.jpg](http://wimg.zone.ci/upload/201503/06181217b9255035fec77fe72b676e2dcc5bc9fb.jpg)