漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099659

漏洞标题:Discuz X3.2 论坛逻辑漏洞可绕过支付虚拟币查看帖子内敏感内容

相关厂商:腾讯

漏洞作者: 凌晨G度

提交时间:2015-03-11 10:21

修复时间:2015-06-09 14:46

公开时间:2015-06-09 14:46

漏洞类型:敏感信息泄露

危害等级:中

自评Rank:7

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-11: 细节已通知厂商并且等待厂商处理中

2015-03-11: 厂商已经确认,细节仅向厂商公开

2015-03-14: 细节向第三方安全合作伙伴开放

2015-05-05: 细节向核心白帽子及相关领域专家公开

2015-05-15: 细节向普通白帽子公开

2015-05-25: 细节向实习白帽子公开

2015-06-09: 细节向公众公开

简要描述:

针对社工库DZ论坛,有支付论坛虚拟货币的功能,一般被隐藏的重要内部未支付货币,不可查看。但是,大部分情况,可以被很简单的绕过!

详细说明:

No code(未写爬虫代码,因为还有更简单利用方式)

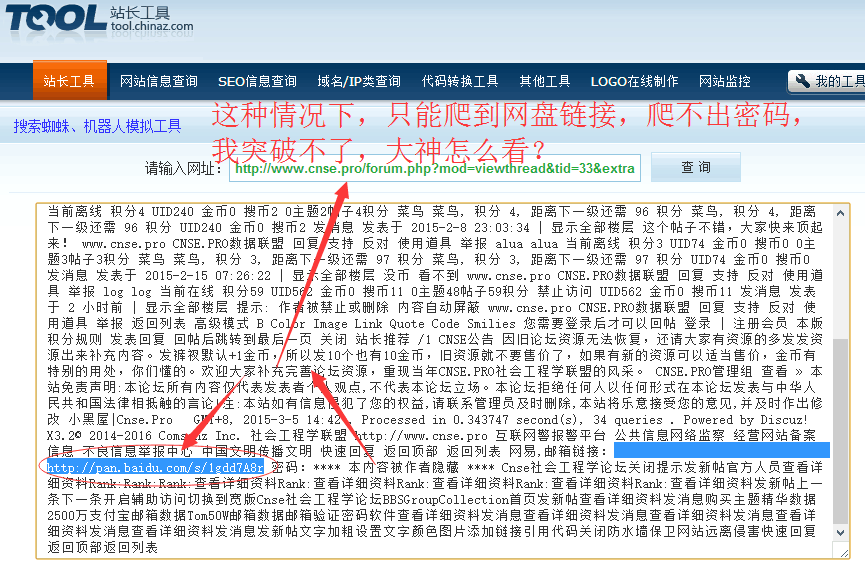

利用方式就是用Tools,模拟的搜索引擎

针对国内社工库论坛,绕过金币提取内部分析的网盘链接,看漏洞证明!

漏洞证明:

被利用例子:http://www.cnse.pro/forum.php?mod=viewthread&tid=33&extra=page%3D1

参与利用工具(Tools工具):http://s.tool.chinaz.com/tools/robot.aspx

截图:

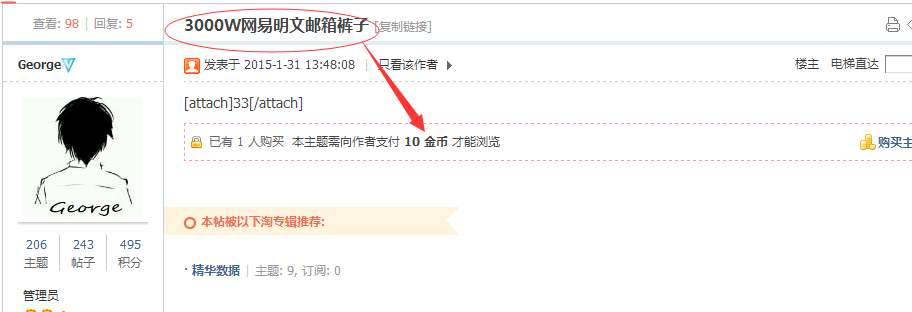

某社工库论坛

爬取链接:

上图没有看到密码,是因为,内部又设置了【回复可见】,必须回复才能继续,,

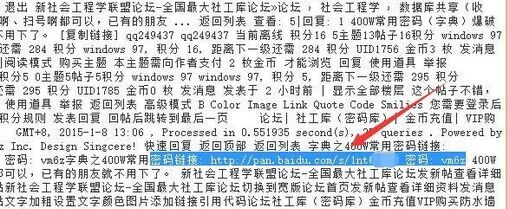

当然,如果发布者懒得设置再回复可见,那么幸运了,可以爬取链接与密码!!

如图:

修复方案:

论坛没有打补丁的,每次发布设置回复可见,或设置其他权限!

版权声明:转载请注明来源 凌晨G度@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2015-03-11 14:44

厂商回复:

非常感谢您的报告,问题已着手处理,感谢大家对腾讯业务安全的关注。如果您有任何疑问,欢迎反馈,我们会有专人跟进处理。

最新状态:

暂无