漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-022464

漏洞标题:绕过QQ网页登陆保护限制方法,二次验证流程缺陷

相关厂商:腾讯

漏洞作者: Code_Monkey

提交时间:2013-04-25 11:27

修复时间:2013-06-09 11:28

公开时间:2013-06-09 11:28

漏洞类型:未授权访问/权限绕过

危害等级:低

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-25: 细节已通知厂商并且等待厂商处理中

2013-04-25: 厂商已经确认,细节仅向厂商公开

2013-05-05: 细节向核心白帽子及相关领域专家公开

2013-05-15: 细节向普通白帽子公开

2013-05-25: 细节向实习白帽子公开

2013-06-09: 细节向公众公开

简要描述:

QQ安全中心 - 账户保护 - QQ登陆保护 设置在网页中登录时需要验证密保,正常登陆是必须要通过验证密保,但因为QQ安全中心登陆时是不需要验证密保的,所以利用cookie即非安全中心的网页中利用快捷方式登陆则无需验证密保。

详细说明:

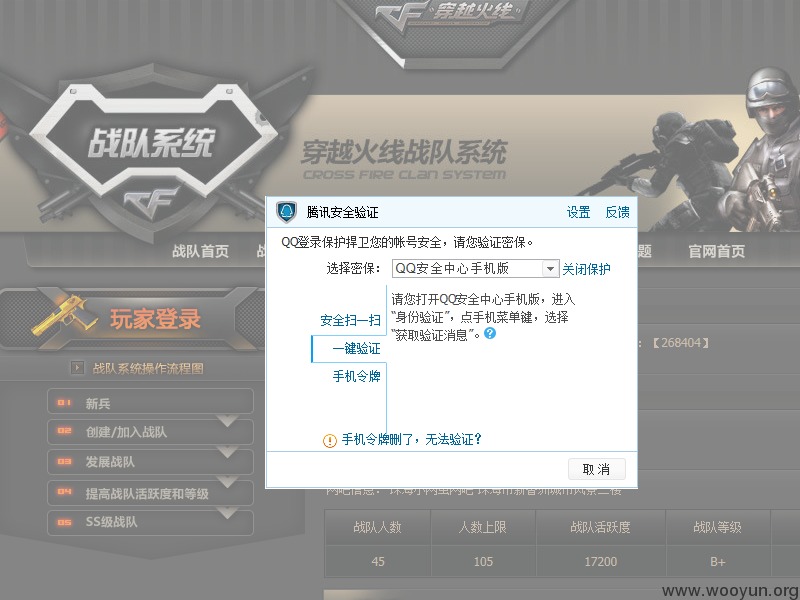

<br/>以穿越火线战队系统为例<br/>

登陆时需要进行安全验证<br/>

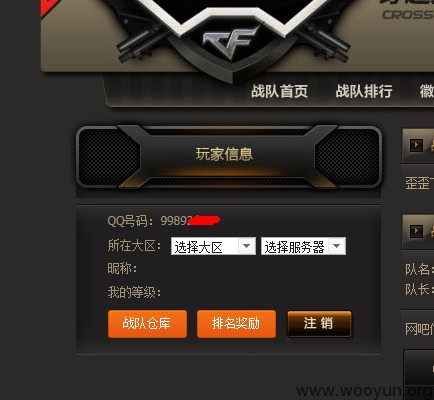

<br/>最后绕过安全验证<br/>

此测试账号为战队队长,但有人借号去玩,因为队长可以直接T人之类的,所以很不安全,特意设置了网页登陆验证,但如果此漏洞存在,则可直接绕过密保验证,严重威胁战队安全!

漏洞证明:

<br/>

测试确实需要安全验证

<br/>

<br/>

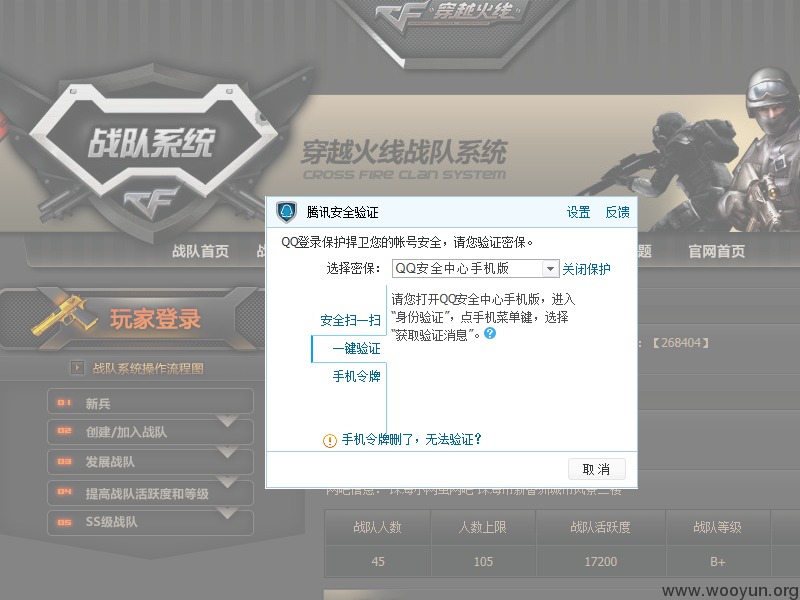

此时登陆安全中心<br/>

如下图所示的确是设置了网页登陆需要验证密保<br/>

<br/>

回到CF的登陆界面,刷新页面。再点击登陆

<br/>可以看到快捷登陆方式多出一个灰色的用户,因为我两个号都是qq会员,但是这个测试账号确是灰色的。所以我也很纳闷,忘记说了,有个前提,我没有用测试账号去登陆PC客户端。

<br/>

<br/><br/>

OK点击第一个测试用户登陆。。登陆成功!<br/>

修复方案:

无

版权声明:转载请注明来源 Code_Monkey@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-04-25 14:30

厂商回复:

非常感谢您的报告。这个问题我们已经确认,正在与业务部门进行沟通制定解决方案。如有任何新的进展我们将会及时同步。

最新状态:

暂无