漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099102

漏洞标题:万达电影app多处设计缺陷

相关厂商:大连万达集团股份有限公司

漏洞作者: zzR

提交时间:2015-03-02 17:28

修复时间:2015-04-16 17:30

公开时间:2015-04-16 17:30

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-02: 细节已通知厂商并且等待厂商处理中

2015-03-02: 厂商已经确认,细节仅向厂商公开

2015-03-12: 细节向核心白帽子及相关领域专家公开

2015-03-22: 细节向普通白帽子公开

2015-04-01: 细节向实习白帽子公开

2015-04-16: 细节向公众公开

简要描述:

丑的人要多发洞,虽然我承认我帅.

详细说明:

万达电影app 版本V3.9.0

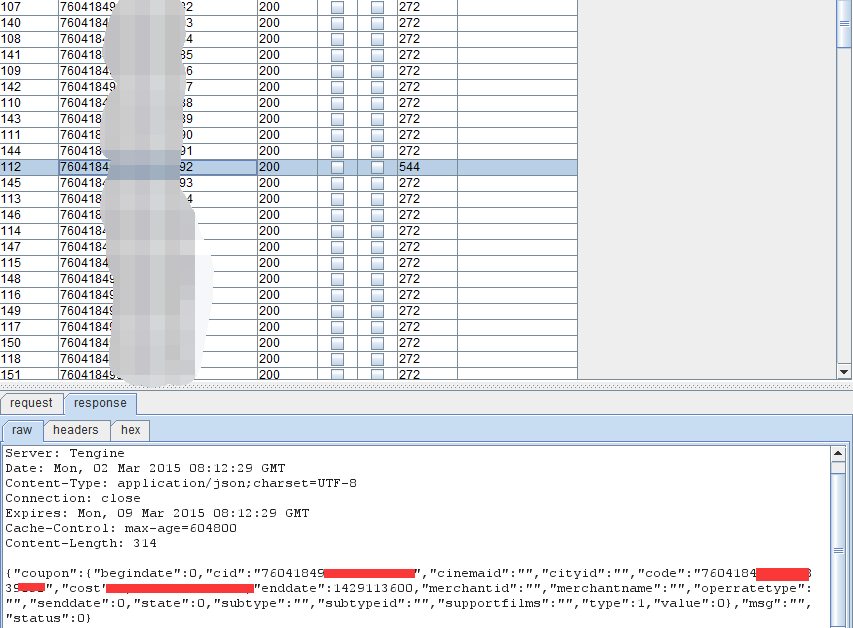

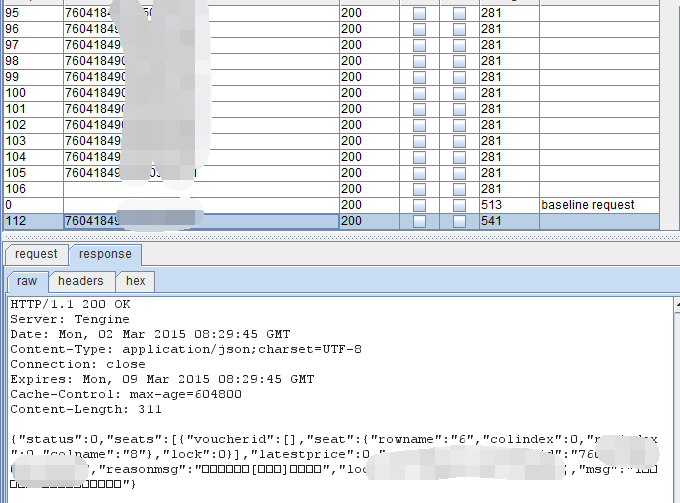

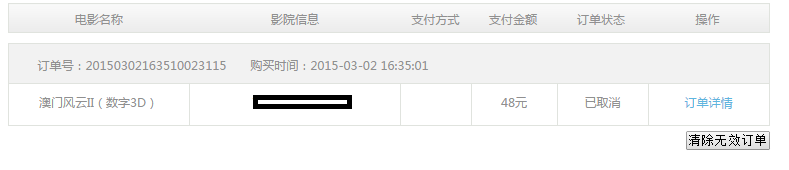

缺陷01、多个接口可以遍历电影兑换券,无限制

web端 WooYun: 万达电影某处设计不当可导致非法获得电影票

app端接口

绑定优惠券接口

解绑优惠券接口

使用优惠券接口

均可碰撞出兑换码 ,方法不在此赘述。

漏洞证明:

修复方案:

01、接口限制

02、水平权限权健

03、众测来一发?

版权声明:转载请注明来源 zzR@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-03-02 18:31

厂商回复:

感谢路人甲同学的关注与贡献!马上通知业务整改!

最新状态:

暂无