漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-096210

漏洞标题:一步一步击垮傲游官网(多处敏感信息泄漏,可替换官网安装包,漫游内网)

相关厂商:傲游

漏洞作者: 梧桐雨

提交时间:2015-02-07 19:13

修复时间:2015-02-11 11:34

公开时间:2015-02-11 11:34

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-07: 细节已通知厂商并且等待厂商处理中

2015-02-11: 厂商已经确认,细节仅向厂商公开

2015-02-11: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

审计傲游浏览器找0day什么的太累人了,还是直接拿下官网替换安装包快啊~

详细说明:

问题出在傲游官网

http://www.maxthon.cn/

根据之前白帽子报告

WooYun: 遨游某服务器配置问题导致部分数据库备份文件泄漏主站可shell

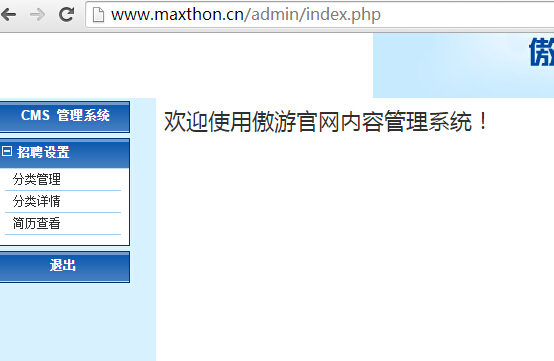

尝试傲游官网后台:

admin/login.php

尝试弱口令:test test,居然进去了,真的吓坏了:

没有想到傲游的官网这么不堪一击

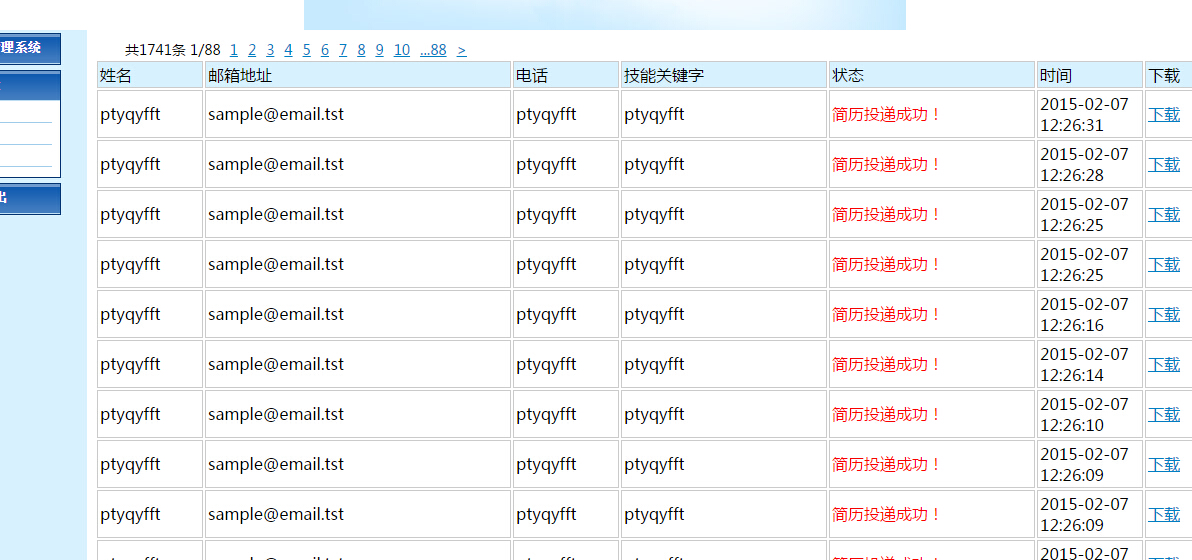

泄漏大量的简历

但是目前test帐号权限很低,有没有办法提升权限呢?

我忽然想到上面的例子,如果存在test这样的弱口令和弱密码,是否上面泄漏的sql文件也会存在没有更改密码的账户?

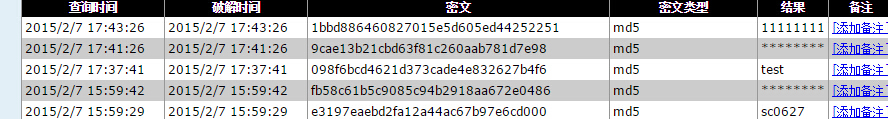

花了几毛钱,把 WooYun: 遨游某服务器配置问题导致部分数据库备份文件泄漏主站可shell

里头泄漏了的密码都丢去cmd5跑了一遍,逐个尝试登录,功夫不负有心人,sxf

sxf_gw成功登录,并且属于高权限账户

替换新闻,替换安装包全部不在话下:

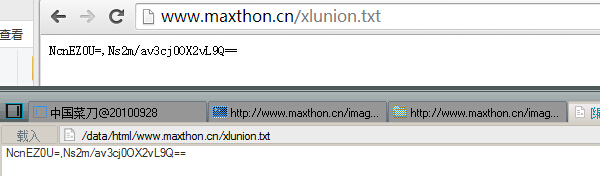

找到了一处上传图片的地方,由于对上传后缀没有做任何处理,直接上传php就拿到了webshell:

为了证明确实能黑掉官网,对比了下文件:

漏洞证明:

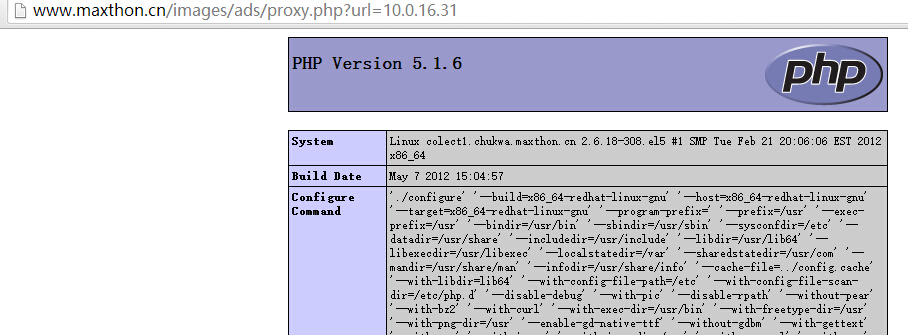

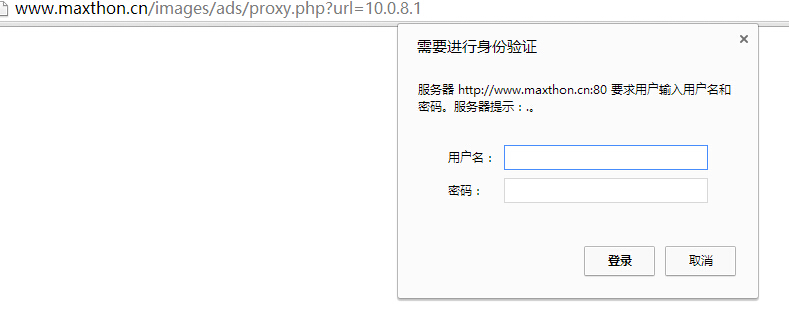

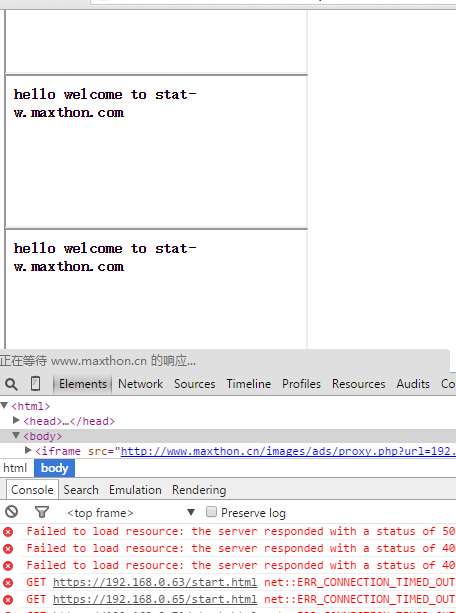

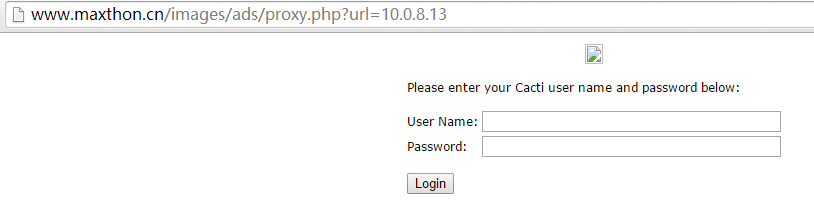

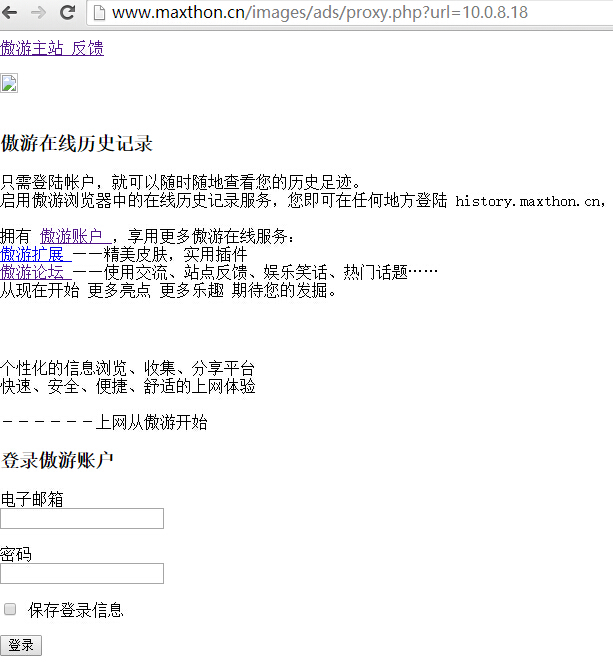

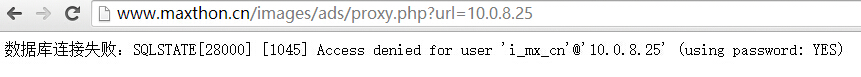

上传一个php在线代理,即可漫游内网了:

编写了一个简单脚本去遍历内网:

成功弹出的内网网段:10.0.9.x 8.x 192.168.0.x 10.0.16.x

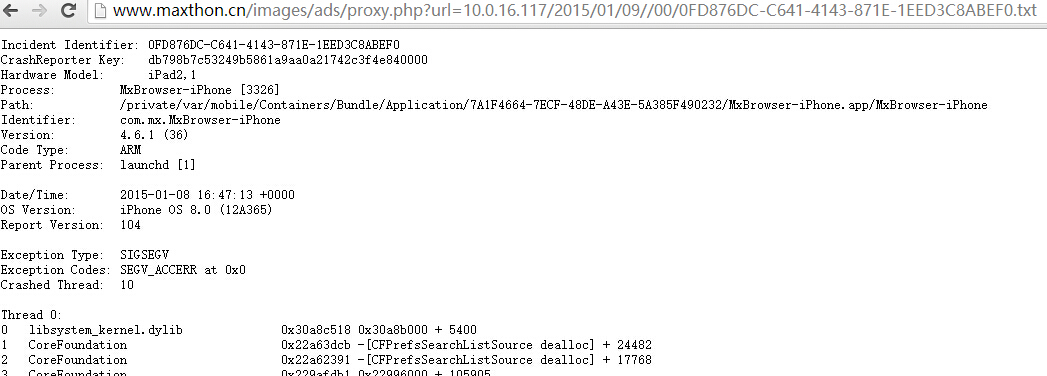

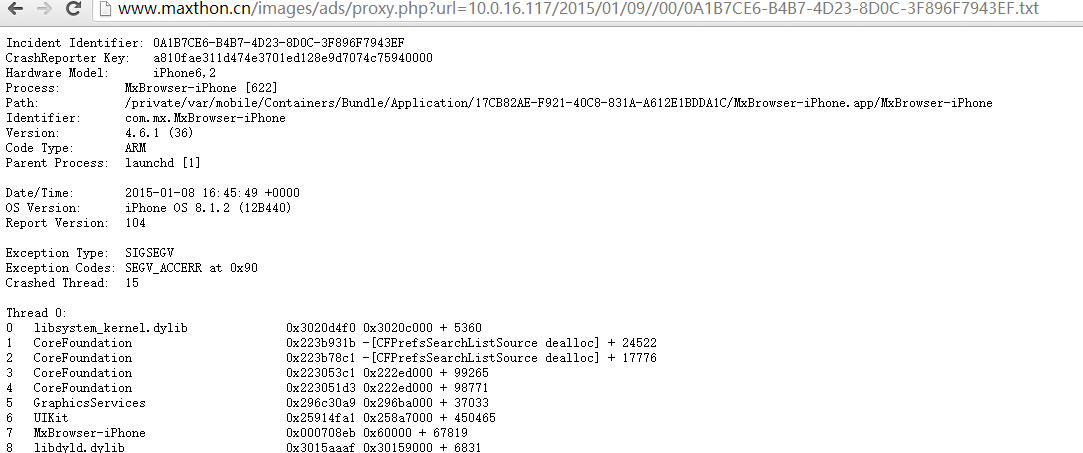

某台内网服务器还存在大量的用户调试信息:

不一一列举了。。

来个雷可好?0 0

修复方案:

修改后台地址,修改所有泄漏过的口令和账户,杜绝test test这样的账户密码

版权声明:转载请注明来源 梧桐雨@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-02-11 11:32

厂商回复:

已修复

最新状态:

2015-02-11:已修复. 禁止外网访问后台