漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-022263

漏洞标题:傲游浏览器本地域突破(浏览器插件风险)

相关厂商:傲游

漏洞作者: 杀戮

提交时间:2013-04-22 01:13

修复时间:2013-07-21 01:13

公开时间:2013-07-21 01:13

漏洞类型:非授权访问/认证绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-22: 细节已通知厂商并且等待厂商处理中

2013-04-22: 厂商已经确认,细节仅向厂商公开

2013-04-25: 细节向第三方安全合作伙伴开放

2013-06-16: 细节向核心白帽子及相关领域专家公开

2013-06-26: 细节向普通白帽子公开

2013-07-06: 细节向实习白帽子公开

2013-07-21: 细节向公众公开

简要描述:

就是要带感~~~~

我觉得。。。。好想吐。。。。。忙了快一天了,早上测试,中午午睡后进行利用程序的编写和调试,晚上整改完才发上来。。。

详细说明:

傲游浏览器为了扩展自身的功能允许用户开发与下载插件,而插件存在对域的访问存在安全问题。 基础去读

遨游浏览器使用了双内核 Webkit 和 Trident。

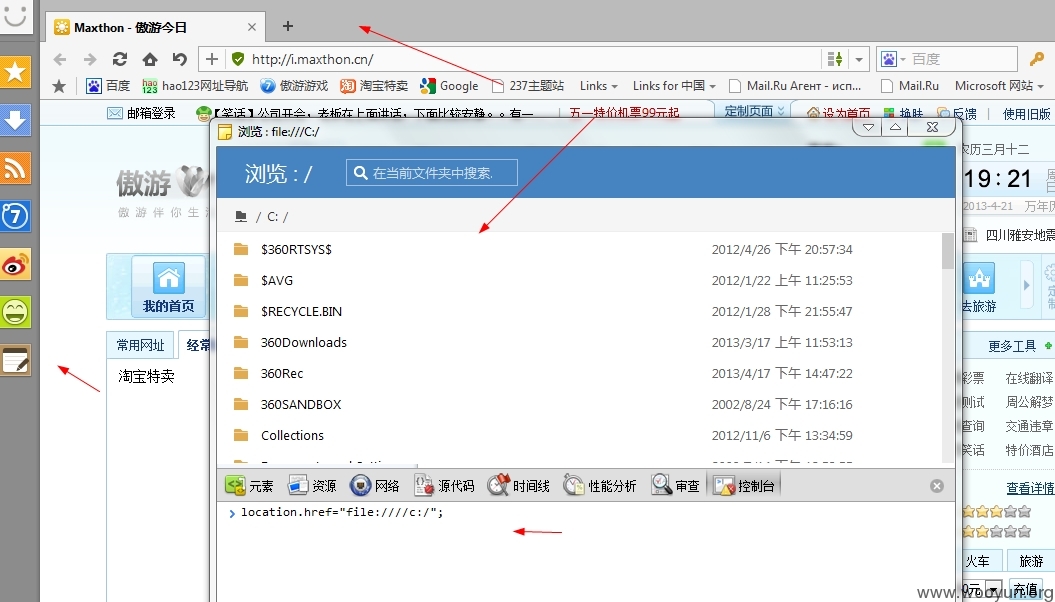

我们来看下 Webkit对本地域的限制,为了安全,浏览器会禁止js对本地域的访问。如下图:

限制了对文章的加载,但是我们通过插件再看看,点开一个插件,然后右键查看元素,然后会在插件中弹出调试器。Enter:

你个悲剧。。。。

让我们来看下如何利用,先来看下Webkit和Trident对浏览器上查看本地文件的方式。

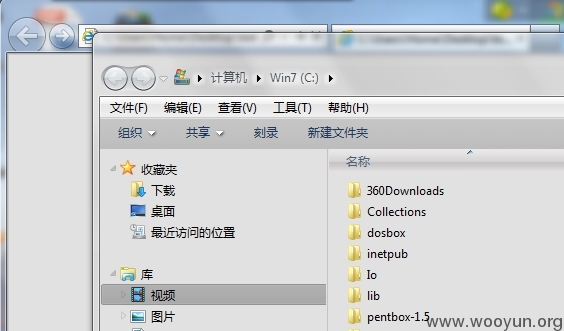

打开IE,输入file:////c:/ 会弹出一个文件查看器

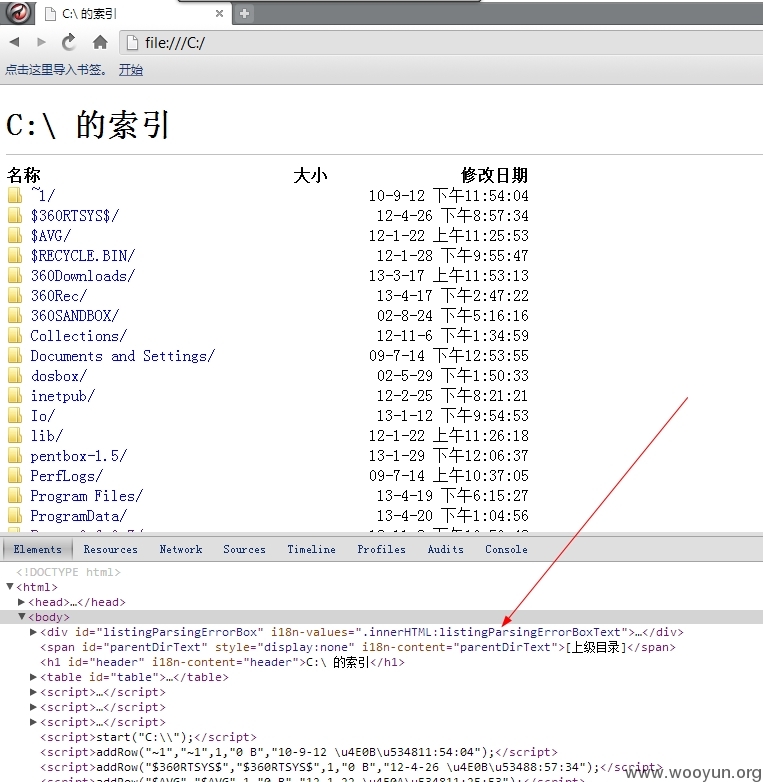

然后打开chrome 输入file:////c:/

看出差别了不,chrome是以网页的方式呈现本地文件的,也就是说,可以通过DOM对本地进行操作,联想下刚刚的,淫荡的笑一下,我们只要通过一个恶意插件就可以完成对本地信息的获取。

现在看看我们需要怎样编写利用程序:

1.客户端 在傲游上面可以运行的插件

2.服务端 接受获取到的信息

服务端比较容易,用XSS平台就可以解决,但是客户端,虽然里头是chrome但是插件的编写却完全不同,为了编写利用程序,我他日的中午一直在学习傲游插件的编写,妈的。

XSS平台卡住了,先编写傲游的插件吧。需要几个文件

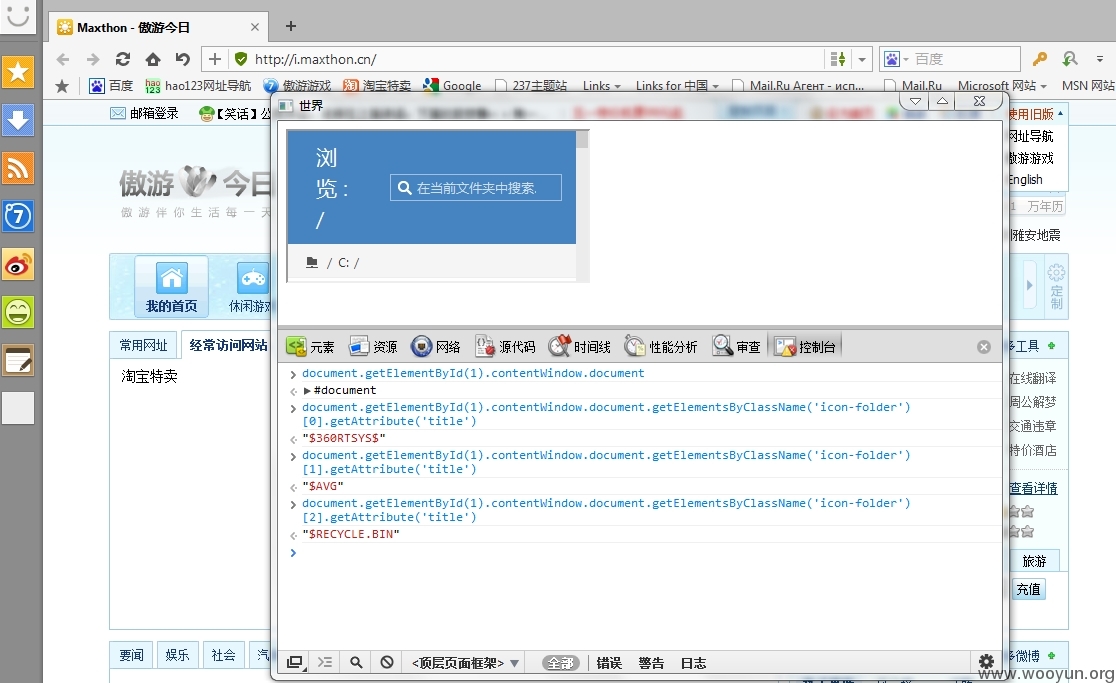

好吧,丫的XSSER瘫了,我简单说下,自己创建一个模块,加一个location参数,然后代码如下

XSSER是没办法看了,看下本地执行的效果吧。

懂了吧,自己加个循环就可以获取整个电脑的文件信息,毫无隐私啊~~~~

然后用makpak生成插件 上传到官方论坛 然后。。。。。。

漏洞证明:

上面上面

再送一个CSRF吧

傲游有一个默认安装插件哈哈.MX 点击喜欢 通过监控截获请求 没有加token 吧链接给给别人点击 可以造成CSRF

修复方案:

打个广告

http://t.qq.com/SlaughterSain

版权声明:转载请注明来源 杀戮@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2013-04-22 08:11

厂商回复:

已转交开发处理. 感谢报告.

最新状态:

暂无