漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-050537

漏洞标题:乐视渗透纪实第一章.落脚点 (某些系统命令执行泄露大量敏感信息)

相关厂商:乐视网

漏洞作者: 3King

提交时间:2014-02-09 22:19

修复时间:2014-03-26 22:19

公开时间:2014-03-26 22:19

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-02-09: 细节已通知厂商并且等待厂商处理中

2014-02-09: 厂商已经确认,细节仅向厂商公开

2014-02-19: 细节向核心白帽子及相关领域专家公开

2014-03-01: 细节向普通白帽子公开

2014-03-11: 细节向实习白帽子公开

2014-03-26: 细节向公众公开

简要描述:

本专题发布到乌云的目的第一是为了交流基本思路(本人也是菜鸟 ╮(╯▽╰)╭),第二是获取rank以作为回报,第三是就大企业整

体的安全防御进行讨论。不足之处,还望指正。

※ 本次渗透是基于乐视官方授权许可的基础上进行的。建议各位做持续或内部渗透前,先和官方联系,取得相应许可,以免出现不必要的误会和麻烦。

※ 本报告中部分信息涉及的隐私部分,将做屏蔽或替换处理。

※ 应厂商意向,本专题希望各位基友仅在乌云讨论,不要外发,谢谢!

详细说明:

在一个月黑风高之夜,一个死宅和他的基友在乐视网看电影。突然某神经君冒出了一个想法,于是渗透就开始了。。

首先,要对外网信息进行搜集。比如域名信息,IP段信息等。

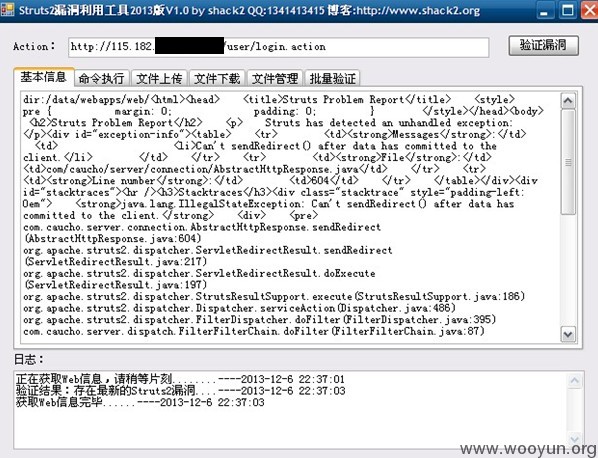

然后,在115.182.C1.D1,发现了一个系统存在s2-016/017命令执行。

不过由于各种原因,导致开代理不成功,比较悲催。。没关系,留着,继续挖。。。

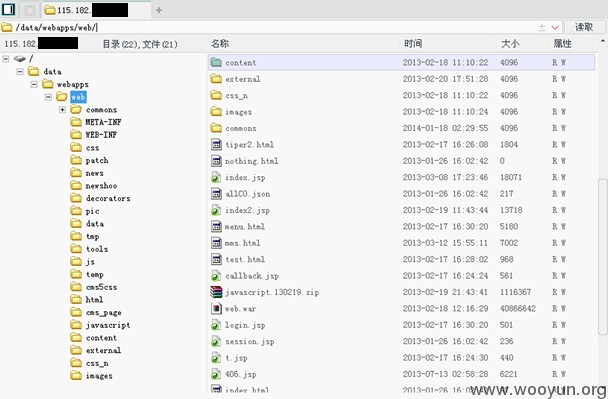

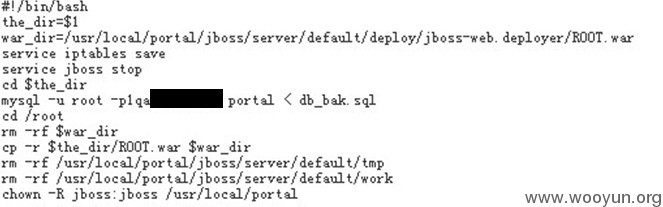

然后在117.121.C1.D1,发现了安恒的明鉴网页漏洞综合扫描平台系统,而且是strtus2框架,未打最新补丁!于是便拿到了此系统的权限。

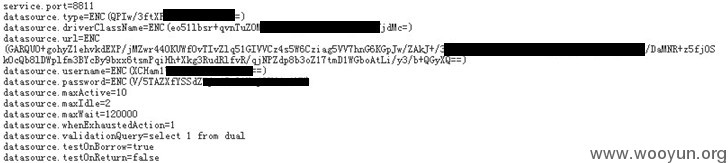

但是很郁闷,数据源加密了。

但是扫漏系统是一个很重要的平台,能提供大量的乐视内外部漏洞信息,怎能轻易放过呢?

经过遍历,终于在一个脚本里找到了数据库密码。

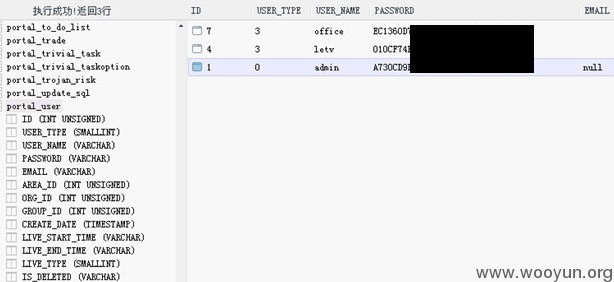

然后获得管理员密码并登录。

里面的内容很丰富啊,既有乐视大部分系统信息,又有漏洞扫描报告,很多信息都可以直接利用,同时也为下一步渗透提供了资料。

从平台的报告来看,乐视中科云媒站的漏洞似乎较多。经过挖掘,发现了后台的绕过登录,并成功获得权限。详情在 WooYun: 乐视漏洞大礼包#5

有意思的是,网站IP为89.139,而数据库(root权限)在89.140。一个小的展示网站需要站库分离和这么高的数据库权限么?果然,乐视的baka开发这么做就出问题了。。。

此外 还挖到了一些FTP弱口令和业务后台弱口令,就不一一贴出了。

漏洞证明:

修复方案:

·补丁一定有

·权限看四周

·分析废弃站

·勿忘及时补

版权声明:转载请注明来源 3King@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-02-09 22:22

厂商回复:

很感谢3king的挖掘,帮我们做渗透测试有一段时间了,协助我们发现了很多大问题,很给力。非常不错的小伙子,也能耐得住寂寞:-)

是个很有潜力的好苗子。。。

最新状态:

暂无