漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-091751

漏洞标题:看我是如何渗透湛江师范学院分站

相关厂商:CCERT教育网应急响应组

漏洞作者: 路人甲

提交时间:2015-01-15 14:21

修复时间:2015-01-20 14:22

公开时间:2015-01-20 14:22

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-15: 细节已通知厂商并且等待厂商处理中

2015-01-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

一场先从万能密码引起的血案...

详细说明:

(投机取巧而已,所以不多配图了,大家见谅。。。)

0X001 万能密码带来的突破点

在洞口:http://202.192.128.60/jyzc/baoxiu/admin/

直接用'or'='or'到了后台。但是遇到这样的情况:

1) 菜B的数据库备份果断不行(文件被删了)

2) 可以上传图片,但服务器有狗(至于上面的万能密码为什么没拦截别问我,反正当时就是这么进去的,反正我都信了)

0X002 弱口令?

于是继续扩大战果。

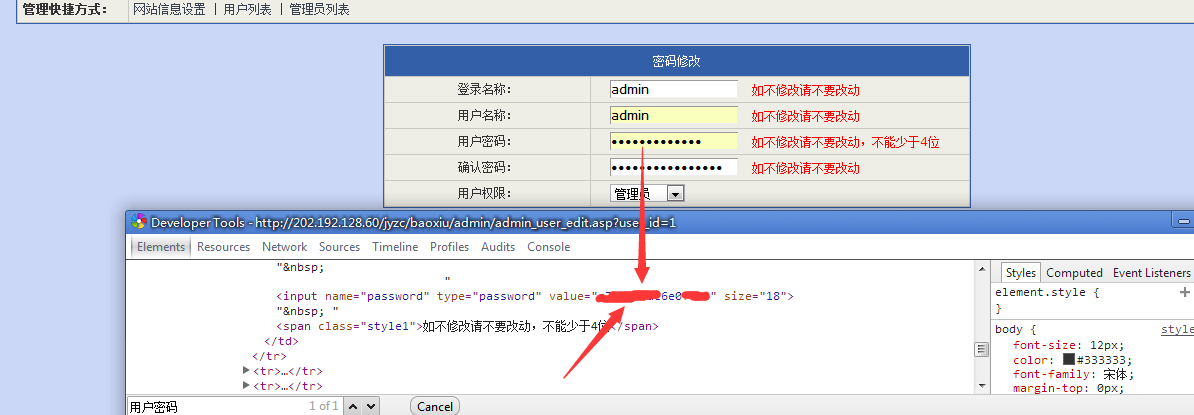

在洞口2:http://202.192.128.60/jyzc/baoxiu/admin/admin_user_edit.asp?user_id=1页面修改管理员密码时,发现原密码经过md5加密后泄漏在源代码中。于是F12果断拿下md5破解之。如图

于是想到该站算是jyzc目录下的分站,所以猜想主站的密码会不会相同。而结果当然是肯定的。

0X003 狗?

于是顺利登进jyzc目录的后台。再次发现有以下情况:

1)有数据库恢复功能

2)不可以上传文件

3)据观察只有uploadfiles文件夹可以写,但没有脚本执行权限。

看来安全狗似乎把权限做得挺死的。BUT,That's all?

0X004 打狗,百密一疏

于是统筹下上面的信息,得到猜想:

1)既然有数据库恢复功能那应该数据库备份目录是可写可执行脚本的,或者如果是asa格式的数据库,那么数据库目录也可能会被设置可执行脚本。

2)可以用baoxiu目录的后台上传一木马图片,然后用jyzc目录后台恢复到jyzc的数据库目录下。

于是催生下一步

0X005 瞒天过狗

拿一个传说但实际早已经不过狗的asp大马和一张png图片

成功上传。(过程发现同样的命令和图片如果和其他大马合成时却失灵被拦截,又一无解、、、、)

备份到jyzc目录的数据库文件存放目录。可惜访问时被提醒有危险操作被终止。但是

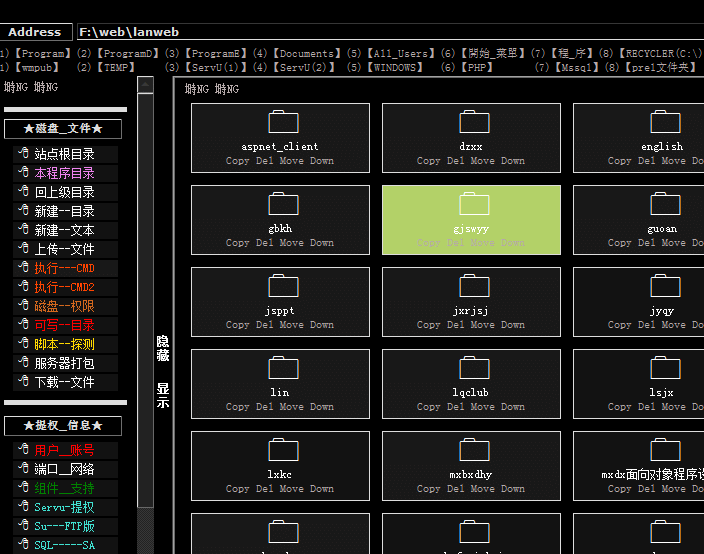

用include大法最终骗过恶狗拿到webshell。。。

0X006 End

至于提权服务器和内网渗透,本人掂量下自己,再看看服务器上装的各种杀毒软件就果断放弃了。所以至此本次渗透到此结束。。。

不过有趣的是在翻看目录时还是找到了很多前人的身影呢。。。。

漏洞证明:

修复方案:

1、首先是万能密码

2、其次如果baoxiu目录只是作为上传文件用的话,那可不可以baoxiu目录的只能上传到baoxiu目录的子目录下,而且把baoxiu目录的备份回复功能删除,并使用独立密码?

3、安全软件不是万能的,安全是一个整体。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-01-20 14:22

厂商回复:

最新状态:

暂无